Работа с переменными в SQL запросах – это важная часть разработки, особенно когда речь идет о динамических запросах. Однако, чтобы обеспечить корректную работу и избежать уязвимостей, важно соблюдать несколько ключевых принципов. Неправильная вставка переменных в запрос может привести к ошибкам выполнения и даже сделать систему уязвимой для атак, таких как SQL-инъекции.

Первый и главный принцип – использование подготовленных выражений (prepared statements) или параметризованных запросов. Это способ защиты от SQL-инъекций, так как данные, передаваемые в запрос, не обрабатываются как код. Вместо того чтобы напрямую встраивать значения в строку SQL-запроса, вы используете параметры, которые затем безопасно подставляются в запрос на этапе выполнения.

Пример для PHP:

SELECT * FROM users WHERE username = :username

Здесь :username – это параметр, который будет заменен на реальное значение в момент выполнения запроса, избегая угрозы SQL-инъекции.

Также важно помнить, что различные СУБД могут иметь свои особенности в синтаксисе параметризованных запросов. В PostgreSQL это один стиль записи параметров, в MySQL – другой, а в Microsoft SQL Server – третий. Поэтому перед реализацией запроса всегда нужно учитывать особенности используемой базы данных.

Дополнительное внимание стоит уделить типам данных, которые передаются в запрос. При вставке числовых значений и строковых переменных важно правильно указывать тип данных в запросе, иначе можно столкнуться с проблемами приведения типов или ошибок выполнения. Например, строковые значения должны быть обернуты в кавычки, в то время как числовые – нет.

Внедрение переменных в SQL запросы – это не только вопрос синтаксиса, но и безопасности. Используя подготовленные выражения и правильно обрабатывая данные, можно значительно снизить риски и обеспечить надежную работу системы.

Использование параметризованных запросов для предотвращения SQL-инъекций

SQL-инъекции – одна из самых распространенных уязвимостей в веб-приложениях. Для защиты от них важно использовать параметризованные запросы. Это подход, при котором параметры запроса передаются отдельно от самого SQL-кода, что предотвращает внедрение вредоносных данных.

Основное преимущество параметризованных запросов – разделение данных и кода. Даже если пользователь введет вредоносные данные, они будут обработаны как обычные значения, а не как часть SQL-запроса.

Рассмотрим примеры на разных языках программирования.

- Python (с использованием библиотеки psycopg2 для PostgreSQL):

cursor.execute("SELECT * FROM users WHERE username = %s AND password = %s", (username, password)) - PHP (с использованием PDO):

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username AND password = :password"); $stmt->execute(['username' => $username, 'password' => $password]); - C# (с использованием ADO.NET):

SqlCommand cmd = new SqlCommand("SELECT * FROM users WHERE username = @username AND password = @password", connection); cmd.Parameters.AddWithValue("@username", username); cmd.Parameters.AddWithValue("@password", password);

В этих примерах параметры передаются отдельно от SQL-запроса, что исключает возможность вставки вредоносного кода.

- Автоматическая обработка данных: Параметризованные запросы гарантируют, что данные будут экранированы и корректно интерпретированы, предотвращая любые попытки внедрения SQL-операторов.

- Чистота кода: Использование параметров делает код более читаемым и уменьшает вероятность ошибок. При добавлении новых параметров запросы остаются гибкими и не требуют изменения SQL-кода.

- Поддержка различных СУБД: Параметризованные запросы работают на большинстве популярных СУБД, таких как MySQL, PostgreSQL, MS SQL и другие.

Не следует использовать прямую подстановку значений в SQL-запросах, как это делается в старом стиле:

"SELECT * FROM users WHERE username = '" + username + "' AND password = '" + password + "'"

Этот способ уязвим к SQL-инъекциям, так как данные пользователя могут быть интерпретированы как часть SQL-кода.

Важным аспектом является использование подходящего метода для передачи параметров в зависимости от СУБД. Например, в MySQL необходимо использовать знак вопроса «?», в то время как в PostgreSQL и других системах можно использовать именованные параметры.

Применяя параметризованные запросы, можно надежно защитить веб-приложение от SQL-инъекций, повысив безопасность и стабильность работы системы.

Как работать с переменными в SQL запросах на Python

При работе с SQL запросами в Python важно правильно интегрировать переменные, чтобы избежать ошибок и угроз безопасности, таких как SQL-инъекции. Основной принцип – не вставлять переменные напрямую в строку запроса, а использовать параметры. Это обеспечивает не только корректную обработку данных, но и улучшает производительность запросов.

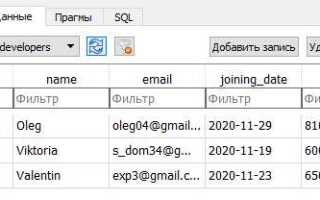

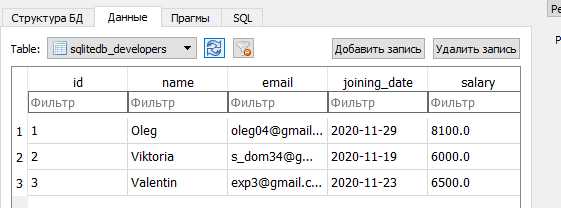

Для работы с переменными в SQL запросах Python обычно используется библиотека sqlite3 (для SQLite) или psycopg2 (для PostgreSQL). Общий подход заключается в том, чтобы передавать параметры через безопасные методы, предоставляемые библиотеками.

Для начала рассмотрим, как правильно использовать параметры в запросах. В sqlite3 параметры передаются через знак вопроса. Пример:

import sqlite3

conn = sqlite3.connect('database.db')

cursor = conn.cursor()

# Переменная, которую нужно вставить в запрос

user_id = 1

# Используем параметризованный запрос

cursor.execute('SELECT * FROM users WHERE id = ?', (user_id,))

results = cursor.fetchall()

conn.close()

Этот метод гарантирует, что значение переменной будет безопасно вставлено в запрос, исключая риск SQL-инъекций.

В случае с PostgreSQL, используя библиотеку psycopg2, параметры передаются через символы %s. Пример:

import psycopg2

conn = psycopg2.connect(dbname="mydb", user="username", password="password", host="localhost")

cursor = conn.cursor()

# Переменная для запроса

user_id = 1

# Параметризованный запрос

cursor.execute('SELECT * FROM users WHERE id = %s', (user_id,))

results = cursor.fetchall()

conn.close()

Важно помнить, что порядок передачи параметров имеет значение. В примерах выше, параметры передаются как кортежи, даже если это одно значение. Это обеспечивает правильную интерпретацию данных и предотвращает ошибки в запросах.

Использование параметризированных запросов также упрощает работу с типами данных. Например, строки и числа автоматически преобразуются в правильный формат при передаче в запрос, что устраняет необходимость вручную управлять типами данных в SQL.

Чтобы повысить читаемость и поддерживаемость кода, рекомендуется избегать использования сложных строковых операций для составления запросов, например, через конкатенацию строк. Это делает код не только более безопасным, но и удобным для дальнейших изменений.

Правильное форматирование строк в SQL запросах

Правильное форматирование строк в SQL запросах критично для корректного выполнения запросов, а также для их безопасности. Строки, передаваемые в запросы, должны быть правильно экранированы и защищены от атак, таких как SQL-инъекции. Вот несколько принципов, которые помогут избежать ошибок и повысить безопасность:

- Использование параметризованных запросов – это один из самых безопасных и эффективных способов работы с переменными в SQL. Вместо того чтобы напрямую вставлять значения в запрос, используйте параметры. Это автоматически обрабатывает экранирование символов и минимизирует риск инъекций. Например, в Python с использованием библиотеки

psycopg2можно писать:

cursor.execute("SELECT * FROM users WHERE username = %s", (username,))- Экранирование строковых данных – если по каким-то причинам параметризация невозможна, всегда экранируйте строки вручную. Для этого используйте функции, предоставляемые библиотеками работы с БД (например,

mysql_real_escape_stringв MySQL). Это предотвратит интерпретацию потенциально опасных символов, таких как одиночные кавычки (') или кавычки (").

- Использование однотипных кавычек – всегда используйте одиночные кавычки (

') для обрамления строковых значений. Это общепринятая практика во всех СУБД, таких как MySQL, PostgreSQL и SQLite. Пример:

SELECT * FROM users WHERE username = 'admin'- Не используйте конкатенацию строк – избегайте создания SQL-запросов с помощью конкатенации строк, особенно когда данные поступают от пользователей. Например, этот подход уязвим для SQL-инъекций:

query = "SELECT * FROM users WHERE username = '" + user_input + "'"Конкатенация строк – это один из самых опасных методов формирования запросов. Вместо этого используйте параметры или подготовленные выражения, как указано ранее.

- Форматирование даты – если вам нужно вставить дату в запрос, убедитесь, что она соответствует формату, принятому в вашей СУБД. В большинстве СУБД формат даты – это

'YYYY-MM-DD', но могут быть исключения. Пример для PostgreSQL:

SELECT * FROM orders WHERE order_date = '2025-04-23'- Избегайте пробелов в значениях – старайтесь не вставлять лишние пробелы в строки и даты, так как это может повлиять на корректность выполнения запроса.

- Использование алиасов для столбцов и таблиц – чтобы сделать запросы более читабельными и избежать ошибок при работе с длинными именами таблиц или столбцов, используйте алиасы. Например:

SELECT u.username, o.order_date FROM users AS u INNER JOIN orders AS o ON u.id = o.user_id- Правильное использование ключевых слов – соблюдайте правильное написание SQL-ключевых слов, таких как

SELECT,FROM,WHERE, и т.д. СУБД обычно не чувствительны к регистру, но стандарты написания помогают улучшить читаемость запросов.

Правильное форматирование строк и запросов минимизирует риски и делает код более надежным и понятным. Соблюдение этих простых рекомендаций улучшит как производительность запросов, так и их безопасность.

Отличия между подготовленными запросами и динамическими SQL запросами

Подготовленные запросы и динамические SQL запросы представляют собой два различных подхода к взаимодействию с базой данных. Основное отличие заключается в способе обработки данных и безопасности. Подготовленные запросы предварительно компилируются сервером базы данных, что позволяет избежать повторной компиляции для каждого выполнения, в то время как динамические SQL запросы формируются на лету непосредственно в приложении.

Подготовленные запросы используют параметризацию, что снижает риск SQL-инъекций. Параметры запроса подставляются на этапе исполнения, а не в момент составления строки SQL, что исключает возможность злоумышленника внедрить вредоносный код. Это делает подготовленные запросы более безопасными и эффективными при работе с пользовательскими данными.

Динамические SQL запросы, напротив, строятся с помощью строковых операций, что повышает гибкость, но и увеличивает вероятность ошибок, связанных с синтаксисом или безопасностью. Данный метод особенно полезен, когда необходимо строить запросы с переменным числом параметров или сложной логикой. Однако, в динамических запросах важно тщательно проверять вводимые данные и предотвращать возможность инъекций.

В плане производительности подготовленные запросы выигрывают за счет кеширования и переиспользования плана выполнения, что особенно важно при частом выполнении идентичных запросов. Динамические SQL запросы могут быть менее эффективны, так как каждый запрос компилируется заново.

Использование подготовленных запросов предпочтительно для стандартных операций с базой данных, где безопасность и производительность имеют критическое значение. Динамические SQL запросы часто применяются в более сложных сценариях, где необходима максимальная гибкость, но при этом важно соблюдать строгие меры предосторожности.

Использование переменных в SQL запросах с использованием библиотек для работы с БД

При работе с базами данных через библиотеки, такие как Python’s `psycopg2`, `MySQLdb`, `sqlite3`, или Java’s JDBC, важно правильно вставлять переменные в SQL запросы. Прямое встраивание значений переменных в запросы может привести к уязвимостям, таким как SQL-инъекции. Библиотеки для работы с БД предлагают безопасные способы работы с переменными, используя параметризацию.

Параметризация запросов позволяет разделить логику запроса и данные, предотвращая возможность выполнения нежелательных операций через ввод пользователя. В большинстве библиотек для работы с БД используется концепция плейсхолдеров, которые затем заменяются на реальные значения в момент выполнения запроса. Рассмотрим примеры использования параметризации в популярных библиотеках:

Для библиотеки `psycopg2` (PostgreSQL) в Python, запросы с параметризацией выглядят следующим образом:

import psycopg2

connection = psycopg2.connect("dbname=test user=postgres password=secret")

cursor = connection.cursor()

query = "SELECT * FROM users WHERE age = %s"

cursor.execute(query, (30,))

rows = cursor.fetchall()

В этом примере `%s` – это плейсхолдер, который будет заменен значением переменной (в данном случае, числом 30). Это гарантирует безопасность запроса и предотвращает SQL-инъекцию.

Для MySQL с использованием библиотеки `mysql-connector-python`, принцип работы схож. Пример:

import mysql.connector

connection = mysql.connector.connect(user='root', password='password', database='test')

cursor = connection.cursor()

query = "SELECT * FROM users WHERE name = %s"

cursor.execute(query, ('Alice',))

rows = cursor.fetchall()

Здесь также используется плейсхолдер `%s`, который будет безопасно заменен на строковое значение «Alice». Библиотека автоматически позаботится о правильной экранизации данных, предотвращая любые угрозы SQL-инъекций.

Для SQLite использование параметризации также выглядит так:

import sqlite3

connection = sqlite3.connect('example.db')

cursor = connection.cursor()

query = "SELECT * FROM users WHERE age = ?"

cursor.execute(query, (25,))

rows = cursor.fetchall()

В SQLite для замены переменных используется знак вопроса `?`. Это аналогично подходу в других библиотеках, где используется безопасная передача значений в запросы через параметры.

Независимо от библиотеки, всегда избегайте конкатенации строк для формирования SQL-запросов. Прямое вставление переменных в строку запроса может привести к созданию уязвимостей и сделать приложение уязвимым к SQL-инъекциям.

Рекомендуется использовать параметризацию не только для предотвращения инъекций, но и для улучшения производительности, поскольку многие СУБД могут кэшировать планы запросов, когда параметры используются в виде плейсхолдеров.

Кроме того, важно помнить, что не все типы данных автоматически обрабатываются библиотеками для работы с БД одинаково. Например, передача объектов дат в запрос может требовать использования специального формата или преобразования данных в строку в определенном формате. Некоторые библиотеки, например, `psycopg2`, могут автоматически преобразовать Python-объекты в SQL-совместимые типы данных, но для других может потребоваться явное указание формата.

Использование библиотек для работы с БД с поддержкой параметризации запросов – это не только средство защиты данных, но и оптимизация работы с базой данных. Это подход, который обязательно следует применять при разработке приложений, работающих с данными пользователей или внешними источниками.

Как избежать ошибок при вставке переменных в SQL запросы в PHP

Ошибки при вставке переменных в SQL запросы могут привести к уязвимостям в безопасности, таким как SQL-инъекции, а также к проблемам с производительностью и стабильностью приложения. Чтобы избежать таких проблем, важно правильно обрабатывать данные перед вставкой их в запросы.

Основные рекомендации:

1. Использование подготовленных выражений (prepared statements)

Использование подготовленных выражений – это один из наиболее эффективных способов защиты от SQL-инъекций. Вместо того чтобы напрямую вставлять переменные в SQL-запрос, вы используете метки-заполнители (плейсхолдеры), а затем связываете их с параметрами через API базы данных.

Пример с использованием PDO:

prepare($sql);

$stmt->bindParam(':email', $email, PDO::PARAM_STR);

$stmt->execute();

Этот подход гарантирует, что данные будут правильно экранированы и типизированы, что минимизирует риски инъекций.

2. Использование экранирования (escaping)

Если по каким-то причинам использование подготовленных выражений невозможно, необходимо тщательно экранировать все переменные, которые вставляются в запрос. Это предотвращает исполнение вредоносного кода.

Пример с использованием функции mysqli_real_escape_string():

real_escape_string($email); $query = "SELECT * FROM users WHERE email = '$email'"; $result = $conn->query($query);

Однако, даже экранированные строки не дают такой же надежной защиты, как подготовленные выражения, и могут быть уязвимы при ошибках экранирования.

3. Использование типизации данных

Необходимо всегда явно указывать типы данных, которые передаются в SQL-запрос. Это помогает избежать ошибок при интерпретации данных сервером базы данных.

Например, в PDO можно указать тип параметра через PDO::PARAM_INT, PDO::PARAM_STR и т.д. Это улучшает производительность и безопасность.

4. Валидировать и фильтровать входные данные

Прежде чем передавать данные в запрос, важно валидировать их на корректность. Это особенно актуально для строковых данных, таких как email или телефон. Например, для email можно использовать регулярное выражение или функцию filter_var().

Пример:

Для числовых данных также стоит убедиться, что они действительно числовые, прежде чем вставлять их в запрос.

5. Минимизация использования динамических запросов

По возможности избегайте динамических SQL-запросов, где переменные подставляются напрямую в строку запроса. Это открывает возможности для SQL-инъекций, если данные не экранированы должным образом.

Лучше ограничить использование динамических запросов до минимума, а когда это необходимо, применять подходы из вышеупомянутых пунктов (подготовленные выражения или экранирование данных).

Применяя эти методы, можно значительно повысить безопасность и надежность вашего кода при работе с SQL-запросами в PHP.

Как вставить переменную в SQL запрос на языке JavaScript

В языке JavaScript вставка переменных в SQL запросы требует особого подхода для предотвращения SQL инъекций. Вместо прямого встраивания значений переменных в строку запроса, рекомендуется использовать подготовленные выражения или параметризированные запросы. Это гарантирует безопасность и правильную обработку данных.

Для работы с базой данных в JavaScript часто используется библиотека Node.js с различными модулями, например, mysql или pg для PostgreSQL. Эти библиотеки позволяют безопасно вставлять параметры в запросы через подготовленные выражения.

Пример для MySQL с использованием библиотеки mysql2:

const mysql = require('mysql2'); const connection = mysql.createConnection({ host: 'localhost', user: 'root', password: 'password', database: 'test_db' }); const userId = 5; const sql = 'SELECT * FROM users WHERE id = ?'; connection.execute(sql, [userId], (err, results) => { if (err) throw err; console.log(results); });В данном примере символ ? является плейсхолдером для переменной userId, которая передаётся как часть массива. Это обеспечит автоматическую обработку значений, исключая риски SQL инъекций.

Для PostgreSQL пример с использованием библиотеки pg:

const { Client } = require('pg'); const client = new Client({ host: 'localhost', user: 'user', password: 'password', database: 'test_db' }); const userId = 5; const sql = 'SELECT * FROM users WHERE id = $1'; client.connect(); client.query(sql, [userId], (err, res) => { if (err) throw err; console.log(res.rows); client.end(); });Здесь вместо знака вопроса используется $1 – позиционный параметр, который указывает на первый элемент массива. Этот подход делает код более читаемым и безопасным.

Не следует использовать конкатенацию строк для вставки значений переменных в запросы, так как это открывает путь для SQL инъекций. Вставка переменных напрямую, например:

const sql = 'SELECT * FROM users WHERE id = ' + userId;является уязвимой и подвержена атакам, где злоумышленник может вставить свой SQL-код.

Подготовленные запросы – это наилучший способ обеспечения безопасности и стабильности при работе с базой данных в JavaScript.

Проблемы с типами данных при вставке переменных в SQL запросы

Еще одна распространенная ошибка возникает при работе с типом данных `VARCHAR` и `TEXT`. Если переменная содержит данные, которые могут быть интерпретированы как число или дата, это может привести к неожиданным результатам. Например, строка "2025-04-23" может быть принята как дата, но если она используется в контексте числовых операций, она может вызвать ошибку преобразования типов.

Для решения этой проблемы рекомендуется явное преобразование типов данных. Например, в SQL можно использовать функции типа `CAST()` или `CONVERT()` для приведения переменной к нужному типу перед выполнением запроса. Это гарантирует, что данные будут правильно интерпретированы и обработаны на уровне базы данных.

Особое внимание стоит уделить типу данных `NULL`. В некоторых случаях SQL может некорректно интерпретировать переменные с этим значением, если они не были правильно обработаны на этапе подготовки запроса. Например, при вставке значения в поле, которое может быть пустым, необходимо явно указать `NULL`, а не передавать пустую строку или ноль, так как это может привести к логическим ошибкам.

Для работы с большими числовыми значениями, например, с типами данных `BIGINT` или `DECIMAL`, важно убедиться, что переменная имеет достаточную точность и диапазон для корректного хранения данных. Попытка вставить число, которое превышает допустимые пределы типа данных, приведет к ошибке переполнения.

Кроме того, при работе с типами данных `BOOLEAN` важно соблюдать соответствие значениям "истина" или "ложь". В разных СУБД могут использоваться разные представления для булевых значений, например, `TRUE`/`FALSE`, `1`/`0` или `Y`/`N`. Неверное использование таких значений может привести к логическим ошибкам.

Таким образом, чтобы избежать проблем с типами данных, важно тщательно проверять типы переменных перед их использованием в SQL запросах, а также использовать методы явного преобразования типов и соответствующих значений для каждого конкретного случая.

Вопрос-ответ:

Как правильно вставить переменную в SQL-запрос, чтобы избежать SQL-инъекций?

Для защиты от SQL-инъекций лучше всего использовать параметризированные запросы. Вместо того чтобы напрямую вставлять переменную в строку запроса, следует использовать механизмы, предоставляемые библиотеками для работы с базой данных. Например, в Python можно использовать библиотеку `sqlite3` или `psycopg2` для PostgreSQL, которые позволяют передавать переменные через параметры запроса. Такой подход гарантирует, что введенные данные будут безопасно обработаны и не повлияют на структуру SQL-запроса.

Почему не следует использовать конкатенацию строк для вставки переменных в SQL-запросы?

Конкатенация строк для вставки переменных в SQL-запросы небезопасна, потому что она может привести к SQL-инъекциям. Если злоумышленник сможет манипулировать значениями переменных (например, введя в текст переменной части SQL-кода), это может позволить ему изменить поведение запроса или даже выполнить произвольный код. Чтобы избежать таких рисков, следует использовать параметризацию запросов, которая отделяет данные от самого SQL-запроса и не позволяет вмешиваться в его структуру.

Как правильно вставить переменную в SQL-запрос для предотвращения SQL-инъекций?

Для правильного вставления переменных в SQL-запросы нужно использовать параметры или подготовленные выражения. Это помогает избежать SQL-инъекций. Вместо того чтобы напрямую вставлять значения в запрос, вы создаете шаблон запроса с placeholders (например, знаками вопроса или именованными параметрами). Библиотеки и фреймворки для работы с базами данных, такие как Python's psycopg2, PHP's PDO или Java's JDBC, предоставляют методы для безопасной передачи значений в запросы. Такой подход защищает вашу систему от атак, поскольку данные пользователя никогда не встраиваются непосредственно в SQL-запрос, что предотвращает возможность их интерпретации как части самого SQL-запроса.

Почему нельзя просто вставлять значения переменных в SQL-запросы с помощью конкатенации строк?

Конкатенация строк для вставки переменных в SQL-запросы опасна, потому что она открывает возможности для SQL-инъекций. Когда значения вставляются непосредственно в строку запроса, злоумышленник может попытаться вставить специальный SQL-код, который будет выполнен на сервере базы данных. Например, если пользователь введет в поле поиска строку `'; DROP TABLE users; --`, запрос с таким значением может удалить таблицу. Использование параметризированных запросов предотвращает эту уязвимость, так как значения передаются отдельно и не интерпретируются как части запроса, что делает невозможным их использование для выполнения нежелательных SQL-команд.