SQL инъекции остаются одной из самых распространённых угроз для веб-приложений, позволяя злоумышленникам манипулировать базами данных через уязвимости в запросах. Проверка сайта на уязвимость к этим атакам требует чёткого понимания принципов работы SQL инъекций и применения различных инструментов и методов для выявления уязвимостей.

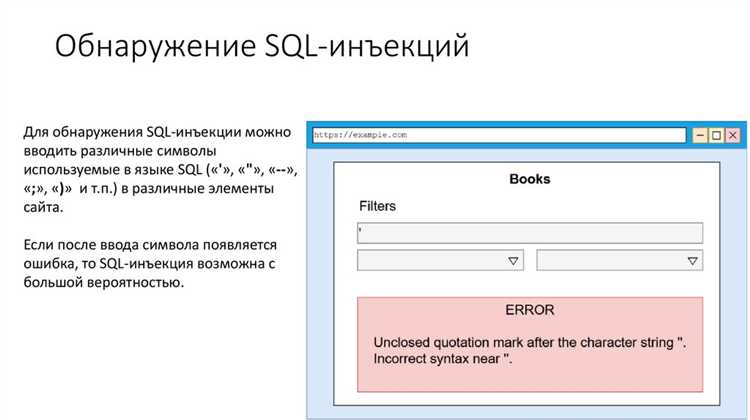

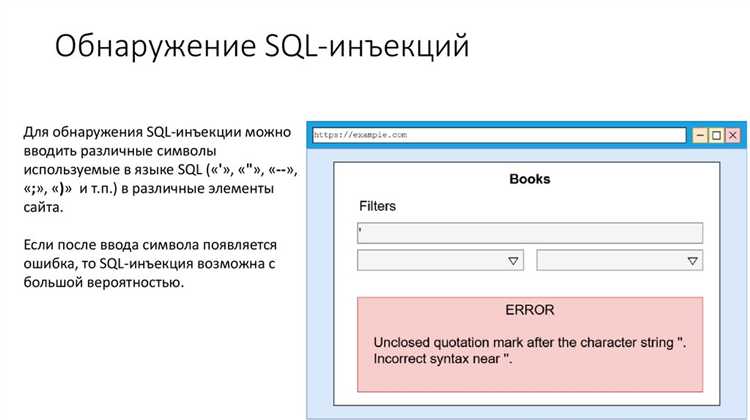

Первый шаг – анализ кода, который генерирует SQL-запросы. Особенно важно проверять места, где данные пользователя напрямую попадают в запросы, например, в поля ввода или URL-параметры. Простейшая форма атаки заключается в добавлении в эти поля специальных символов, таких как ‘ или —, что может привести к нарушению структуры запроса и выполнению произвольных команд.

Для проверки на уязвимость к SQL инъекциям важно использовать как автоматические, так и ручные методы. Программы, такие как sqlmap, могут значительно ускорить процесс поиска уязвимостей. Однако не стоит полагаться только на автоматические инструменты, так как они могут не выявить всех возможных сценариев. Ручной тестинг включает в себя манипуляции с URL, анализ заголовков HTTP-запросов, а также тестирование с помощью специальных строк для инъекций, что помогает выявить скрытые уязвимости.

Кроме того, важно настроить соответствующие механизмы защиты на сервере. Использование подготовленных выражений (prepared statements) в коде значительно снижает риск инъекций. Отключение отображения ошибок базы данных и настройка правильных прав доступа также способствуют минимизации потенциальных угроз.

Использование тестов на ввод данных для проверки уязвимости

Основные виды тестов на ввод данных включают:

- Тестирование с использованием одиночных кавычек (‘), двойных кавычек («), символов комментариев (—), а также точек с запятой (;). Эти символы могут нарушать структуру SQL-запроса, открывая возможность инъекций.

- Проверка на возможность использования SQL-команд, таких как UNION, SELECT, DROP, и других. Ввод подобных команд может привести к выполнению нежелательных запросов на сервере.

- Тестирование на обработку длинных строк данных. Некоторые уязвимости могут быть связаны с отсутствием проверки длины вводимых значений.

- Использование различных кодировок (например, URL-encoded или Base64) для обхода базовых механизмов фильтрации данных.

- Тестирование числовых полей. Ввод строки вместо числа или использование специальных символов в числовых полях может вызвать ошибку или изменить запрос.

Наиболее эффективным способом является создание автоматических тестов, которые будут проверять все возможные векторы атаки. Такой подход позволяет систематически проверять уязвимости на каждом этапе взаимодействия пользователя с веб-приложением.

Кроме того, важно учитывать следующие аспекты:

- Фильтрация и экранирование входных данных – обязательная мера защиты, однако не стоит полагаться только на нее. Даже при правильной фильтрации нужно тестировать все виды ввода данных.

- Использование параметризированных запросов – это поможет снизить риски инъекций. Тесты должны проверять, как приложение работает с такими запросами.

- Обработка ошибок. Приложение не должно раскрывать подробности ошибки, особенно связанные с SQL-запросами. Проверка на утечку данных через сообщения об ошибках – еще один важный шаг в тестировании.

Важным моментом является тестирование взаимодействия с базой данных через различные типы пользовательских запросов и ввода, чтобы минимизировать вероятность успешной SQL инъекции. Все эти методы в совокупности позволяют существенно повысить уровень безопасности веб-приложения.

Анализ поведения сайта при добавлении спецсимволов в URL

Добавление специальных символов в URL может выявить уязвимости, связанные с обработкой входных данных на сервере. Это важный шаг в тестировании на SQL инъекции. Обычно в URL можно добавить такие символы, как апострофы (‘), кавычки («), точка с запятой (;), амперсанд (&), решетка (#) и другие. Важность этого метода заключается в том, что сервер может неправильно интерпретировать их, что открывает путь для инъекций.

Для тестирования достаточно добавить такие символы в параметры URL, которые передаются на сервер. Например, если сайт использует GET-запрос для получения данных, можно попробовать следующие варианты:

1. Добавить одиночную кавычку (‘), что может вызвать ошибку SQL-сервера: http://example.com/page?id=1'. Если сервер не защищен, он может вернуть ошибку типа «SQL syntax error». Это указывает на возможное уязвимое место.

2. Использование точки с запятой (;), которая может завершить SQL-запрос и добавить новый: http://example.com/page?id=1; DROP TABLE users;. Если сайт не экранирует входные данные должным образом, этот запрос может быть выполнен, и вредоносный код будет запущен.

3. Попробовать амперсанд (&), который может использоваться для добавления дополнительных параметров в запрос. Например: http://example.com/page?id=1&name=test. Если сайт не обрабатывает параметры корректно, возможно вмешательство в логику работы с базой данных.

4. Проверка на наличие символа решетки (#), который может указывать на использование фрагментов URL, но при неправильной обработке также может быть использован для манипуляции запросами, например: http://example.com/page?id=1#test.

Анализируя ответы сервера, важно обратить внимание на следующие аспекты:

1. Ошибки в ответах, которые могут указать на проблемы в обработке SQL-запросов.

2. Наличие неожиданных редиректов или изменений в URL, что может быть связано с внедрением новых параметров.

Тестирование таких спецсимволов помогает выявить не только SQL инъекции, но и другие уязвимости, связанные с недостаточной фильтрацией данных. Если при добавлении символов сервер не реагирует должным образом, это может означать наличие уязвимости, которую можно использовать для дальнейших атак.

Ручная проверка форм ввода и параметров URL на наличие SQL инъекций

Для ручной проверки сайта на уязвимость к SQL инъекциям важно сосредоточиться на формах ввода и параметрах URL, так как именно через них злоумышленники могут попытаться внедрить вредоносный SQL-код.

Основные шаги при проверке:

- Проанализировать все формы ввода, включая поля для поиска, логина, регистрации, обратной связи и т.д.

- Тщательно проверить URL-параметры на наличие данных, которые могут быть использованы для SQL инъекций, например, параметры ID, name, category и другие.

Методика проверки:

- Вставка одиночной кавычки (‘) в поля ввода и параметры URL. Это часто вызывает ошибку в SQL-запросе, если обработка ввода не защищена. Ошибка может выглядеть как сообщение о синтаксической ошибке SQL или сообщение об отсутствии данных.

- Использование комбинаций символов, таких как

' OR 1=1 --,' OR 'a'='a, которые могут привести к манипуляциям с запросами. Такие запросы могут вызвать неожиданные результаты, если SQL-запрос обрабатывается неправильно. - Вставка комментариев SQL, например,

' --или' /*, чтобы игнорировать остальную часть SQL-запроса и проверить, обрабатываются ли параметры корректно.

Пример проверки URL:

- Допустим, URL выглядит так:

http://example.com/product?id=123. Вставьте в параметр ID значение123' OR 1=1 --. Если сайт выведет все продукты, это указывает на уязвимость. - Также можно попробовать передать запрос с одиночной кавычкой:

http://example.com/product?id=123'. Если сайт выдаст ошибку SQL-сервера, это сигнализирует о проблеме.

При проверке форм ввода:

- Заполните поля формы значением

' OR 1=1 --и отправьте запрос. Если форма не обработала запрос корректно, это может свидетельствовать о наличии уязвимости. - Проверьте поля с обязательной валидацией. Например, если поле требует только цифры, попробуйте ввести строку с символами, которые могут вызвать ошибку в запросе.

Для повышения точности тестирования стоит использовать различные комбинации кавычек и управляющих символов, чтобы увидеть, как система реагирует на нестандартные значения.

Рекомендуется тестировать сайт на разных уровнях, включая параметры в URL и поля ввода, чтобы полностью оценить защиту от SQL инъекций.

Применение инструментов автоматического сканирования для поиска уязвимостей

Burp Suite – один из самых известных инструментов для тестирования безопасности веб-приложений. Он оснащён функциями для перехвата и модификации HTTP-запросов, а также содержит интегрированные модули для сканирования на уязвимости, включая SQL-инъекции. Преимуществом Burp Suite является его расширяемость и возможность ручного вмешательства в процесс тестирования.

SQLmap – специализированный инструмент для автоматического поиска и эксплуатации SQL-инъекций. Он поддерживает множество типов баз данных и может работать с различными методами инъекций, такими как время задержки, ошибок, UNION-based и другие. SQLmap эффективно автоматизирует процесс атаки, что позволяет быстро проверить уязвимости на больших объёмах данных.

Acunetix – ещё один популярный инструмент, который обеспечивает полнофункциональное сканирование веб-приложений на наличие SQL-инъекций и других уязвимостей. Он не только сканирует страницы, но и анализирует веб-приложение на более глубоком уровне, включая проверки на наличие обходных путей для защиты от инъекций, таких как WAF (Web Application Firewall) и антибот-меры.

Для получения точных результатов сканирования необходимо правильно настроить инструмент. Например, в случае с Burp Suite важно правильно настроить прокси, чтобы инструмент мог перехватывать трафик и корректно анализировать запросы. В SQLmap полезно задать дополнительные параметры, чтобы инструмент мог работать с определёнными типами баз данных и методами инъекций.

Кроме того, автоматическое сканирование не должно быть единственным методом проверки. Все инструменты имеют свои ограничения, например, они могут не обнаружить сложные или нестандартные инъекции. Поэтому важно сочетать автоматическое сканирование с ручным тестированием, чтобы получить более полную картину состояния безопасности веб-приложения.

Использование логов сервера для выявления попыток SQL инъекций

Для эффективного обнаружения SQL инъекций важно активно анализировать логи веб-сервера. Эти данные предоставляют ценную информацию о том, какие запросы поступают на сервер и как они обрабатываются. Логи могут содержать следы попыток внедрения вредоносных SQL-запросов. Однако для этого требуется настройка правильного уровня логирования и внимательное их исследование.

В первую очередь, стоит убедиться, что на сервере настроено подробное логирование. Это позволит зафиксировать все запросы, включая те, что могут содержать необычные символы или структуры, характерные для SQL инъекций. Включение уровня логирования «debug» в конфигурации веб-сервера или системы управления базой данных (СУБД) поможет получить больше информации о возможных уязвимостях.

Одним из типичных признаков SQL инъекции является наличие в запросах подозрительных символов, таких как ‘, —, ;, # или OR 1=1. Также стоит обращать внимание на наличие длинных строк, которые могут свидетельствовать о попытке выполнить сложный запрос. Например, если в логе появляются запросы с большим количеством параметров или с явно некорректными значениями (например, строками, заканчивающимися на ‘ OR ‘a’=’a), это может быть сигналом инъекции.

Еще одним важным аспектом является анализ ответов сервера. В случае неудачной попытки выполнения SQL инъекции сервер может вернуть ошибку, связанную с запросом, такую как SQL syntax error или database error. Эти сообщения часто фиксируются в логах и могут помочь быстро выявить попытки эксплуатации уязвимостей. Если такие ошибки начинают появляться регулярно или в необычных местах, это стоит расценивать как тревожный сигнал.

Также полезно настроить фильтрацию и детектирование таких запросов в реальном времени. Для этого можно использовать инструменты, анализирующие логи на наличие подозрительных паттернов, таких как регулярные выражения для поиска SQL-ключевых слов, странных параметров или нестандартных структур запросов. Инструменты типа Fail2Ban или модуль mod_security для Apache могут автоматически блокировать IP-адреса, с которых приходят такие запросы.

Наконец, стоит регулярно просматривать логи и искать возможные аномалии. Даже если попытка инъекции не привела к успешному выполнению запроса, она может сигнализировать о том, что сайт уже привлек внимание злоумышленников. В таких случаях важно своевременно обновлять систему безопасности, а также проводить аудит кода для исключения уязвимостей, которые могут быть использованы в будущем.

Проверка обработки ошибок для обнаружения утечек информации

Для начала следует провести тестирование с преднамеренными SQL инъекциями. Примером может быть попытка ввести некорректный SQL-запрос через форму на сайте. В случае неудачного выполнения запроса сервер может вернуть ошибку, содержащую информацию о типе базы данных (MySQL, PostgreSQL, MSSQL и др.), структуре запросов или таблицах. Внимание следует обратить на сообщения вроде «syntax error near» или «unclosed quotation mark», которые указывают на проблему в запросе и могут раскрывать детали его структуры.

Основные рекомендации:

- Логирование ошибок на сервере должно быть разделено на уровни. Важно сохранять подробные логи на сервере для разработчиков, но не отображать эти логи пользователям.

- Используйте механизмы обработки исключений (try-catch) для перехвата и безопасной обработки ошибок, скрывая детали системы от конечного пользователя.

- Ограничьте доступ к подробным отчетам об ошибках, предоставляя их только администратору системы, а пользователю показывая минимум информации.

- Тестируйте серверные конфигурации на возможность раскрытия чувствительных данных через ошибки серверных приложений (например, stack trace). Эти данные могут раскрывать информацию о версии ПО, уязвимостях и путях на сервере.

Анализ защиты от SQL инъекций на уровне серверных настроек

Для эффективной защиты от SQL инъекций важно правильно настроить сервер и его компоненты, так как они могут существенно снизить риски, если база данных будет неправильно конфигурирована. На сервере необходимо учесть несколько аспектов, которые напрямую влияют на уязвимость системы.

Одним из важных шагов является настройка параметров для ограниченного доступа к базе данных. Например, учетные записи для подключения к базе данных должны иметь минимальные привилегии. Использование прав «root» или административных учетных записей на веб-сервере или в приложении создаёт излишний риск. Следует создавать специализированные учетные записи с ограниченными правами, необходимыми только для выполнения конкретных операций.

Важно на сервере ограничить выполнение необоснованных SQL-запросов. Это можно сделать с помощью параметра `sql_mode` в MySQL или аналогичных опций в других СУБД. Установив строгий режим работы базы данных, например, `STRICT_TRANS_TABLES`, можно избежать выполнения запросов с некорректными или неполными данными, что может стать источником уязвимости. Также следует исключить использование устаревших функций, таких как `mysql_query`, которые подвержены SQL инъекциям при неправильной обработке данных.

На уровне настройки веб-сервера необходимо отключить или ограничить доступ к системным и служебным файлам, которые могут быть использованы злоумышленниками для получения информации о конфигурации базы данных. Это можно сделать с помощью правильной настройки прав доступа к файлам конфигурации, а также с помощью блокировки всех попыток получить доступ к конфиденциальным файлам через веб-сервер.

Настройки самого веб-сервера также могут играть важную роль в защите от SQL инъекций. Например, настройка `mod_security` для Apache или использование аналогичных решений для других серверов позволяет настраивать фильтрацию входящих запросов, блокируя попытки внедрения вредоносных SQL-операторов. Также следует включить журналирование запросов, чтобы можно было отслеживать подозрительные попытки эксплуатации уязвимостей в реальном времени.

Кроме того, важно применять принципы безопасного конфигурирования сервера, включая регулярное обновление операционной системы и серверных приложений. Устаревшие версии программного обеспечения часто содержат уязвимости, которые могут быть использованы для атак через SQL инъекции. Регулярные патчи и обновления – ключевой элемент защиты на уровне серверных настроек.

Наконец, использование фаерволов на сервере, как аппаратных, так и программных, помогает защитить базу данных от внешних атак, направленных на эксплуатацию уязвимостей. Совместно с хорошими настройками сервера и веб-приложения это образует многослойную защиту, минимизируя риски SQL инъекций.

Вопрос-ответ:

Что такое SQL инъекция и как она может повлиять на сайт?

SQL инъекция — это уязвимость в веб-приложении, позволяющая злоумышленникам внедрять вредоносные SQL-запросы в поля ввода, которые затем выполняются сервером базы данных. Это может привести к утечке данных, удалению информации или даже полной компрометации системы. Например, злоумышленник может получить доступ к паролям пользователей или изменить содержимое базы данных.

Как проверить сайт на уязвимость к SQL инъекциям?

Для проверки уязвимости сайта к SQL инъекциям можно использовать несколько методов. Один из самых простых способов — попытаться ввести в поля ввода строки вроде ‘ OR 1=1 —. Если сайт не проверяет такие данные корректно, возможно, он уязвим. Также можно воспользоваться специальными инструментами, такими как SQLMap или Burp Suite, которые автоматизируют процесс поиска инъекций. Эти инструменты сканируют страницы на наличие уязвимостей и помогают выявить слабые места.

Можно ли полностью защитить сайт от SQL инъекций?

Полностью исключить возможность SQL инъекций невозможно, так как злоумышленники постоянно ищут новые способы эксплуатации уязвимостей. Однако, можно значительно снизить риски, если применять лучшие практики безопасности, такие как использование подготовленных выражений и параметрических запросов, регулярное обновление программного обеспечения, а также фильтрация и экранирование пользовательских данных. Такие меры помогают минимизировать вероятность успешной атаки.

Какие последствия может иметь атака SQL инъекцией для бизнеса?

Атака SQL инъекцией может иметь серьезные последствия для бизнеса. Во-первых, это утечка персональных данных клиентов, что может привести к репутационным потерям и штрафам за нарушение законодательства о защите данных. Во-вторых, взлом может привести к временной или постоянной недоступности сайта, что повлияет на доходы компании. Наконец, восстановление после атаки требует времени и ресурсов, что также может привести к значительным финансовым потерям.