SQL инъекция – это один из самых распространённых типов атак на веб-приложения, который позволяет злоумышленникам вмешиваться в запросы к базе данных. В этой статье рассматриваются различные способы выполнения SQL инъекций, а также конкретные примеры их применения. Понимание этих методов важно для администраторов и разработчиков, чтобы правильно защитить свои системы от подобных угроз.

1. Основы инъекций в SQL запросах

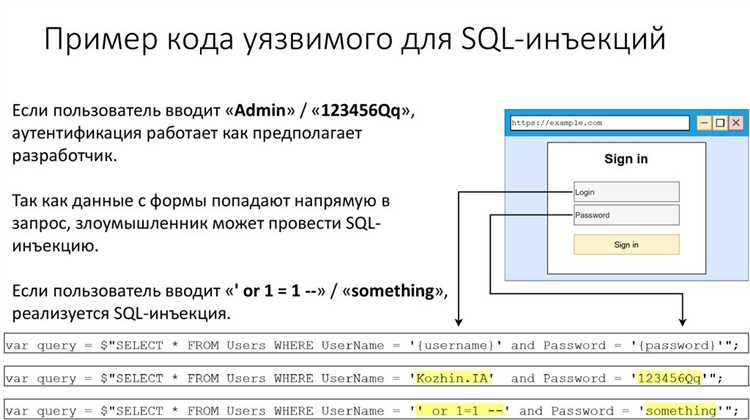

Основной принцип SQL инъекции заключается в том, чтобы злоумышленник может подставить в запрос данные, которые изменяют его поведение. Это возможно, когда данные, полученные от пользователя, недостаточно валидируются перед тем, как попадут в SQL запрос. Например, вместо ожидаемого значения типа «имя пользователя», злоумышленник может ввести конструкцию, которая изменит логику выполнения запроса.

2. Использование простых инъекций через ввод в поле

Самый базовый метод – это добавление SQL операторов через формы ввода. Например, если в поле логина вставить ‘ OR ‘1’=’1′; —, то запрос, выполняемый на сервере, может быть преобразован в неверный или совершенно иной, что позволяет злоумышленнику получить доступ без пароля. Такие инъекции часто происходят в случаях, когда сервер не фильтрует специальные символы или не использует подготовленные выражения.

3. Вложенные инъекции и использование подзапросов

Инъекции могут быть сложными и включать вложенные подзапросы. Например, можно выполнить запрос типа SELECT * FROM users WHERE id = (SELECT id FROM users WHERE name = ‘admin’);, что может привести к утечке данных о пользователях. Такие инъекции требуют от атакующего знания структуры базы данных, но позволяют извлекать скрытую информацию.

4. SQL инъекции с использованием ошибок базы данных

5. Защита от SQL инъекций

Основной способ защиты от SQL инъекций – это использование подготовленных выражений (prepared statements), которые отделяют данные от самой SQL команды, предотвращая их интерпретацию как часть SQL кода. Также важна регулярная валидация и фильтрация всех данных, поступающих от пользователя, чтобы исключить возможность внедрения опасных символов и команд.

Определение уязвимых точек ввода в веб-приложении

Определение уязвимых точек ввода в веб-приложении критически важно для предотвращения SQL инъекций. Это процесс выявления элементов интерфейса, через которые злоумышленники могут передавать вредоносные данные, направленные на манипуляцию базой данных. Рассмотрим основные подходы для их выявления.

- Поля для ввода данных: Все формы ввода, такие как поля для логина, пароля, поиска, комментариев, адресов и другие, могут быть уязвимыми точками. Особенно высок риск для динамически генерируемых форм, где отсутствует строгая валидация ввода.

- URL-параметры: Часто SQL инъекции происходят через URL-параметры. Параметры, передаваемые в URL, могут содержать вредоносный SQL-код, который сервер не фильтрует. Важно проверять такие данные на наличие несанкционированных символов, таких как кавычки, точки с запятой и другие спецсимволы.

- Запросы через GET и POST: Запросы, передаваемые через GET и POST, могут быть подвержены SQL инъекциям. Важно анализировать данные, получаемые от пользователя, независимо от типа запроса, и правильно их экранировать перед использованием в SQL-запросах.

- Параметры с автоинкрементом: Параметры, которые автоматически увеличиваются на сервере, могут стать уязвимыми, если их не защищать. Злоумышленник может манипулировать значением автоинкремента, что приведет к ошибкам в запросах или нежелательному доступу к данным.

- Параметры с типом данных: Ошибки в обработке типов данных могут привести к уязвимостям. Например, попытка вставить строковое значение в числовое поле может быть использована для выполнения SQL инъекции, если типы не проверяются должным образом.

Для эффективного выявления уязвимых точек ввода необходимо:

- Проводить регулярные аудиты безопасности: Анализировать каждый входной параметр на наличие потенциальных уязвимостей и следить за изменениями в коде, которые могут создать новые риски.

- Использовать автоматические сканеры уязвимостей: Инструменты, такие как SQLMap, могут автоматически выявлять точки, уязвимые к SQL инъекциям, и предоставлять подробный отчет о найденных проблемах.

- Использовать принцип минимальных прав: Даже если точка ввода уязвима, правильная настройка прав доступа на сервере и базе данных ограничит возможные последствия атаки.

Каждая точка ввода требует тщательной проверки на стороне сервера и клиента. Важно исключить любую возможность передачи вредоносных данных через форму или URL, корректно обрабатывая все входные данные перед их использованием в SQL-запросах.

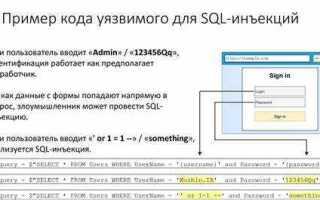

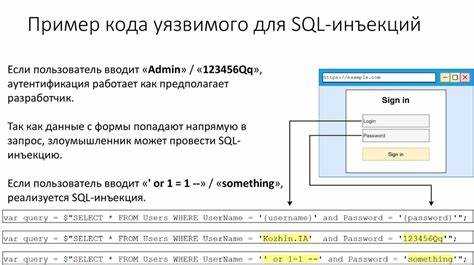

Обход аутентификации с помощью SQL инъекций

SQL инъекции могут быть использованы для обхода аутентификации в приложениях, которые используют базу данных для хранения учетных данных пользователей. Атакующие могут манипулировать запросами к базе данных, чтобы получить доступ без наличия правильных учетных данных.

Один из самых распространенных методов обхода аутентификации – это использование инъекций в поля ввода, такие как поля для логина и пароля. Например, при попытке авторизации с логином ‘admin’ и паролем ‘password’, атакующий может подставить в поле пароля SQL-запрос типа:

' OR '1'='1'; --

Этот запрос изменяет логику выполнения SQL-запроса, заставляя его возвращать истинное условие ‘1’=’1′, что всегда выполняется. В результате система считает пользователя авторизованным, независимо от введенных данных.

Другой вариант – инъекция в поле логина. Например, введя в поле логина строку:

admin' --

Запрос может быть изменен таким образом, что будет выполнен запрос вида:

SELECT * FROM users WHERE username = 'admin' --' AND password = 'password';

В данном случае ‘ —‘ означает комментарий в SQL, который игнорирует остальную часть запроса. Это позволяет системе не учитывать проверку пароля и автоматически принимать запрос как успешный.

Для предотвращения таких атак необходимо использовать параметризированные запросы. Это гарантирует, что введенные данные обрабатываются как значения, а не как часть SQL-запроса. Например, использование подготовленных выражений в языке PHP с PDO или использование ORM-фреймворков, которые автоматически экранируют входные данные, существенно снижает риск SQL инъекций.

Также следует применить дополнительные меры безопасности, такие как многократные попытки входа с задержками, использование CAPTCHA и внедрение многофакторной аутентификации. Это поможет усложнить выполнение инъекций и снизить вероятность успешных атак.

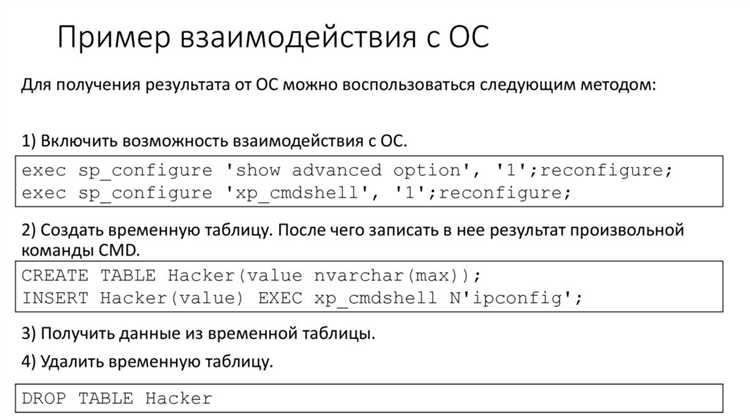

Извлечение структуры базы данных через информационные схемы

Информационные схемы (information_schema) предоставляют доступ к метаданным базы данных, включая таблицы, колонки, индексы и другие объекты. Это мощный инструмент для извлечения структуры базы данных в процессе SQL инъекции. Доступ к данным схемы возможен при наличии прав на выполнение запросов, что делает её важной целью для атакующих.

Часто используется таблица information_schema.tables, которая содержит информацию о таблицах базы данных. Для получения списка всех таблиц в базе данных, можно выполнить следующий запрос:

SELECT table_name FROM information_schema.tables WHERE table_schema = 'target_database';Также часто применяются другие информационные схемы для получения сведений о столбцах, индексах и внешних ключах:

information_schema.columns– для получения информации о столбцах таблиц.information_schema.key_column_usage– для извлечения информации о внешних ключах и индексах.information_schema.tables– для списка всех таблиц в схеме.information_schema.constraints– для получения сведений о различных ограничениях, таких как PRIMARY KEY или UNIQUE.

Пример запроса для извлечения всех колонок конкретной таблицы:

SELECT column_name, data_type FROM information_schema.columns WHERE table_name = 'target_table';Важной особенностью является возможность обхода некоторых ограничений, когда база данных использует несколько схем. Например, для поиска всех таблиц в базе данных, игнорируя схему, можно использовать следующий запрос:

SELECT table_name FROM information_schema.tables WHERE table_schema NOT IN ('information_schema', 'pg_catalog');Методика инъекции через информационные схемы эффективна при недостаточной настройке прав доступа в базе данных, что позволяет злоумышленникам извлечь критическую информацию о структуре базы данных.

Для защиты от подобных атак необходимо:

- Ограничить права доступа к

information_schemaдля непривилегированных пользователей. - Использовать хранимые процедуры или представления для изоляции метаданных от пользователей.

- Мониторить активность в базе данных на наличие подозрительных запросов.

Инъекции с использованием тайминга и задержек

Инъекции с использованием тайминга (или time-based SQL-инъекции) основаны на манипуляциях с задержками выполнения запросов в базе данных. Этот метод позволяет злоумышленнику определить состояние базы данных или ее содержимое, даже если другие методы инъекций невозможны из-за мер защиты, таких как фильтрация вводимых данных или ограничение ошибок.

Основной принцип тайминговых инъекций заключается в том, что запрос намеренно задерживается на определенное время, и по этому времени можно судить о наличии или отсутствии определенных условий в базе данных. Например, если результат запроса зависит от истинности логического выражения, можно вызвать задержку, чтобы понять, выполняется ли это выражение.

Пример базового SQL-запроса с задержкой:

SELECT * FROM users WHERE username = 'admin' AND IF(1=1, SLEEP(5), 0);

В этом примере запрос задерживается на 5 секунд, если условие «1=1» истинно, что дает возможность проверить наличие пользователя с именем «admin». При этом сам запрос не возвращает данных, но время ожидания показывает, что условие выполнено.

В более сложных атаках можно использовать такие функции как SLEEP() или BENCHMARK(), чтобы создать зависимости от различных частей данных, например, от количества символов в пароле или от значений в таблицах. Разделение логических выражений и последующих задержек позволяет точнее определять данные и структуру базы данных.

Пример использования SLEEP для получения информации о длине пароля:

SELECT * FROM users WHERE username = 'admin' AND IF(LENGTH(password) = 8, SLEEP(5), 0);

Здесь система будет задерживать ответ на 5 секунд, если длина пароля пользователя «admin» равна 8 символам. Таким образом, злоумышленник может перебирать различные значения длины пароля, проверяя, соответствует ли задержка ожидания. С использованием таких техник возможно даже поэтапное восстановление пароля, что значительно усложняет защиту от инъекций.

Также возможны инъекции, которые используют вычисления с задержками для поиска значений, например:

SELECT * FROM users WHERE username = 'admin' AND IF(ASCII(SUBSTRING(password, 1, 1)) = 65, SLEEP(5), 0);

В этом примере проводится проверка первого символа пароля с помощью функции ASCII, а задержка будет происходить, если первый символ пароля равен «A» (ASCII = 65). Таким образом, через серию подобных запросов можно получить каждый символ пароля.

Чтобы защититься от подобных атак, важно:

- Ограничить время выполнения запросов через тайм-ауты на уровне сервера.

- Использовать параметризированные запросы для исключения возможности внедрения произвольных данных.

- Активировать логику, ограничивающую частоту запросов для одного пользователя.

- Использовать современные фреймворки и ORM, которые минимизируют риск инъекций.

Задержки и тайминговые инъекции – это мощный инструмент для атакующего, и при правильном использовании он позволяет обходить многие стандартные механизмы защиты от SQL-инъекций.

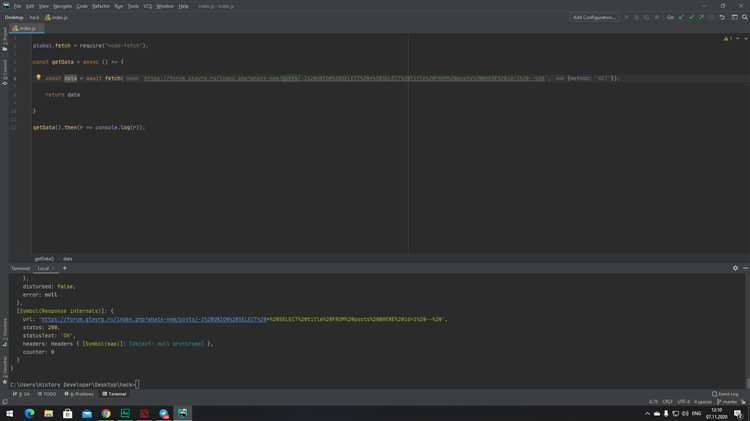

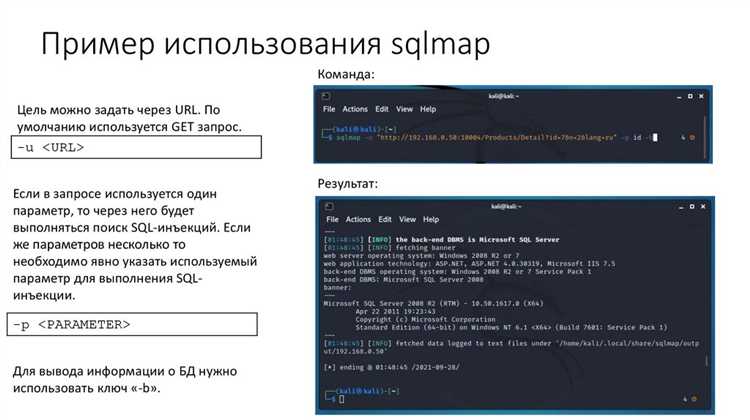

Автоматизация атак с помощью инструментов SQLMap

Основная цель SQLMap – автоматическое выявление уязвимостей и эксфильтрация данных. Инструмент анализирует HTTP-запросы, ищет возможные точки инъекций и проверяет их с помощью различных техник. Это включает в себя инъекции через параметры URL, формы, куки и HTTP-заголовки.

Для запуска базовой атаки достаточно использовать команду:

sqlmap -u "http://example.com/page?id=1"

Здесь параметр -u указывает URL, содержащий возможную точку инъекции. SQLMap автоматически сканирует этот адрес и пытается найти уязвимости в запросах к базе данных.

SQLMap имеет множество опций для настройки атаки. Например, параметр —dbs позволяет получить список баз данных, доступных на сервере:

sqlmap -u "http://example.com/page?id=1" --dbs

Также можно использовать —tables, чтобы получить список таблиц в выбранной базе данных:

sqlmap -u "http://example.com/page?id=1" -D target_db --tables

Для эксфильтрации данных SQLMap предлагает мощные возможности. Например, с помощью —dump можно получить данные из выбранных таблиц:

sqlmap -u "http://example.com/page?id=1" -D target_db -T target_table --dump

SQLMap может не только извлекать данные, но и модифицировать их. С помощью опций —update или —insert можно вставлять или обновлять записи в таблицах. Этот функционал может быть полезен для проведения тестов на безопасность в процессе анализа работы с данными в веб-приложении.

Кроме того, SQLMap поддерживает возможность использования прокси-серверов для скрытия источника атаки. Для этого используется параметр —proxy, например:

sqlmap -u "http://example.com/page?id=1" --proxy="http://127.0.0.1:8080"

Для более детальной настройки SQLMap можно использовать различные флаги, такие как —level для указания глубины сканирования, —risk для задания уровня риска выполнения запросов, а также —threads для многозадачности, что ускоряет процесс.

Использование SQLMap позволяет значительно ускорить процесс поиска уязвимостей и тестирования безопасности, однако важно помнить, что использование данного инструмента без разрешения владельцев ресурсов является незаконным и может привести к уголовной ответственности.

Примеры обхода фильтров и WAF при SQL инъекциях

1. Использование закодированных символов

Фильтры часто блокируют стандартные символы SQL, такие как одинарные кавычки (‘), точка с запятой (;) или двоеточие (:). Однако можно использовать кодировку символов для их обхода. Например, символ одинарной кавычки можно представить в URL-encoded формате (%27), а также с использованием Unicode-эквивалента (например, ' для одинарной кавычки). Это позволяет обойти многие фильтры, которые не распознают закодированные символы.

2. Использование комментариев

SQL-комментарии могут быть использованы для скрытия вредоносных частей инъекции от фильтров. Например, можно вставить комментарий перед закрывающей кавычкой SQL-запроса, что изменит восприятие фильтром инъекции как обычной строки. Пример: AND 1=1 —. В данном случае SQL-запрос будет интерпретирован так, как если бы был завершён, и остальная часть инъекции игнорируется системой безопасности.

3. Использование различных регистров

Некоторые фильтры работают только с нижним или верхним регистром символов. Чтобы обойти такие фильтры, можно менять регистр ключевых слов SQL. Например, вместо SELECT можно использовать SeLeCt или SeLeCt с разными буквами в верхнем и нижнем регистрах, что затруднит работу фильтра.

4. Использование альтернативных операторов

SQL позволяет использовать различные синтаксические альтернативы для операторов. Например, оператор OR можно заменить на ||, а AND на && в зависимости от настройки фильтра. Это позволяет скрыть инъекцию, которая будет интерпретирована правильно на сервере, но не будет распознана системой защиты.

5. Обфускация с помощью двоичных и десятичных значений

Некоторые фильтры могут не распознавать обычные символы SQL, но успешно обрабатывают числовые значения. Поэтому можно использовать двоичные или десятичные представления для символов SQL. Например, символ одинарной кавычки может быть представлен как 0x27 или CHAR(39). Таким образом, можно избежать блокировки, так как такие значения будут правильно интерпретироваться сервером, но не обнаружатся в фильтре.

6. Обход WAF с помощью HTTP-заголовков

Многие WAF системы анализируют только тело HTTP-запроса. Для обхода таких фильтров можно использовать нестандартные HTTP-заголовки для передачи инъекции. Например, внедрение SQL-запроса в заголовок User-Agent или Referer часто проходит незамеченным, поскольку WAF может не обрабатывать эти поля должным образом.

7. Внедрение через подзапросы

Для обхода фильтров, которые анализируют только основные SQL-запросы, можно использовать подзапросы. Например, можно выполнить инъекцию во вложенный запрос, который сначала выполнит запрос к базе данных, а затем вернёт результат в основной запрос. Это затруднит фильтрацию на уровне WAF, так как система будет проверять запрос на наличие инъекций только в основном запросе.

8. Использование нестандартных функций и уязвимостей серверов

Некоторые серверы могут поддерживать нестандартные функции SQL, которые позволяют обходить фильтры. Например, в MySQL можно использовать функцию LOAD_FILE(), чтобы извлечь данные из файлов на сервере. В некоторых случаях это может быть полезным для обхода базовых проверок и для эксплуатации уязвимостей, которые не были предусмотрены в стандартных фильтрах.

Сложность фильтрации SQL инъекций зависит от уровня защиты и сложности фильтров. Актуальные WAF и фильтры могут быть улучшены с помощью обновлений и обучения на новых типах атак. Однако атаки с использованием описанных методов всё ещё могут быть успешными при недостаточной настройке защиты.

Практическая демонстрация слепой SQL инъекции

Пример демонстрации слепой SQL инъекции начинается с попытки определить, уязвим ли сайт к подобной атаке. Один из наиболее распространённых методов – это добавление в запрос конструкции, которая всегда будет истинной, например, `1=1`. Если система вернёт правильный ответ, значит, запрос подвержен инъекции.

Предположим, на веб-странице есть форма входа с полями для логина и пароля. После отправки запроса, если веб-приложение уязвимо, можно попробовать следующую инъекцию в поле логина:

‘ OR 1=1 —

Этот запрос заставит систему выполнить запрос типа:

SELECT * FROM users WHERE login = » OR 1=1 —‘ AND password = ‘password’;

В случае, если система подвержена инъекции, запрос всегда будет истинным и авторизация пройдет успешно, так как условие `1=1` всегда истинно. Это первый шаг для понимания, что сервер уязвим.

Для того, чтобы извлечь данные, можно использовать метод бинарного поиска. Например, при определении длины пароля для пользователя, можно задавать запросы типа:

‘ AND LENGTH(password) = 8 —

Система вернёт либо успешный, либо ошибочный ответ в зависимости от того, совпадает ли длина пароля с заданным числом. Это помогает атакующему понять, сколько символов в пароле.

Затем можно проверять каждый символ пароля с помощью условий типа:

‘ AND MID(password, 1, 1) = ‘a’ —

Этот запрос проверяет, начинается ли пароль с буквы ‘a’. Если запрос успешен, то символ на первой позиции пароля – ‘a’. Если нет, меняется условие на следующую букву. Таким образом, по одному символу можно восстановить весь пароль.

Для дальнейшего углубления можно использовать технику, основанную на логических выражениях, чтобы делать более сложные запросы. Например, с помощью инъекций можно узнать, существует ли таблица с определённым именем, добавив в запрос условие:

‘ AND EXISTS(SELECT * FROM information_schema.tables WHERE table_name = ‘users’) —

Если таблица существует, система отреагирует успешно. В случае отсутствия таблицы запрос вернёт ошибку.

Вопрос-ответ:

Что такое SQL инъекция и как она работает?

SQL инъекция — это метод атаки на базы данных, при котором злоумышленник вставляет или изменяет SQL-код в запросе, отправляемом на сервер. Это позволяет атакующему получить несанкционированный доступ к данным или выполнять команды, которые нарушают нормальную работу системы. Инъекция происходит, когда веб-приложение не проверяет или не экранирует входные данные пользователя перед использованием их в SQL-запросах. Это открывает возможность для атакующего изменить логику запроса, например, выполнить команды на удаление данных или получить доступ к защищенной информации.

Какие существуют методы выполнения SQL инъекций?

Существует несколько типов SQL инъекций. Например, классическая инъекция, когда злоумышленник вставляет дополнительный SQL код в параметры запроса. Также существует инъекция через ошибки, когда результат выполнения запроса выдает ошибку, которая помогает атакующему узнать структуру базы данных. В других случаях используются инъекции, которые направлены на манипуляцию с данными без вывода ошибок (например, используя подстановочные символы). Некоторые инъекции направлены на выполнение логических операций или манипуляции с правами доступа, что позволяет злоумышленнику изменить данные или получить несанкционированный доступ к базе.

Можете привести пример SQL инъекции через форму на сайте?

Да, рассмотрим типичный пример. Допустим, на сайте есть форма для поиска, где пользователи могут ввести ID записи. Если приложение напрямую вставляет введенное значение в SQL-запрос без проверки или экранирования, то атакующий может ввести в форму следующий запрос: `’ OR ‘1’=’1`. В результате сформируется запрос вида `SELECT * FROM users WHERE id = » OR ‘1’=’1’`, который всегда возвращает истину, открывая доступ к данным всех пользователей. Это классический пример SQL инъекции, при котором злоумышленник может обойти авторизацию и получить доступ к базе данных.

Какие последствия могут быть от SQL инъекций для веб-приложений?

SQL инъекции могут привести к серьезным последствиям для веб-приложений. Во-первых, это может привести к потере или повреждению данных, если атакующий удалит или изменит записи в базе. Во-вторых, возможно несанкционированное получение конфиденциальной информации, такой как пароли или личные данные пользователей. В некоторых случаях злоумышленники могут использовать инъекции для выполнения административных команд, что дает им полный контроль над базой данных. Это может привести к взлому системы и утечке данных, что, в свою очередь, повлечет за собой юридические и финансовые последствия для владельцев сайта.

Как защититься от SQL инъекций при разработке веб-приложений?

Для защиты от SQL инъекций важно использовать несколько подходов. Во-первых, необходимо всегда экранировать пользовательские данные перед использованием их в SQL-запросах. Второй метод — использование подготовленных выражений и параметризированных запросов, которые автоматически обрабатывают данные и предотвращают возможность их интерпретации как SQL-код. Также следует избегать использования динамических SQL-запросов, где данные напрямую вставляются в запросы. Важно регулярно проводить аудит безопасности приложения и использовать фреймворки, которые обеспечивают защиту от инъекций по умолчанию. Кроме того, необходимо ограничивать привилегии пользователей и использовать дополнительные механизмы безопасности, такие как двухфакторная аутентификация.