SQL инъекция – это метод атаки, при котором злоумышленник вставляет или «внедряет» вредоносный SQL код в запрос, выполняемый веб-приложением. Этот тип уязвимости возникает, когда данные, введённые пользователем, используются для формирования SQL-запроса без должной проверки или экранирования. Через SQL инъекцию хакер может получить доступ к данным, изменить их или даже выполнить команды, которые могут разрушить структуру базы данных.

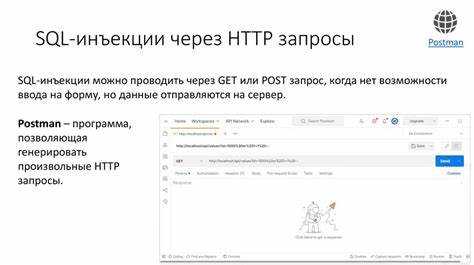

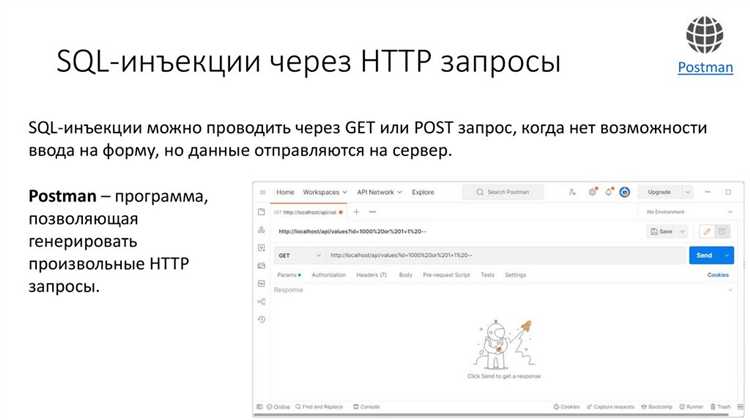

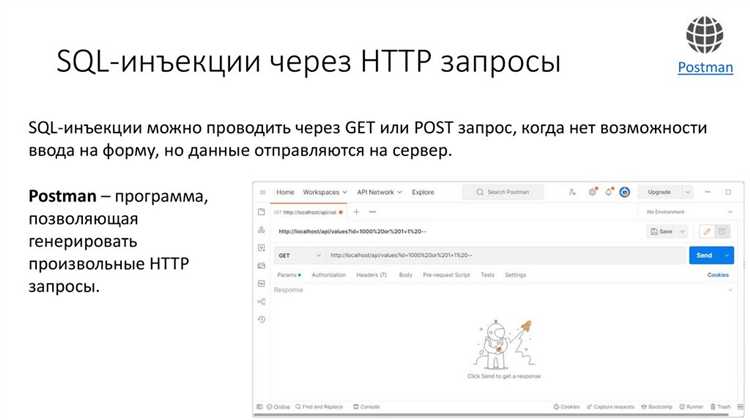

Атака осуществляется через поля ввода, такие как формы, URL-параметры или даже куки. Например, если веб-приложение строит запрос в базе данных напрямую из пользовательского ввода, без фильтрации или проверки, можно ввести код, который изменит логику запроса. Это может привести к раскрытию конфиденциальной информации, манипуляциям с данными, или даже удалению целых таблиц.

Одним из наиболее распространённых способов защиты от SQL инъекций является использование подготовленных выражений (prepared statements) и параметризованных запросов. Эти методы обеспечивают безопасное выполнение SQL запросов, исключая возможность вмешательства злоумышленника. Также важно всегда экранировать пользовательские данные, чтобы минимизировать риск внедрения вредоносного кода.

Кроме того, необходимо использовать принцип наименьших привилегий для аккаунтов, взаимодействующих с базой данных, и регулярно обновлять программное обеспечение, чтобы закрыть известные уязвимости. Комплексный подход к безопасности, включающий как защиту на уровне кода, так и организационные меры, является ключом к предотвращению атак через SQL инъекции.

Что такое SQL инъекции и как они возникают

SQL инъекции возникают, когда веб-приложение некорректно обрабатывает пользовательский ввод. Например, данные, передаваемые через формы или URL-параметры, используются напрямую в SQL-запросах без предварительной валидации или экранирования.

Наиболее распространенные причины появления SQL инъекций:

- Неэкранированный пользовательский ввод: когда ввод от пользователя вставляется непосредственно в запрос без обработки, например, без экранирования кавычек.

- Динамическое формирование SQL-запросов: использование строковых конкатенаций для создания запросов может привести к вставке вредоносных SQL-команд.

- Отсутствие подготовки запросов: использование неподготовленных SQL-запросов вместо подготовленных выражений (prepared statements) повышает риски SQL инъекций.

- Невозможность разделить код и данные: когда данные и код SQL-запроса находятся в одном контексте, инъекция становится более вероятной.

Пример SQL инъекции:

- Запрос без защиты:

SELECT * FROM users WHERE username = '$username' AND password = '$password';

- Атакующий вводит в поле «username» значение:

' OR '1' = '1

- Результатом будет запрос, который всегда возвращает данные:

SELECT * FROM users WHERE username = '' OR '1' = '1' AND password = ''; --

Такой запрос может быть использован для обхода аутентификации, получения всех пользователей или даже изменения данных в базе.

Как хакеры используют SQL инъекции для получения доступа к данным

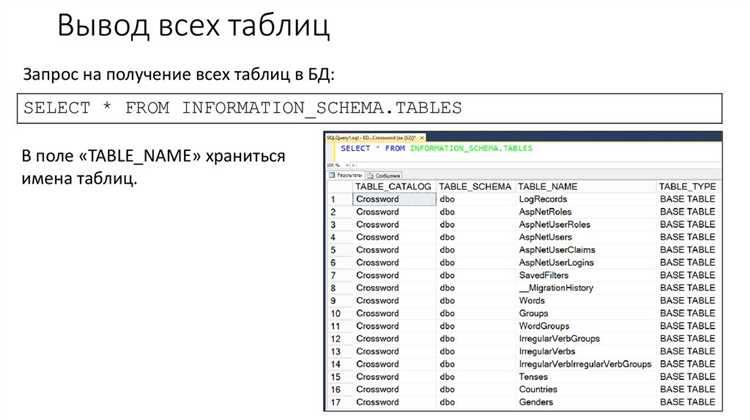

SQL инъекции позволяют хакерам манипулировать запросами к базе данных, что может привести к утечке, изменению или уничтожению данных. Хакеры используют уязвимости в приложениях, не защищающих параметры SQL-запросов, чтобы внедрить свои собственные команды в запросы, выполняемые сервером базы данных.

Процесс атаки включает несколько этапов:

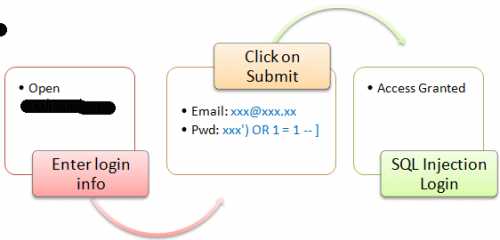

- Выявление уязвимости: Хакер находит поля ввода, такие как формы логина или поисковые строки, которые взаимодействуют с базой данных. Часто это делается с помощью простых тестов, например, вставки одиночной кавычки (‘) в поле ввода, что может вызвать ошибку SQL и показать потенциальную уязвимость.

- Внедрение SQL-кода: После нахождения уязвимого поля хакер может внедрить SQL-код, который изменяет поведение запроса. Например, при входе в систему с именем пользователя и паролем, можно ввести вместо пароля команду типа

OR 1=1 --, что заставит запрос вернуть истинное значение и предоставить доступ к учетной записи без проверки пароля. - Получение данных: Используя конструкцию SQL-инъекции, злоумышленник может извлечь информацию из базы данных. Команды, такие как

SELECT, могут быть использованы для выборки всех данных, включая пароли, адреса, кредитные карты и другие личные данные пользователей. - Эскалация привилегий: В некоторых случаях хакеры могут использовать SQL-инъекции для повышения своих привилегий в базе данных, например, получив доступ к учетной записи администратора, что позволяет изменять или удалять данные.

- Управление базой данных: Вредоносный SQL-код может быть использован для выполнения команд, таких как

DROP TABLEдля удаления данных илиUPDATEдля их модификации. Это может привести к значительным потерям данных и нарушению работы системы.

Для защиты от SQL-инъекций важно применять следующие методы:

- Использование подготовленных выражений: Применение подготовленных выражений с параметризированными запросами значительно снижает риск внедрения вредоносного SQL-кода, так как параметры обрабатываются отдельно от команд SQL.

- Фильтрация ввода: Все данные, введенные пользователем, должны быть проверены на наличие опасных символов, таких как кавычки, точка с запятой и комментарии SQL. Это предотвращает возможность внесения вредоносных изменений в запрос.

- Ограничение прав доступа: Разделение привилегий пользователей базы данных помогает минимизировать последствия инъекций. Например, для приложений не следует использовать учетные записи с правами администратора.

- Логирование и мониторинг: Важно отслеживать подозрительные запросы к базе данных и активно реагировать на аномалии, такие как попытки выполнения нестандартных SQL-команд или ошибки в запросах.

Используя эти методы, можно существенно уменьшить риски, связанные с SQL-инъекциями, и повысить безопасность приложения.

Типичные уязвимости в веб-приложениях, приводящие к SQL инъекциям

1. Использование динамических SQL-запросов без параметризации

Когда SQL-запрос строится с использованием строковых конкатенаций, данные, введенные пользователем, напрямую вставляются в запрос. Это открывает дверь для инъекций. Например, запрос вида:

SELECT * FROM users WHERE username = '" + userInput + "' AND password = '" + passwordInput + "';

Злоумышленник может передать в поле username строку типа ‘ OR 1=1 —, что приведет к выполнению произвольного SQL-запроса и получению доступа к данным.

2. Отсутствие фильтрации данных на входе

Если приложение не проверяет корректность входных данных, пользователь может отправить опасные символы, такие как кавычки, комментарии или SQL-операторы. Важно валидировать все входные параметры, ограничивая их типами данных и длиной.

3. Прямое использование данных из формы в запросах

Когда данные, введенные пользователем через формы, передаются напрямую в SQL-запрос без предварительной проверки или экранирования, вероятность инъекций увеличивается. Например, если форма для поиска не обрабатывает введенные символы (например, апострофы или кавычки), запрос может стать уязвимым к инъекциям.

4. Использование старых или незащищенных библиотек

Некоторые веб-приложения используют устаревшие версии библиотек для работы с базами данных, которые не поддерживают современные методы защиты, такие как подготовленные выражения. Это оставляет их уязвимыми к SQL инъекциям. Регулярное обновление зависимостей и использование проверенных библиотек снижает риск.

5. Ошибки в конфигурации базы данных

Некорректная настройка базы данных может стать источником уязвимостей. Например, если включены подробные сообщения об ошибках, это может помочь злоумышленнику узнать структуру базы данных. Отключение детализированных сообщений об ошибках в боевых системах минимизирует риск получения информации о внутренней структуре приложения.

6. Недостаточное использование принципов наименьших привилегий

Если веб-приложение работает с учетной записью базы данных, которая имеет привилегии на изменение и удаление данных, в случае успешной инъекции злоумышленник может значительно повредить систему. Важно использовать минимальные привилегии для каждой учетной записи базы данных.

7. Логирование пользовательских запросов без обработки

Если приложение логирует все запросы без фильтрации, это может стать возможностью для злоумышленников. Вредоносные данные, передаваемые через запросы, могут попасть в логи, что откроет дополнительные уязвимости, включая утечку данных или возможность инъекции в будущих запросах.

Предотвращение SQL инъекций начинается с использования безопасных методов разработки, таких как подготовленные выражения и правильная валидация данных. Важно регулярно проверять систему на уязвимости и следовать лучшим практикам безопасности на всех этапах разработки.

Как определить наличие SQL инъекций в веб-приложении

Для выявления SQL инъекций важно анализировать поведение веб-приложения при обработке пользовательского ввода. Это можно сделать несколькими методами:

1. Проверка на ошибки в запросах

SQL инъекции часто приводят к ошибкам базы данных, которые могут быть видны на экране. При попытке вставить в форму данные, содержащие специальные символы (например, одинарные кавычки, двойные кавычки или комментарии SQL), приложение может вернуть сообщение об ошибке, указывающее на проблему в запросе. Внимательно следите за такими ошибками, как «SQL syntax error» или «unclosed quotation mark».

2. Использование нестандартных символов

Введите в поля ввода такие символы, как апострофы (‘), кавычки («), точка с запятой (;), двойное дефис (—) или комментарии SQL (/* */). Эти символы могут вызвать неправильную обработку запроса, что свидетельствует о возможности SQL инъекции.

3. Поведение приложения при вставке длинных строк

Вставка длинных строк или строк с большими объемами данных может вызвать сбои в запросах, если веб-приложение не фильтрует ввод. Это может свидетельствовать о том, что ввод не защищен от инъекций.

4. Анализ работы с параметризированными запросами

Если приложение использует SQL-запросы, где параметры подставляются непосредственно в строку запроса, это может указывать на наличие уязвимости. Применение параметризированных запросов (prepared statements) значительно снижает риск инъекций, и если приложение их не использует, стоит насторожиться.

5. Использование инструментов для автоматического тестирования

Для автоматической проверки на уязвимости можно использовать специализированные инструменты, такие как SQLMap или Burp Suite. Эти инструменты могут протестировать приложение на наличие различных типов SQL инъекций, включая ошибочные инъекции, Blind SQL инъекции и Time-based инъекции.

6. Мониторинг аномальных запросов

Аномальные запросы, которые содержат неожиданные паттерны (например, вложенные запросы, большие объемы данных или необычные символы), могут быть признаком наличия SQL инъекций. Логи сервера или системы мониторинга могут помочь в выявлении таких аномалий.

7. Ручной анализ кода

Просмотр исходного кода приложения и анализ точек, где выполняются SQL-запросы, позволяет определить, используются ли методы защиты от SQL инъекций, такие как escaping символов и параметризация. Также важно следить за тем, как обрабатываются данные от пользователя, чтобы избежать подставления недоверенных значений в запросы.

Методы защиты от SQL инъекций в процессе разработки

Другой метод – применение ORM (Object-Relational Mapping). ORM, такие как Hibernate для Java или Entity Framework для .NET, позволяют автоматически генерировать SQL-запросы, что минимизирует риск ошибок при ручном написании запросов. ORM обычно интегрирует механизм защиты от инъекций через использование параметризованных запросов и исключение прямых вставок пользовательских данных в запросы.

Валидация и экранирование входных данных является важным этапом на пути защиты от SQL инъекций. Все данные, получаемые от пользователя, должны проходить строгую проверку на допустимость и экранироваться перед использованием в запросах. Например, можно применять регулярные выражения для фильтрации недопустимых символов или использовать встроенные функции для экранирования данных в зависимости от типа базы данных.

Минимизация привилегий также важен для защиты. Каждый пользователь базы данных должен иметь минимально необходимые права для выполнения своих задач. Это означает, что учетная запись, используемая веб-приложением, должна иметь только те привилегии, которые необходимы для выполнения конкретных операций, а не полный доступ ко всем данным и функциям базы.

Еще одной эффективной техникой является использование механизма запретов на выполнение динамических SQL-запросов. В некоторых случаях это можно реализовать через API или политики безопасности базы данных. Такой подход предотвращает создание произвольных SQL-запросов на основе входных данных и исключает возможность манипуляций с запросами.

Регулярные обновления и патчи критичны для защиты. Важно своевременно обновлять используемые фреймворки, библиотеки и базы данных, так как известные уязвимости часто исправляются в новых версиях программного обеспечения. Также следует внимательно следить за возможными уязвимостями в сторонних компонентах и минимизировать их использование в проекте.

Наконец, для повышения безопасности следует проводить пентесты (тестирование на проникновение) и использовать средства автоматического анализа кода на наличие уязвимостей. Это поможет выявить возможные точки риска и предотвратить SQL инъекции еще на этапе разработки.

Последствия SQL инъекций для бизнеса и репутации компании

SQL инъекции могут привести к серьезным финансовым потерям для бизнеса. В результате атаки злоумышленники получают доступ к чувствительным данным, таким как информация о клиентах, финансовые записи и личные данные сотрудников. Это создает значительные риски для компании, включая угрозу утечки данных и нарушение конфиденциальности. Согласно отчету Verizon 2020 Data Breach Investigations Report, около 34% всех утечек данных связаны с уязвимостями в базе данных, часто вызываемыми SQL инъекциями.

Прямыми последствиями для бизнеса являются юридические риски. После инцидента компании могут столкнуться с судебными исками, штрафами и санкциями со стороны регулирующих органов. Например, в 2018 году компания British Airways была оштрафована на 183 миллиона фунтов стерлингов после утечки данных, часть которой была вызвана уязвимостью в веб-приложении, которое не было защищено от SQL инъекций. Подобные случаи подрывают доверие клиентов и могут привести к длительному снижению продаж.

На репутацию компании атаки через SQL инъекции могут оказать долгосрочное воздействие. Клиенты теряют доверие, особенно если данные о них становятся публично доступными или используются для мошенничества. В 2014 году атака на Sony Pictures, в результате которой были украдены персональные данные сотрудников и нераскрытые фильмы, существенно повлияла на бренд компании. Для восстановления репутации потребуется время, дополнительные ресурсы на PR и маркетинг, что увеличивает затраты и снижает прибыль.

Кроме того, последствия SQL инъекций включают потенциальную потерю партнёрских соглашений. Партнеры и клиенты, узнав о незащищенности информационных систем, могут отказаться от сотрудничества, что приведет к потере доходов. Например, при утечке данных одного из крупных онлайн-магазинов на фоне SQL инъекции несколько его поставщиков пересмотрели условия контрактов, требуя усиленной безопасности или разрыва отношений.

Компаниям важно понять, что последствия от SQL инъекций выходят за рамки финансовых потерь. Восстановление из поврежденной репутации требует значительных усилий и инвестиций. Чтобы предотвратить такие инциденты, рекомендуется регулярно проводить аудит безопасности приложений, внедрять подготовленные запросы (prepared statements) и следить за обновлениями программного обеспечения для устранения уязвимостей.

Вопрос-ответ:

Что такое SQL инъекция и как она работает?

SQL инъекция — это метод атаки, при котором злоумышленник вводит в поля ввода (например, формы на сайте) специально подготовленные SQL-запросы. Эти запросы могут быть выполнены сервером базы данных, что позволяет атакующему получать доступ к конфиденциальной информации, изменять данные или даже управлять всей системой. Обычно инъекция происходит из-за недостаточной фильтрации пользовательского ввода, что дает возможность внедрить злонамеренные команды в SQL-запросы, выполняемые сервером.

Какие риски связаны с SQL инъекциями для безопасности?

SQL инъекции могут привести к серьезным последствиям. Злоумышленник может получить доступ к базе данных, что открывает путь к утечке личной информации, паролей, финансовых данных и другой чувствительной информации. В худшем случае атакующий может изменить или удалить данные, что приведет к полной потере данных или нарушению работы системы. В некоторых случаях инъекции могут быть использованы для получения несанкционированного доступа к серверу или для выполнения удаленного кода, что существенно увеличивает угрозу.

Как можно предотвратить SQL инъекции?

Одним из самых эффективных способов предотвращения SQL инъекций является использование параметризированных запросов. Вместо того, чтобы напрямую вставлять данные пользователя в SQL-запрос, можно использовать параметры, которые будут безопасно обработаны сервером. Также важно правильно фильтровать и очищать вводимые данные, ограничивая возможные типы символов. Рекомендуется использовать безопасные методы аутентификации и авторизации, чтобы минимизировать возможности для злоумышленников.

Можно ли защититься от SQL инъекций, если у меня нет опыта в программировании?

Да, защита от SQL инъекций не требует глубоких знаний программирования, если вы используете готовые решения. Например, многие популярные системы управления контентом (CMS), такие как WordPress, уже имеют встроенные механизмы защиты от SQL инъекций. Важно следить за обновлениями и использовать плагины безопасности, которые могут автоматически выявлять и предотвращать попытки инъекций. Для более опытных разработчиков полезно изучить базовые принципы безопасности кода, такие как использование параметризированных запросов и регулярная проверка уязвимостей системы.

Как SQL инъекции могут повлиять на репутацию компании?

Успешные атаки с помощью SQL инъекций могут существенно повредить репутации компании, особенно если в результате утечки данных страдают пользователи. Если информация о взломе базы данных становится публичной, клиенты могут потерять доверие, что приведет к снижению продаж и потере клиентов. В некоторых случаях компания может быть подвергнута юридическим последствиям, если утечка данных нарушает законы о защите личной информации. Таким образом, защита от SQL инъекций не только важна для безопасности, но и для сохранения доверия со стороны клиентов и партнеров.