SQL Always On предоставляет высокую доступность для баз данных, но в сочетании с VPN возникают специфические проблемы, которые могут значительно снизить эффективность системы. Одна из таких проблем – потеря связи между узлами Always On из-за нестабильности VPN-соединений. В этой статье рассмотрим, как минимизировать риски и наладить стабильную работу Always On при использовании VPN, с учётом особенностей сетевой инфраструктуры и возможных конфликтов с туннелями.

Первая проблема, с которой сталкиваются администраторы, – это задержки в передаче данных через VPN. Они могут привести к таймаутам в процессе репликации данных между экземплярами SQL Server. Чтобы избежать этого, рекомендуется настроить VPN-соединение с минимальной задержкой и увеличить буферизацию для сетевых пакетов. Также важно использовать VPN-сервера, которые поддерживают протоколы с высокой пропускной способностью, такие как IKEv2, чтобы избежать узких мест в канале.

Еще одна важная проблема – это срабатывание фалс-позитивных сбоев в Always On, когда VPN-соединение нестабильно или перегружено. В таких случаях SQL Server может ошибочно определять один из узлов как недоступный, что приведет к его исключению из доступных для репликации. Для предотвращения этой ситуации стоит настроить мониторинг VPN-соединений и использовать механизмы резервирования каналов связи, что позволит повысить отказоустойчивость системы и минимизировать возможные сбои.

Важным аспектом является также настройка маршрутизации трафика. В случае VPN-соединений необходимо учитывать, что трафик между узлами Always On может идти через зашифрованный канал, что увеличивает нагрузку на серверы. Использование протоколов с более низким уровнем шифрования или настройка исключений для трафика Always On позволит оптимизировать производительность. Кроме того, следует провести тщательную настройку параметров сессий и туннелей, чтобы избежать потери пакетов и их повторной передачи, что влияет на стабильность репликации.

Таким образом, для успешной работы SQL Always On через VPN необходимо тщательно подходить к выбору и настройке оборудования, параметров туннелей и контролировать работу сети. Учитывая эти аспекты, можно создать устойчивую и эффективную архитектуру с высокой доступностью для баз данных.

Проблемы с производительностью при подключении через VPN

Подключение через VPN может существенно снизить производительность системы, особенно при использовании технологии SQL Always On, которая требует высокоскоростных и стабильных сетевых соединений. Причины замедления работы могут быть разнообразными, и их важно правильно диагностировать для минимизации воздействия на производительность.

Одной из основных проблем является увеличение задержки (latency). VPN-соединения обычно добавляют дополнительный слой шифрования и маршрутизации, что может повысить время отклика. Важно учитывать, что даже небольшие задержки могут существенно повлиять на время выполнения запросов в SQL-среде, где важна оперативность обработки данных. Особенно это заметно в режиме синхронной репликации Always On, где даже миллисекундные задержки могут привести к потерям производительности.

Другой проблемой является ограниченная пропускная способность канала связи. Часто VPN-соединения используют общий интернет-канал, который может быть перегружен другими пользователями или процессами. В результате передача больших объемов данных между серверами может затрудняться, особенно при синхронизации баз данных в режиме Always On. Это приводит к увеличению времени восстановления и отказам в случае сетевых сбоев.

Для минимизации этих проблем важно выбрать VPN-решение с высоким качеством и минимальной нагрузкой на серверы. Использование протоколов с низким уровнем шифрования, таких как IKEv2 или WireGuard, может существенно снизить нагрузку на процессоры и уменьшить задержки. Также стоит обратить внимание на настройку MTU (максимальный размер передаваемого пакета) – неправильная настройка может привести к фрагментации пакетов и, как следствие, снижению производительности.

Для улучшения производительности стоит также использовать технологии ускорения сети, такие как WAN-оптимизация, которые уменьшают влияние задержек и повышают эффективность передачи данных. Регулярный мониторинг сетевых показателей, включая задержку, пропускную способность и количество ошибок, поможет оперативно выявить и устранить узкие места в сети.

В случае использования VPN для подключения к SQL Always On необходимо уделить внимание сетевой инфраструктуре, прокачке каналов связи и настройке параметров подключения, чтобы обеспечить минимальное воздействие на производительность и гарантировать стабильную работу базы данных.

Настройка сетевого подключения для SQL Always On через VPN

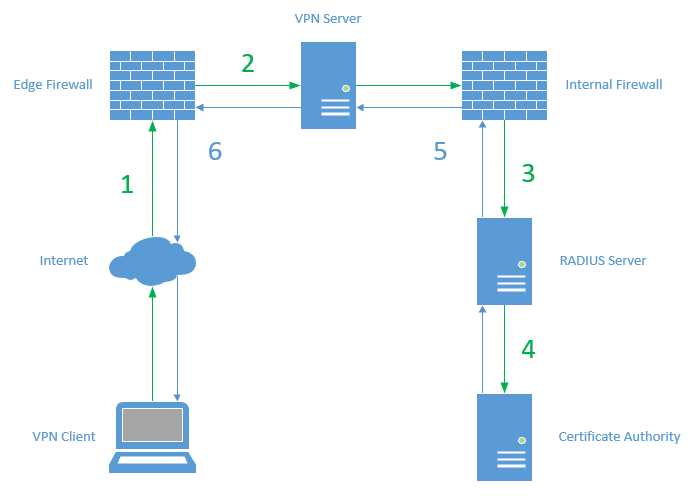

Для корректного функционирования Always On через VPN следует настроить на всех участниках кластера правильные маршруты и правила брандмауэра. Важно настроить маршрутизацию так, чтобы трафик, связанный с Always On, проходил по надежному и быстрому каналу. Все порты и протоколы, необходимые для работы Always On, должны быть открыты на VPN-шлюзе, а также на межсетевых экранах между клиентами и серверами SQL.

Один из ключевых аспектов – это настройка IP-адресов и DNS-имен для всех узлов Always On. На всех серверах, участвующих в кластере, должны быть настроены корректные статические IP-адреса, чтобы избежать возможных проблем с разрешением имен и маршрутизацией трафика. Важно убедиться, что каждый узел в кластере может разрешать имена других узлов, а также что их IP-адреса правильно маршрутизируются через VPN.

Для проверки производительности соединения стоит использовать средства диагностики, такие как ping и tracert, чтобы убедиться, что задержки между узлами минимальны и соответствуют требованиям к работе Always On. При высоких задержках или нестабильном соединении можно столкнуться с проблемами синхронизации данных и доступности реплик.

Немаловажным является и мониторинг качества VPN-соединений в реальном времени. Использование мониторинговых инструментов поможет своевременно выявить проблемы с соединением и оперативно их устранить, чтобы избежать потерь данных и сбоев в работе SQL Always On.

Решение проблем с тайм-аутами и потери соединения

Для устранения проблем с тайм-аутами следует настроить параметры TCP/IP, включая увеличение значения тайм-аутов и настройку Keep-Alive. Это обеспечит стабильность подключения даже при небольших задержках в сети. Можно увеличить значения параметров, таких как Connection Timeout и Command Timeout в настройках SQL Server. Для подключения через VPN рекомендуется настроить параметры маршрутизации и защиты трафика, чтобы минимизировать потерю пакетов и задержки.

Одной из эффективных практик является использование выделенного VPN-соединения с минимальной нагрузкой на сеть. Важно использовать стабильные протоколы VPN, такие как IPsec или IKEv2, которые обеспечивают лучшую производительность по сравнению с более старыми или менее защищёнными вариантами. Рекомендуется провести тестирование сети на потерю пакетов и пропускную способность перед развертыванием решения в продуктивной среде.

Для улучшения доступности соединений можно также использовать SQL Server Always On с дополнительными настройками, такими как использование разных зон доступности для реплик и распределение трафика между ними с учётом локальных и глобальных сетевых путей. Важно регулярно проверять статус VPN-соединений и логи на наличие неожиданных разрывов. Автоматизированные инструменты мониторинга помогут оперативно выявлять и устранять проблемы с сетью.

Не менее важно правильно настроить параметры репликации данных в SQL Server для предотвращения потери данных в случае кратковременных разрывов соединения. Для этого следует использовать асинхронную репликацию или настроить режимы с высокой доступностью, которые минимизируют время простоя при восстановлении соединения.

Также стоит учитывать влияние шифрования на производительность VPN. Алгоритмы, требующие значительных вычислительных ресурсов, могут увеличивать задержки и вызывать тайм-ауты. В таких случаях рекомендуется использовать более лёгкие методы шифрования, которые обеспечивают хороший баланс между безопасностью и производительностью.

Как настроить репликацию SQL Always On при использовании VPN

При настройке репликации SQL Always On через VPN важно учесть особенности работы виртуальных частных сетей, которые могут влиять на стабильность и производительность соединений между узлами Always On. Для успешной настройки необходимо правильно сконфигурировать сеть и параметры безопасности, а также удостовериться в том, что все компоненты настроены для работы через VPN-соединение.

Вот шаги для настройки репликации SQL Always On при использовании VPN:

- Обеспечение стабильности VPN-соединения:

- Используйте VPN с высоким уровнем безопасности и с возможностью гарантированной пропускной способности.

- При использовании IPsec или других протоколов VPN важно убедиться, что настройки MTU (Maximum Transmission Unit) на всех сетевых устройствах соответствуют стандартам и не вызывают фрагментации пакетов.

- Настройка SQL Server для работы через VPN:

- На каждом сервере SQL установите правильные значения для параметров TCP/IP, чтобы использовать конкретный IP-адрес, который выделяется через VPN.

- Проверьте настройки порта SQL Server. По умолчанию используется порт 1433, но для работы через VPN может потребоваться настройка дополнительных портов или маршрутов в зависимости от вашей VPN-конфигурации.

- Настройка DNS:

- Для корректной работы Always On при VPN-соединении необходимо настроить DNS-серверы таким образом, чтобы они корректно разрешали имена всех узлов в кластере Always On, независимо от того, через какой узел выполняется подключение.

- Настройте статические DNS-имена для серверов, участвующих в репликации, чтобы избежать проблем с разрешением имен при изменении маршрута через VPN.

- Настройка брандмауэра:

- Необходимо настроить брандмауэры так, чтобы они пропускали трафик между всеми узлами Always On через VPN-соединение. Обратите внимание на порты SQL Server, а также на порты для репликации Always On.

- Убедитесь, что брандмауэр позволяет проходить трафику, связанному с синхронизацией данных и контролем состояния репликации.

- Мониторинг соединений:

- Рекомендуется настроить мониторинг сети и репликации, чтобы отслеживать состояние соединений и синхронизации данных через VPN.

- Используйте встроенные средства SQL Server, такие как SQL Server Management Studio, для наблюдения за состоянием кластера Always On и для диагностики возможных проблем с соединениями через VPN.

- Тестирование и проверка:

- После настройки репликации обязательно проведите серию тестов, чтобы убедиться, что репликация данных происходит корректно и без задержек.

- Проверьте, что данные синхронизируются между узлами без ошибок, а связь через VPN остается стабильной.

php-templateEdit

Правильная настройка всех параметров при работе с SQL Always On через VPN обеспечит стабильную работу репликации и защиту данных. Регулярный мониторинг и тестирование помогут минимизировать риски сбоев при использовании виртуальных частных сетей.

Влияние VPN на доступность и отказоустойчивость SQL Always On

Использование VPN в контексте SQL Always On может значительно повлиять на доступность и отказоустойчивость системы. Основные риски связаны с задержками в сети, возможными проблемами с подключением и снижением производительности в случае нестабильности канала. Рассмотрим основные аспекты, которые важно учитывать при развертывании Always On в средах с VPN.

1. Задержки и стабильность сети

VPN добавляет дополнительный уровень абстракции между серверами, что может привести к увеличению времени отклика и нестабильности связи между узлами Always On. Увеличение задержки в сети может повлиять на синхронизацию данных между основным и резервным узлами, что в свою очередь нарушает принцип «High Availability» (высокой доступности).

2. Проблемы с отказоустойчивостью

- Если сеть через VPN имеет высокую задержку или нестабильна, это может привести к «Split-brain» – ситуации, когда оба узла считают себя ведущими и продолжают работать независимо друг от друга. Это крайне нежелательно для отказоустойчивости системы.

- При потере связи с VPN, процесс восстановления может занять больше времени, так как восстановление сети и синхронизация данных могут быть затянуты, особенно если используются асинхронные репликации.

- Повторные попытки подключения через VPN могут перегружать сеть, что приведет к снижению производительности всех приложений и сервисов, использующих SQL Always On.

3. Управление трафиком и конфигурация сети

При использовании VPN для SQL Always On важно правильно настроить маршрутизацию и Quality of Service (QoS). Необходимо обеспечить приоритетность трафика для синхронизации данных между узлами Always On. Рекомендуется выделить отдельный VPN-канал для репликации данных, чтобы минимизировать влияние других трафиков, таких как пользовательские запросы или службы резервного копирования.

4. Рекомендации по настройке

- Для минимизации задержек между узлами Always On следует использовать VPN с высокой пропускной способностью и низкой задержкой.

- Необходимо настроить мониторинг VPN-соединений для оперативного обнаружения и устранения проблем с сетью.

- Рекомендуется использовать статическую маршрутизацию для исключения непредсказуемости в работе VPN и улучшения отказоустойчивости.

- При использовании Always On с VPN важно учитывать расположение серверов в разных регионах, так как это может влиять на производительность в зависимости от физического расстояния и качества канала.

5. Возможные альтернативы

- Использование прямых каналов связи между узлами, минуя VPN, может значительно повысить стабильность соединения и производительность.

- Интеграция с другими технологиями отказоустойчивости, такими как облачные решения, может уменьшить зависимость от VPN-соединений.

В общем, использование VPN в сочетании с SQL Always On требует тщательной настройки и мониторинга. Риски, связанные с производительностью и отказоустойчивостью, можно минимизировать, если правильно управлять сетью и учитывать специфические особенности работы VPN.

Мониторинг и диагностика подключения через VPN для SQL Always On

Мониторинг подключения через VPN для SQL Always On требует внимательности и применения специфических инструментов для диагностики сетевых проблем. Важно контролировать как стабильность VPN-соединений, так и корректную работу репликации между узлами Always On.

Для начала, необходимо настроить мониторинг VPN-соединений. Обычно для этого используются стандартные утилиты, такие как ping и tracert, а также специализированные средства мониторинга, например, SolarWinds или PRTG Network Monitor. Они позволяют отслеживать стабильность соединения, скорость передачи данных и потери пакетов. Потери пакетов могут привести к задержкам и сбоям в репликации, что критично для работы SQL Always On.

Также полезно контролировать состояние канала VPN в реальном времени с помощью netstat, чтобы определить, поддерживается ли стабильное соединение между серверами. Рекомендуется настроить уведомления о падении соединения, чтобы оперативно реагировать на проблемы.

Для диагностики проблем с репликацией Always On в условиях использования VPN важно обратить внимание на следующие параметры:

- Latency – задержка между узлами. VPN может добавлять дополнительную задержку в процессе репликации. Оптимальное время отклика не должно превышать 30-50 мс для большинства решений Always On.

- Packet loss – потеря пакетов. Даже небольшие потери пакетов могут привести к нарушению консистентности данных в репликации, что делает диагностику потерь критичной.

- Throughput – пропускная способность канала. VPN может существенно ограничивать скорость передачи данных. Для работы Always On необходима высокая пропускная способность канала, особенно при репликации больших объемов данных.

Для проверки состояния репликации можно использовать системные представления SQL Server, такие как sys.dm_hadr_database_replica_states и sys.dm_hadr_availability_group_states, которые предоставляют информацию о статусе реплик и возможных сбоях. Проверка состояния репликации через запросы поможет оперативно выявить проблемы, вызванные плохим соединением через VPN.

Помимо этого, стоит использовать журналы событий SQL Server для анализа ошибок репликации и сетевых сбоев. Важно настроить логирование для всех важных этапов взаимодействия серверов, что позволит быстро выявить и устранить узкие места в сети.

Для предотвращения проблем с производительностью, стоит следить за использованием криптографических алгоритмов VPN. Некоторые слабые алгоритмы шифрования могут значительно замедлить работу, что отразится на времени отклика SQL Always On. Рекомендуется использовать шифрование с высокой производительностью, например, AES-256.

Таким образом, эффективный мониторинг и диагностика VPN-соединений для SQL Always On требует комплексного подхода, включающего как использование стандартных инструментов для проверки сетевого состояния, так и специфических утилит для мониторинга репликации и состояния баз данных.

Рекомендации по безопасности при использовании VPN с SQL Always On

При использовании VPN для подключения к SQL Always On критически важно обеспечить высокий уровень безопасности, чтобы предотвратить утечки данных и гарантировать бесперебойную работу системы. Рассмотрим ключевые рекомендации для защиты инфраструктуры.

1. Используйте сильное шифрование VPN-соединений. Протоколы, такие как IPsec или OpenVPN с использованием сильных алгоритмов шифрования (например, AES-256), должны быть обязательными для защиты передаваемых данных. Это предотвратит перехват трафика и обеспечит конфиденциальность данных SQL-серверов.

2. Регулярно обновляйте VPN-устройства и серверы. Уязвимости в ПО могут быть использованы для атак, особенно если не применяются последние патчи безопасности. Использование актуальных версий программного обеспечения и обновлений критически важно для защиты от известных угроз.

3. Настройте многофакторную аутентификацию (MFA) для доступа к VPN. Включение дополнительного уровня защиты через MFA снижает риски несанкционированного доступа, даже если учетные данные пользователя будут скомпрометированы.

4. Разделяйте сетевые сегменты для различных уровней доступа. Использование VLAN или подсетей для разделения трафика, связанного с SQL Always On и внешними сервисами, поможет минимизировать потенциальные уязвимости и улучшить контроль за трафиком, проходящим через VPN.

5. Осуществляйте мониторинг и логирование VPN-соединений. Для быстрой реакции на инциденты безопасности важно собирать и анализировать логи подключения, а также применять системы обнаружения вторжений (IDS). Это позволит оперативно выявлять подозрительную активность и минимизировать последствия атак.

6. Применяйте минимальные права доступа к SQL Always On. Ограничьте доступ к базам данных через VPN только для необходимых пользователей и сервисов. Использование принципа наименьших привилегий помогает сократить риски, если учетные данные будут скомпрометированы.

7. Регулярно проводите аудит безопасности. Для оценки эффективности мер защиты проводите регулярные аудиты инфраструктуры, включая проверку уязвимостей в VPN-соединениях и на серверах SQL. Этот процесс позволит выявить слабые места и своевременно их устранить.

8. Убедитесь, что конфигурация SQL Always On учитывает безопасность VPN. При настройке Always On важно учитывать влияние VPN на задержки и стабильность соединений между репликами. Неоптимальная настройка может привести к сбоям в репликации, что увеличивает вероятность утрат данных или возникновения аварийных ситуаций.

Применение этих рекомендаций позволит не только повысить безопасность соединений через VPN, но и улучшить общую надежность работы SQL Always On в защищенной сети.