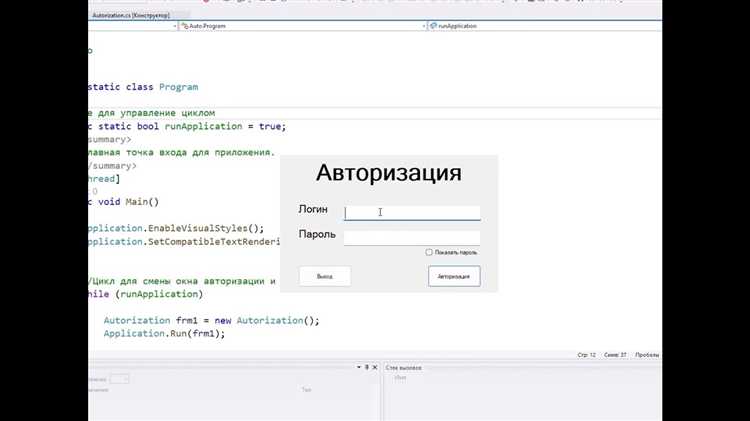

Реализация системы авторизации является важной частью любой программы, работающей с персональными данными. В языке C авторизацию через базу данных SQL можно реализовать с помощью библиотек, таких как MySQL или PostgreSQL. Основной задачей является подключение к базе данных, извлечение данных о пользователе и сравнение их с введёнными для проверки подлинности. При этом важно учитывать как безопасность соединения, так и корректность работы с данными.

Для начала необходимо настроить подключение к базе данных. В случае использования MySQL, для работы с базой данных потребуется библиотека MySQL Connector/C, которая позволяет взаимодействовать с сервером MySQL напрямую через C. Она предоставляет функции для выполнения SQL-запросов и получения результатов, а также для работы с параметрическими запросами, что важно для предотвращения SQL-инъекций.

Следующий шаг – создание функционала для авторизации. Важно правильно организовать запросы для проверки данных, таких как логин и пароль. Вместо простого сравнения строк необходимо использовать хэширование паролей, например, с использованием алгоритма bcrypt или SHA-256, что повысит безопасность системы. Хранение паролей в базе данных в виде обычного текста является недопустимым, так как это увеличивает риски утечек данных при компрометации системы.

При написании кода следует внимательно отнестись к обработке ошибок. Неправильная обработка исключений или несанкционированные ошибки могут привести к утечке информации или повреждению данных. Использование транзакций для управления последовательностью операций поможет избежать частичных изменений в базе данных, которые могут нарушить целостность данных.

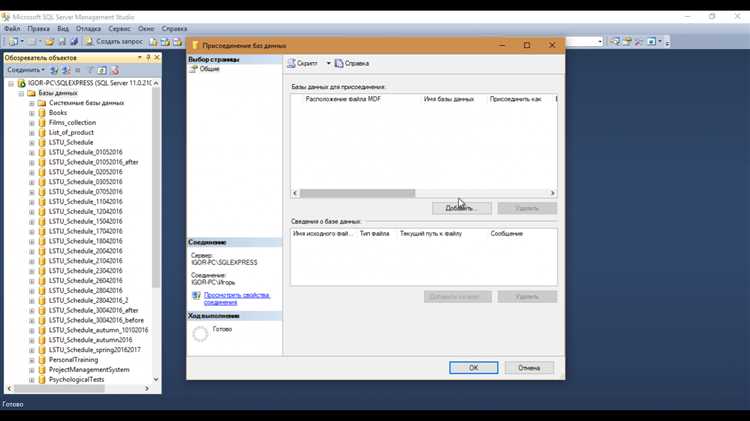

Подключение к базе данных SQL из программы на C

Основные шаги подключения к базе данных SQL в C:

1. Установка библиотеки. Для начала необходимо установить соответствующую библиотеку для работы с выбранной СУБД. Для MySQL это будет MySQL Connector/C, а для PostgreSQL – libpq. Установка может быть выполнена через менеджер пакетов или скачивание исходных файлов с официальных сайтов.

2. Инициализация подключения. В каждой из библиотек есть функции для инициализации подключения. Для MySQL это будет функция mysql_init, а для PostgreSQL – PQconnectdb. Эти функции создают объект соединения, который будет использоваться для отправки запросов к базе данных.

3. Установление соединения. После инициализации соединения используется функция для установления самого подключения. Для MySQL это mysql_real_connect, которая требует указания параметров подключения: адрес сервера, имя пользователя, пароль и имя базы данных. Для PostgreSQL используется PQconnectdb, где параметры подключения передаются в строке формата «host=localhost dbname=test user=postgres password=secret».

4. Обработка ошибок. Важно всегда проверять статус подключения. Для MySQL можно использовать функцию mysql_errno для проверки ошибок, а для PostgreSQL – PQstatus. Эти функции возвращают код ошибки, который поможет диагностировать проблемы с подключением.

5. Выполнение запросов. После установления соединения можно выполнять SQL-запросы. Для MySQL используется функция mysql_query, а для PostgreSQL – PQexec. Для выполнения запросов в обеих библиотеках необходимо передать строку с SQL-командой.

6. Закрытие соединения. После завершения работы с базой данных важно закрыть соединение. В MySQL это выполняется с помощью функции mysql_close, в PostgreSQL – PQfinish.

Пример подключения к базе данных MySQL на языке C:

#includeMYSQL *conn; conn = mysql_init(NULL); if (conn == NULL) { fprintf(stderr, "mysql_init() failed\n"); exit(1); } if (mysql_real_connect(conn, "localhost", "user", "password", "database", 0, NULL, 0) == NULL) { fprintf(stderr, "mysql_real_connect() failed\n"); mysql_close(conn); exit(1); } // Выполнение запросов mysql_close(conn);

Для PostgreSQL пример будет таким:

#includePGconn *conn; conn = PQconnectdb("host=localhost dbname=test user=postgres password=secret"); if (PQstatus(conn) != CONNECTION_OK) { fprintf(stderr, "Connection to database failed: %s", PQerrorMessage(conn)); PQfinish(conn); exit(1); } // Выполнение запросов PQfinish(conn);

Соблюдение этих шагов обеспечит успешное подключение к базе данных SQL и возможность работы с её данными в программе на C.

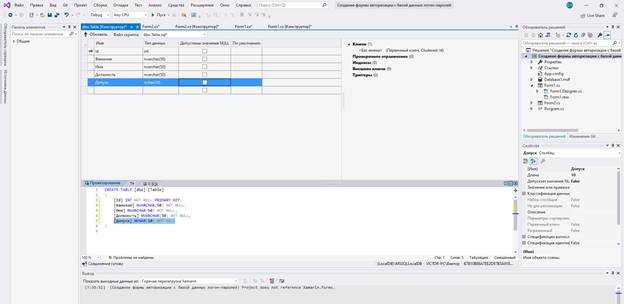

Создание таблицы пользователей в базе данных SQL

При проектировании таблицы пользователей важно учитывать следующие моменты:

1. Структура таблицы

Основные поля, которые должны быть в таблице:

- id – уникальный идентификатор пользователя. Это поле должно быть PRIMARY KEY и AUTO_INCREMENT для автоматического увеличения значений при добавлении новых записей.

- username – имя пользователя. Должно быть уникальным, чтобы избежать конфликтов при авторизации.

- password_hash – хэш пароля. Хранение паролей в открытом виде строго запрещено. Лучше использовать алгоритмы хеширования, такие как bcrypt или argon2.

- email – адрес электронной почты пользователя. Он также может быть уникальным.

- created_at – дата и время регистрации пользователя.

- updated_at – дата последнего обновления данных пользователя.

- status – статус аккаунта (активен/неактивен). Это полезно для блокировки пользователей при необходимости.

2. Пример SQL-запроса на создание таблицы

Для создания таблицы пользователей с вышеописанными полями можно использовать следующий запрос:

CREATE TABLE users (

id INT AUTO_INCREMENT PRIMARY KEY,

username VARCHAR(255) NOT NULL UNIQUE,

password_hash VARCHAR(255) NOT NULL,

email VARCHAR(255) NOT NULL UNIQUE,

created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,

updated_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

status ENUM('active', 'inactive') DEFAULT 'active'

);

3. Индексация и производительность

Важно, чтобы такие поля, как username и email, имели уникальные индексы, что ускоряет поиск по этим полям. В случае крупных систем с большим количеством пользователей стоит также индексировать поле status для быстрого фильтрации пользователей по состоянию аккаунта.

4. Безопасность

Необходимо использовать безопасное хеширование паролей, такие как bcrypt или argon2, чтобы обеспечить защиту от утечек данных. Важно не хранить пароли в открытом виде в базе данных. При авторизации пользователю необходимо сравнивать хешированные значения пароля с тем, что хранится в базе данных.

5. Регулярное обновление данных

Поле updated_at помогает отслеживать последние изменения пользователя и использовать это для анализа активности. Оно автоматически обновляется при изменении данных в строке.

Таким образом, создание таблицы пользователей в базе данных SQL является важным шагом в реализации системы авторизации. Правильная структура и внимание к безопасности помогут обеспечить стабильность и защиту данных пользователей.

Регистрация пользователей: вставка данных в базу

Для реализации регистрации пользователей в C через базу данных SQL необходимо корректно организовать вставку данных в таблицу. Обычно для этого используется язык SQL и библиотека, которая взаимодействует с базой данных, например, MySQL или SQLite. Ниже приведены шаги, которые необходимо выполнить для вставки данных в базу данных.

- 1. Подключение к базе данных: Перед вставкой данных необходимо установить соединение с базой данных. Для этого используется функция, которая принимает параметры, такие как имя базы данных, хост, пользователь и пароль. Например, для MySQL это может быть функция

mysql_real_connect(). - 2. Создание запроса на вставку данных: Для добавления нового пользователя в таблицу необходимо сформировать SQL-запрос. Запрос должен включать имена полей и значения, которые нужно вставить. Пример запроса:

INSERT INTO users (username, password, email) VALUES ('new_user', 'hashed_password', 'user@example.com');Важно: всегда используйте подготовленные выражения или экранирование данных, чтобы избежать SQL-инъекций.

- 3. Хэширование пароля: Для обеспечения безопасности пароли пользователей должны храниться в зашифрованном виде. Применяйте алгоритмы хэширования, такие как SHA-256 или bcrypt, перед вставкой пароля в базу. В языке C можно использовать библиотеку OpenSSL для хэширования паролей.

- 4. Вставка данных: После того как запрос подготовлен и все данные собраны, можно выполнить команду вставки через соответствующую функцию библиотеки (например,

mysql_query()для MySQL). Важно проверять возвращаемый результат на наличие ошибок. - 5. Обработка ошибок: После выполнения запроса важно обработать возможные ошибки. Например, если запрос не удался, следует вывести сообщение об ошибке и откатить транзакцию, если она была использована.

- 6. Закрытие соединения: По завершении работы с базой данных обязательно закрывайте соединение, вызвав функцию

mysql_close()или аналогичную для вашей библиотеки.

Пример кода для регистрации пользователя:

#include#include #include int main() { MYSQL *conn; MYSQL_STMT *stmt; MYSQL_BIND bind[3]; char username[50], password[50], email[100]; char hashed_password[256]; // Пример для хранения хэшированного пароля // Подключение к базе данных conn = mysql_init(NULL); if (!mysql_real_connect(conn, "localhost", "user", "password", "dbname", 0, NULL, 0)) { fprintf(stderr, "Ошибка подключения: %s\n", mysql_error(conn)); return 1; } // Получение данных от пользователя printf("Введите имя пользователя: "); scanf("%s", username); printf("Введите пароль: "); scanf("%s", password); printf("Введите email: "); scanf("%s", email); // Хэширование пароля (например, с использованием SHA-256) // В реальной программе используйте библиотеку для хэширования, например OpenSSL // Формирование запроса const char *query = "INSERT INTO users (username, password, email) VALUES (?, ?, ?)"; stmt = mysql_stmt_init(conn); if (mysql_stmt_prepare(stmt, query, strlen(query))) { fprintf(stderr, "Ошибка подготовки запроса: %s\n", mysql_error(conn)); return 1; } // Привязка параметров memset(bind, 0, sizeof(bind)); bind[0].buffer_type = MYSQL_TYPE_STRING; bind[0].buffer = username; bind[0].buffer_length = strlen(username); bind[1].buffer_type = MYSQL_TYPE_STRING; bind[1].buffer = hashed_password; bind[1].buffer_length = strlen(hashed_password); bind[2].buffer_type = MYSQL_TYPE_STRING; bind[2].buffer = email; bind[2].buffer_length = strlen(email); if (mysql_stmt_bind_param(stmt, bind)) { fprintf(stderr, "Ошибка привязки параметров: %s\n", mysql_error(conn)); return 1; } // Выполнение запроса if (mysql_stmt_execute(stmt)) { fprintf(stderr, "Ошибка выполнения запроса: %s\n", mysql_error(conn)); return 1; } printf("Пользователь успешно зарегистрирован!\n"); // Закрытие соединения mysql_stmt_close(stmt); mysql_close(conn); return 0; }

Для успешной регистрации пользователей важно не только корректно вставлять данные, но и соблюдать рекомендации по безопасности. Храните пароли только в зашифрованном виде и всегда проверяйте данные на наличие потенциальных уязвимостей.

Проверка введённых данных при авторизации пользователя

При разработке системы авторизации в C важно правильно проверить введённые пользователем данные, чтобы обеспечить безопасность и корректную работу приложения. На первом этапе необходимо убедиться в том, что введённые данные соответствуют требуемому формату. Это включает в себя проверку структуры логина и пароля, таких как длина строки, допустимые символы и другие особенности.

Логин должен быть уникальным и часто ограничивается длиной от 5 до 20 символов. Для проверки логина можно использовать регулярные выражения, которые гарантируют, что в поле логина допустимы только алфавитно-цифровые символы. Пример кода для проверки логина:

#includeint check_login(const char *login) { regex_t regex; int ret; ret = regcomp(®ex, "^[a-zA-Z0-9]{5,20}$", REG_EXTENDED); if (ret) { return 0; // Ошибка компиляции регулярного выражения } ret = regexec(®ex, login, 0, NULL, 0); regfree(®ex); return ret == 0; // 0 – совпадение, иначе ошибка }

Пароль следует проверять на наличие хотя бы одной заглавной буквы, одной цифры и одного специального символа. Кроме того, рекомендуется использовать пароли длиной не менее 8 символов. Для повышения безопасности пароли необходимо хешировать перед хранением в базе данных. Один из популярных алгоритмов для хеширования паролей – bcrypt или PBKDF2.

Для защиты от SQL-инъекций важно применять подготовленные выражения (prepared statements) при работе с запросами к базе данных. Это предотвращает возможность внедрения вредоносного SQL-кода через поля логина и пароля. Пример использования подготовленного выражения в C с использованием библиотеки MySQL:

MYSQL *conn;

MYSQL_STMT *stmt;

MYSQL_BIND bind[2];

conn = mysql_init(NULL);

mysql_real_connect(conn, "host", "user", "password", "dbname", 0, NULL, 0);

stmt = mysql_stmt_init(conn);

mysql_stmt_prepare(stmt, "SELECT id, password FROM users WHERE login = ?", strlen("SELECT id, password FROM users WHERE login = ?"));

memset(bind, 0, sizeof(bind));

bind[0].buffer_type = MYSQL_TYPE_STRING;

bind[0].buffer = login;

bind[0].buffer_length = strlen(login);

mysql_stmt_bind_param(stmt, bind);

mysql_stmt_execute(stmt);

Кроме того, стоит проверять, что введённые данные не пустые и не содержат вредоносных символов, таких как пробелы в начале и в конце строки. Для этого можно использовать функции стандартной библиотеки C, такие как strlen и isspace.

Ещё одна важная практика – ограничение количества попыток ввода данных. В случае неудачных попыток следует внедрить механизмы блокировки аккаунта или временной блокировки на несколько минут для предотвращения атак методом подбора пароля (brute-force). После достижения максимального числа неудачных попыток стоит сообщать о необходимости подождать перед повторной попыткой.

Таким образом, правильная проверка введённых данных при авторизации пользователя является ключом к обеспечению безопасности и корректности работы системы, предотвращая основные угрозы и уязвимости, такие как SQL-инъекции и атаки на слабые пароли.

Шифрование паролей для безопасности данных

Шифрование паролей – один из важнейших аспектов защиты пользовательских данных. Простой текстовый пароль, даже если он уникален, может быть скомпрометирован в случае утечки базы данных. Для обеспечения безопасности используется хеширование и соль, которые делают невозможным восстановление оригинального пароля из хешированной строки.

Хеширование паролей – это процесс преобразования пароля в строку фиксированной длины с помощью специальной функции (хеш-функции). Хеш-функции, такие как bcrypt, argon2 и PBKDF2, создают хеш, который невозможно раскодировать, даже если исходный пароль известен. Эти алгоритмы используют сложные математические процессы для создания хеша, что делает их надежными для защиты паролей.

Каждый пароль должен хешироваться с использованием уникальной соли. Соль – это случайно сгенерированная строка данных, которая добавляется к паролю перед его хешированием. Это предотвращает атаки типа rainbow table и значительно усложняет взлом паролей, так как два одинаковых пароля будут иметь разные хеши при добавлении разных солей.

Рекомендуемые практики:

- Используйте алгоритмы, специально предназначенные для безопасного хеширования паролей, такие как bcrypt, argon2 или PBKDF2.

- Обязательно генерируйте уникальную соль для каждого пароля. Соль должна быть достаточно длинной и случайной (например, 16 байт).

- Применяйте многократное хеширование (настройка «работы» алгоритма), чтобы увеличить время вычисления хеша и усложнить атаки.

- Не храните соли и хеши паролей в одном месте. Например, можно хранить соль в базе данных рядом с хешем пароля.

Также важно обеспечить защиту базы данных, например, использовать шифрование соединений (SSL/TLS), чтобы предотвратить перехват данных при передаче паролей между клиентом и сервером.

Хеширование с солью является основой безопасной авторизации, но также стоит дополнительно внедрять механизмы контроля попыток несанкционированного доступа, такие как ограничение количества неудачных попыток входа и двухфакторная аутентификация (2FA).

Обработка ошибок при работе с базой данных SQL

При разработке системы авторизации в C с использованием SQL важно правильно обрабатывать ошибки, которые могут возникнуть при взаимодействии с базой данных. Пренебрежение этим этапом может привести к утечкам данных, сбоям или нестабильной работе приложения. Обработка ошибок начинается с корректной настройки соединения с базой данных и продолжается на уровне выполнения SQL-запросов.

Одной из главных задач является проверка успешности установления соединения. В случае ошибки подключения, например, при неправильных учетных данных или проблемах с сервером, необходимо информировать пользователя о недоступности базы данных, но не раскрывать детали ошибки, такие как пароли или точное описание проблемы, чтобы избежать утечек информации.

После установления соединения следует проверка результата выполнения каждого SQL-запроса. Для этого используется функция, которая возвращает код ошибки. В MySQL, например, это можно сделать с помощью функции mysql_errno(), которая возвращает код последней ошибки. В случае возникновения ошибки необходимо записать код ошибки, а также текстовое сообщение, описывающее причину сбоя, с последующей генерацией логов.

Логирование должно быть организовано так, чтобы информация о причине ошибки могла быть полезна для разработчика, но при этом не могла быть использована злоумышленником. Записи в логах должны быть структурированными и содержать временную метку, описание проблемы и контекст запроса, например, какой SQL-запрос был выполнен. Эти данные помогут в диагностике и исправлении ошибки.

При возникновении ошибок на уровне выполнения запросов важно использовать механизмы транзакций. Транзакции гарантируют, что если на каком-то этапе выполнения запроса возникла ошибка, все изменения, сделанные до этого, будут отменены. В SQL для этого используются команды BEGIN, COMMIT и ROLLBACK. Если ошибка произошла в середине транзакции, все изменения откатываются, что помогает избежать частичных или неконсистентных данных.

При работе с базой данных следует также предусмотреть обработку ошибок, связанных с ресурсами, такими как исчерпание памяти или лимиты на количество соединений. Эти ошибки, как правило, приводят к отказу в выполнении запроса, и их необходимо учитывать в логах и предупреждениях.

Наконец, важно реализовать механизмы автоматического восстановления после сбоев, таких как повторные попытки подключения или запросов, с заданным интервалом времени. Важно следить за количеством попыток, чтобы избежать бесконечных циклов в случае постоянных сбоев. Логика повторных попыток должна учитывать тип ошибки и минимизировать нагрузку на систему.

Вопрос-ответ:

Что нужно для реализации авторизации в C через базу данных SQL?

Для того чтобы реализовать авторизацию, необходимо подключить программу на C к базе данных SQL, используя библиотеку, такую как MySQL Connector или SQLite3. В коде нужно создать функции для работы с базой данных: подключение, выполнение запросов и закрытие соединения. Также потребуется таблица в базе данных для хранения логинов и паролей пользователей, а для безопасности пароли лучше хранить в зашифрованном виде, используя хэширование.

Каким образом обеспечить безопасность при хранении паролей в базе данных?

Для безопасности паролей рекомендуется их хэшировать перед сохранением в базе данных. Одним из популярных алгоритмов хэширования является bcrypt. Это поможет избежать утечек паролей в случае компрометации базы данных. Также важно использовать соль (random salt), которая добавляется к паролю перед хэшированием, чтобы предотвратить атаки на основе словарей.

Как организовать проверку правильности пароля при авторизации?

Для проверки пароля при авторизации необходимо получить введённый пользователем пароль, затем извлечь соответствующий хэш из базы данных и сравнить его с хэшированным значением пароля. Для этого можно использовать функцию сравнения хэшей, предоставляемую используемой библиотекой. Важно, чтобы хэширование пароля было выполнено с добавлением соли, иначе проверка может быть уязвимой для атак.

Как обрабатывать ошибки при работе с базой данных в C?

При работе с базой данных важно обрабатывать ошибки на каждом этапе: при подключении, выполнении запросов и закрытии соединения. Для этого нужно проверять возвращаемые значения функций. Например, при подключении к базе данных нужно убедиться, что соединение установлено успешно, а при выполнении запросов — что они прошли без ошибок. В случае ошибок следует выводить сообщения, которые помогут диагностировать проблему, например, ошибки соединения или неправильные SQL-запросы.