Создание нового пользователя в базе данных SQL – это важная часть настройки безопасности и управления доступом. Каждый новый пользователь имеет свои права и привилегии, которые влияют на возможности взаимодействия с данными. В этом процессе важно учитывать особенности работы с правами доступа и группами, чтобы минимизировать риски несанкционированного вмешательства в систему.

Для начала необходимо понять, что любой пользователь в SQL связан с определённой ролью, которая определяет его доступ к объектам базы данных. Чтобы создать пользователя, нужно выполнить несколько команд, каждая из которых играет свою роль в процессе настройки. Важно помнить, что создание пользователя должно быть частью общей стратегии управления доступом в системе.

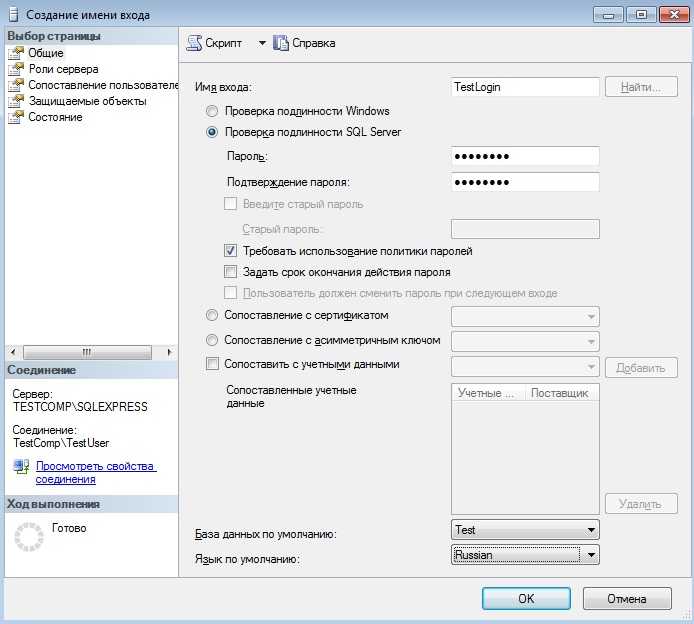

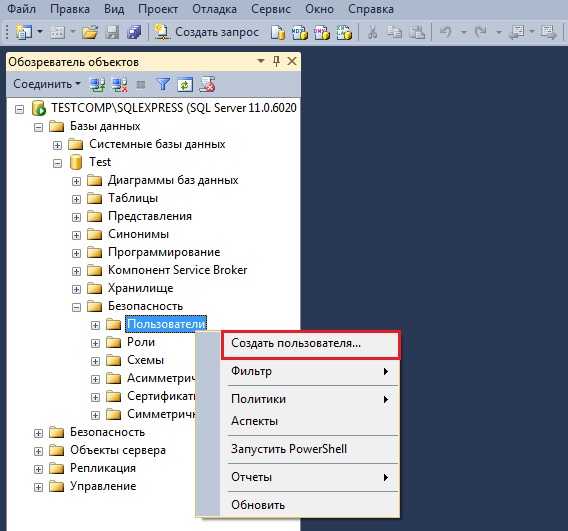

Процесс создания пользователя можно разделить на несколько этапов. На первом этапе важно указать имя пользователя и пароль, что обеспечит базовую аутентификацию. Затем, на втором этапе, нужно назначить права доступа, которые определяют, какие операции пользователю разрешено выполнять: создание таблиц, изменение данных, чтение информации и т.д. Наконец, на третьем этапе устанавливается привязка пользователя к определённой базе данных или группе баз данных.

Кроме того, в зависимости от требований безопасности, могут быть настроены дополнительные параметры, такие как срок действия пароля или возможность изменения пароля самим пользователем. Важно всегда проверять, что предоставленные привилегии соответствуют потребностям пользователя, чтобы избежать излишних прав, которые могут привести к потенциальным уязвимостям.

Определение минимальных прав для нового пользователя

Для обеспечения безопасности и контроля в базе данных необходимо точно определить, какие права следует предоставить новому пользователю. Каждый пользователь должен иметь доступ только к тем ресурсам и операциям, которые ему действительно нужны для выполнения работы. Это минимизирует риски ошибок и атак на систему.

На первом этапе важно определить роль пользователя. Если это обычный пользователь, его права должны быть ограничены только чтением данных. В случае необходимости модификации данных, ему следует предоставить права на SELECT, INSERT или UPDATE, но только для определённых таблиц или схем. Например, если пользователь работает с таблицей заказов, права на другие таблицы могут быть ему не нужны.

Для администратора базы данных или разработчика, требующего более широких прав, разрешения могут включать ALTER, CREATE и DROP. Однако важно строго контролировать эти права, чтобы исключить несанкционированное изменение структуры базы данных.

Рекомендуется использовать принцип наименьших привилегий, когда пользователю предоставляются только те права, которые необходимы для его конкретной работы. Например, если пользователь должен только просматривать данные, достаточно предоставить только права на SELECT, исключив доступ на изменение данных или создание новых объектов.

Одним из важных аспектов является настройка прав на уровне схем и таблиц. Вместо того чтобы предоставлять глобальные права на всю базу данных, следует ограничить доступ к отдельным объектам, что снизит риски случайных или умышленных изменений в других частях системы.

Кроме того, необходимо регулярно пересматривать права пользователей. Применение политики минимальных прав требует постоянной корректировки и мониторинга в зависимости от изменений в бизнес-процессах или функциональных обязанностях пользователей.

Выбор подходящей СУБД и синтаксиса создания пользователя

При создании пользователя в базе данных выбор СУБД напрямую влияет на синтаксис и доступные функции для управления пользователями. Разные системы управления базами данных (СУБД) имеют свои особенности, которые важно учитывать при проектировании и администрировании пользователей.

В MySQL создание пользователя выполняется с помощью команды CREATE USER. Например, для создания пользователя с правами на подключение к базе данных можно использовать следующий запрос:

CREATE USER 'username'@'localhost' IDENTIFIED BY 'password';

В PostgreSQL синтаксис похож, но акцент сделан на ролях и правах. Вместо создания отдельного пользователя можно создать роль, которая будет выполнять функции пользователя и может быть назначена нескольким пользователям. Команда для создания роли в PostgreSQL выглядит так:

CREATE ROLE username WITH LOGIN PASSWORD 'password';

В отличие от MySQL, в PostgreSQL правами управляют через отдельные команды, такие как GRANT и REVOKE. Для назначения прав на базу данных может использоваться следующий запрос:

GRANT ALL PRIVILEGES ON DATABASE dbname TO username;

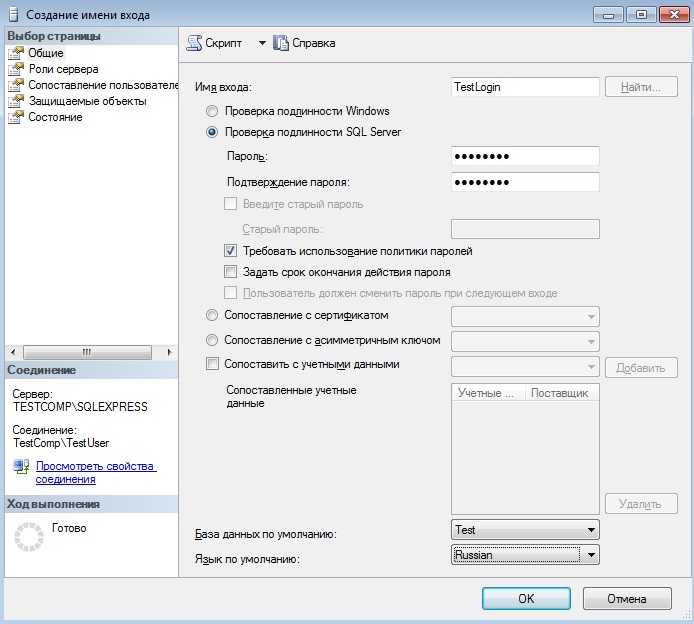

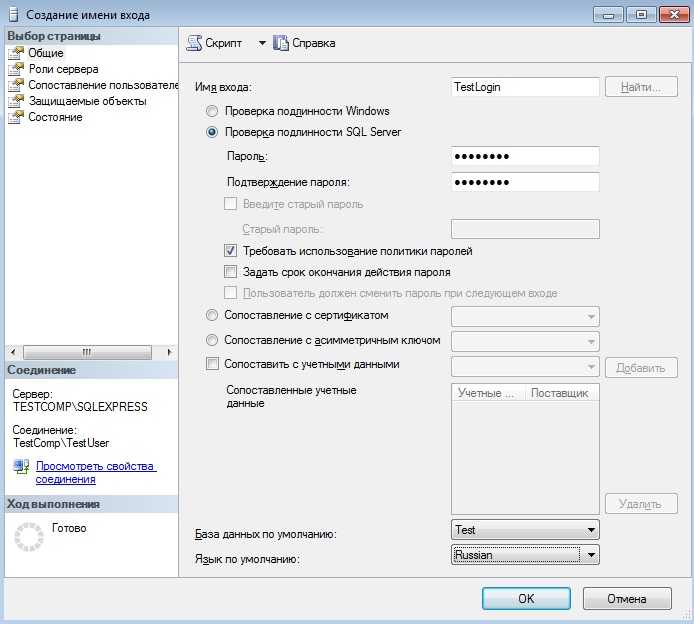

В Microsoft SQL Server создание пользователя связано с созданием логина на уровне сервера и соответствующего пользователя в базе данных. Сначала необходимо создать логин с помощью команды CREATE LOGIN, затем связать его с базой данных командой CREATE USER:

CREATE LOGIN username WITH PASSWORD = 'password'; USE dbname; CREATE USER username FOR LOGIN username;

Каждая СУБД предлагает уникальные возможности для настройки безопасности пользователей, такие как шифрование паролей, различные уровни доступа и ограничения по IP-адресам. Важно учитывать эти особенности при выборе системы для вашего проекта, чтобы оптимизировать управление пользователями и обеспечить нужный уровень безопасности.

Выбор СУБД зависит от масштабов проекта, предпочтений в администрировании и специфики требований к безопасности. Например, MySQL подходит для небольших и средних проектов, в то время как PostgreSQL и SQL Server более подходят для крупных систем с повышенными требованиями к управлению пользователями и безопасности данных.

Создание пользователя с помощью команды CREATE USER

Команда CREATE USER в SQL используется для создания нового пользователя в базе данных. Это основной инструмент для управления доступом и обеспечения безопасности. Для создания пользователя с помощью этой команды необходимо указать имя пользователя и пароль, а также определить его права и возможности в базе данных.

Простейший синтаксис выглядит так:

CREATE USER 'имя_пользователя'@'хост' IDENTIFIED BY 'пароль';

Здесь:

- ‘имя_пользователя’ – это уникальное имя нового пользователя, которое будет использоваться для входа в систему.

- ‘хост’ – указывает, с какого хоста (или с какого диапазона IP-адресов) пользователь может подключаться к серверу. Например, ‘%’ разрешает доступ с любого хоста.

- ‘пароль’ – это строка, которая будет использоваться для аутентификации пользователя при подключении к базе данных.

Пример создания пользователя, который может подключаться с любого хоста:

CREATE USER 'new_user'@'%' IDENTIFIED BY 'secure_password';

После создания пользователя можно настроить его права доступа с помощью команды GRANT. Она позволяет назначить права на выполнение определённых операций (например, чтение, запись, удаление данных) для конкретных баз данных или таблиц. Например, чтобы предоставить новому пользователю полный доступ к базе данных, используйте следующую команду:

GRANT ALL PRIVILEGES ON database_name.* TO 'new_user'@'%';

Это даст пользователю new_user полный доступ ко всем таблицам базы данных database_name с любого хоста.

Важно помнить, что после изменения прав нужно выполнить команду FLUSH PRIVILEGES;, чтобы изменения вступили в силу.

В некоторых случаях, если пользователь не будет подключаться с конкретного хоста, можно указать ‘localhost’ вместо ‘%’. Это ограничит доступ только с локального хоста, что повышает безопасность.

Не рекомендуется создавать пользователей с административными правами, если это не требуется. Для минимизации рисков используйте принцип наименьших привилегий, давая пользователю только те права, которые необходимы для выполнения его задач.

Назначение пароля при создании пользователя

При создании нового пользователя в SQL системе назначение пароля – важный этап, который обеспечивает безопасность аккаунта. Пароль должен быть уникальным и сложным, чтобы предотвратить несанкционированный доступ. Процесс его назначения зависит от используемой SQL-системы, однако общие принципы остаются одинаковыми.

Для назначения пароля в большинстве систем используется команда CREATE USER. Например, в MySQL или MariaDB пароль указывается непосредственно в команде создания пользователя:

CREATE USER 'username'@'hostname' IDENTIFIED BY 'password';Важно: пароль должен быть заключен в одинарные кавычки, а его сложность может варьироваться в зависимости от политики безопасности, установленной в вашей системе. Например, MySQL поддерживает настройки для обязательной сложности пароля с использованием validate_password_policy.

При использовании более сложных систем, таких как PostgreSQL, для назначения пароля применяется следующий синтаксис:

CREATE ROLE username WITH LOGIN PASSWORD 'password';В большинстве случаев рекомендуется задавать пароли, содержащие как минимум 12 символов, включая заглавные и строчные буквы, цифры и специальные символы. Например, «P@ssw0rd123!» является хорошим примером сложного пароля. Это значительно снижает риск подбора пароля с использованием атак методом подбора или словарных атак.

Кроме того, стоит избегать использования общих и легко угадываемых паролей, таких как «123456» или «password». Эти пароли уязвимы и могут быть быстро взломаны. Некоторые системы могут автоматически отклонять пароли, которые считаются слишком простыми или популярными.

После создания пользователя с паролем важно также учитывать его хранение. Никогда не сохраняйте пароли в открытом виде. Используйте средства хеширования для их безопасного хранения в базе данных.

Рекомендуется также периодически менять пароли, особенно если они были скомпрометированы. Установление срока действия пароля – это хорошая практика для повышения уровня безопасности.

Выдача прав с использованием GRANT

Команда GRANT в SQL используется для назначения прав пользователям или ролям на различные объекты базы данных. Эти права могут включать доступ к таблицам, представлениям, процедурам и другим объектам базы данных. Важно грамотно управлять правами, чтобы обеспечить безопасность и функциональность системы.

Основной синтаксис команды GRANT следующий:

GRANT <права> ON <объект> TO <пользователь>;

Где:

- права – это перечень прав, которые будут выданы. Например, SELECT, INSERT, UPDATE, DELETE и т. д.

- объект – это объект базы данных, к которому будут применяться права (например, таблица или представление).

- пользователь – это имя пользователя или роли, которой назначаются права.

Пример выдачи прав на чтение и запись на таблицу:

GRANT SELECT, INSERT, UPDATE ON employees TO user1;

В данном примере пользователю user1 предоставляются права на выполнение операций SELECT, INSERT и UPDATE с таблицей employees.

Если требуется предоставить все права на объект, используется команда:

GRANT ALL PRIVILEGES ON <объект> TO <пользователь>;

После того как права были выданы, для их отмены используется команда REVOKE. Важно помнить, что все изменения прав вступают в силу немедленно.

Для пользователей, которые будут использовать права на уровне сессии, возможно указать WITH GRANT OPTION. Это позволяет пользователю не только использовать свои права, но и передавать их другим пользователям. Пример:

GRANT SELECT ON employees TO user1 WITH GRANT OPTION;

Теперь пользователь user1 может не только читать данные из таблицы employees, но и предоставлять это право другим пользователям.

Необходимо помнить, что использование команды GRANT с опцией WITH GRANT OPTION требует особой осторожности, так как она может привести к несанкционированному распространению прав среди других пользователей.

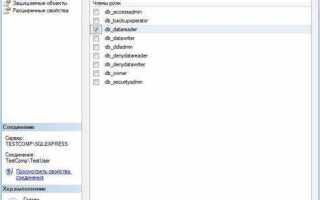

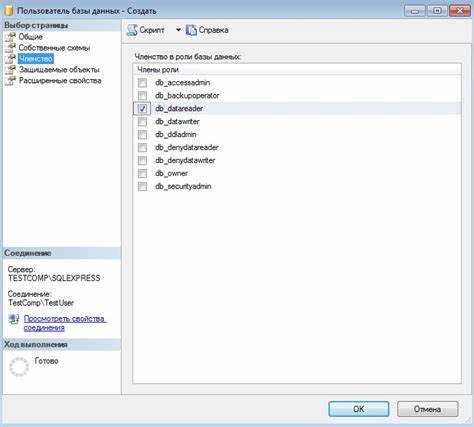

Ограничение доступа с помощью ролей и схем

Роль в SQL задаёт набор прав, таких как SELECT, INSERT, UPDATE, DELETE, EXECUTE и другие, которые могут быть присвоены пользователю. Для того чтобы ограничить доступ к чувствительным данным, можно создавать роли с ограниченным набором прав и назначать их соответствующим пользователям. Это позволяет гибко управлять доступом, не нарушая принцип минимальных прав.

Пример создания роли в PostgreSQL:

CREATE ROLE read_only; GRANT SELECT ON ALL TABLES IN SCHEMA public TO read_only;

В данном примере создаётся роль с правом только на чтение данных из всех таблиц в схеме `public`. Пользователи, которым назначена эта роль, не смогут изменять данные в таблицах, но смогут выполнять запросы на чтение.

Схема используется для организации объектов базы данных в логические группы. С помощью схем можно разделить различные области данных внутри одной базы, что упрощает управление доступом. Например, можно создать схему для финансовых данных и другую – для данных сотрудников, чтобы разделить права доступа между разными группами пользователей.

Роль может быть связана с конкретной схемой, предоставляя пользователю доступ только к её объектам. В SQL Server и других СУБД можно ограничить доступ к данным в разных схемах с помощью привилегий, назначенных ролям.

Пример создания схемы и назначения прав на неё в SQL Server:

CREATE SCHEMA finance; GRANT SELECT, INSERT ON SCHEMA finance TO read_only;

Таким образом, пользователи с ролью `read_only` смогут только читать и вставлять данные в схему `finance`, но не смогут изменять другие объекты базы данных. Это позволяет точно контролировать, кто и к каким данным имеет доступ.

Для организации более сложной системы безопасности можно комбинировать роли и схемы. Например, назначить пользователю роль с правами только для работы с таблицами в одной схеме и ограничить доступ к другим объектам базы, таким как представления или функции, размещённые в других схемах.

Внедрение правильной архитектуры ролей и схем значительно повышает уровень безопасности в базе данных и снижает риски, связанные с ошибками доступа.

Проверка созданного пользователя и выданных прав

После создания нового пользователя в SQL необходимо убедиться, что его учетная запись была корректно создана и что права доступа были назначены правильно. Это можно проверить несколькими способами с помощью SQL-запросов и системных представлений.

Для проверки созданного пользователя выполните следующий запрос:

SELECT * FROM mysql.user WHERE User = 'имя_пользователя';

Этот запрос возвращает информацию о пользователе, включая хост, привилегии и другие параметры. Важно убедиться, что записи для пользователя существуют и содержат правильные значения.

Для проверки прав доступа можно использовать команду SHOW GRANTS:

SHOW GRANTS FOR 'имя_пользователя'@'хост';

GRANT SELECT, INSERT ON `database_name`.* TO 'имя_пользователя'@'localhost';

Проверьте, что права соответствуют ожидаемым. Если что-то не так, их можно скорректировать с помощью команды GRANT или REVOKE.

- Проверка прав на таблицы: Убедитесь, что пользователь имеет права на конкретные таблицы. Для этого можно выполнить запрос

SHOW TABLES;от имени этого пользователя и убедиться в наличии необходимых прав на конкретные объекты. - Проверка прав на выполнение процедур: Если права касаются хранимых процедур, проверьте доступ с помощью

SHOW PROCEDURE STATUS;.

Для проверки прав на создание объектов (таблиц, баз данных) выполните запрос:

SHOW TABLES FROM information_schema;

Если создание базы данных доступно пользователю, он должен увидеть результат запроса, содержащий список баз данных. В противном случае это может указывать на проблемы с правами.

Также не лишним будет проверка привилегий на уровне глобальных прав. Для этого выполните:

SHOW GLOBAL VARIABLES LIKE 'have_%';

Если для пользователя выданы глобальные права, они должны быть отображены в результате этого запроса.

В случае необходимости для изменения прав используйте команды GRANT и REVOKE в зависимости от того, какие именно привилегии нужно добавить или удалить.

Удаление пользователя с помощью команды DROP USER

Команда DROP USER используется для удаления пользователя из базы данных. Это действие удаляет все связанные с пользователем привилегии, а также саму учетную запись.

Применение команды не возвращает ошибок, если пользователь не существует. Однако, важно учитывать, что перед удалением нужно удостовериться, что учетная запись не используется в других процессах или приложениях, чтобы избежать сбоев.

Пример синтаксиса команды:

DROP USER имя_пользователя;Для удаления нескольких пользователей можно указать их имена через запятую:

DROP USER пользователь1, пользователь2;Прежде чем удалить пользователя, рекомендуется выполнить следующие шаги:

- Проверьте, есть ли у пользователя активные сессии, используя команду

SHOW PROCESSLIST;. - Удалите все привилегии пользователя с помощью

REVOKE, чтобы избежать остаточных прав. - Если пользователь является владельцем объектов базы данных (например, таблиц), перенесите их на другого пользователя.

После выполнения команды DROP USER учетная запись удаляется из системы, и доступ к базе данных для этого пользователя становится невозможным.

Примечания:

- Удаление пользователя не затрагивает данные, которые были созданы этим пользователем, если только они не привязаны непосредственно к учетной записи.

- Если пользователь имеет активные соединения с базой данных, команда может не выполниться, пока эти сессии не будут завершены.

- В некоторых СУБД может потребоваться дополнительные разрешения для выполнения команды

DROP USER.