VPN-сервер на VPS – это удобный способ обеспечить безопасность своих интернет-соединений, шифровать трафик и скрывать реальный IP-адрес. Этот процесс не требует огромных затрат или глубоких знаний в администрировании серверов, однако важно следовать четким инструкциям для получения стабильной и безопасной работы. В данной статье мы пошагово разберем, как настроить VPN-сервер на VPS под управлением Linux, используя один из самых популярных протоколов – OpenVPN.

Для начала, вам понадобится VPS с минимальной конфигурацией (1 GB ОЗУ, 20 GB места на диске), а также доступ к консоли сервера через SSH. Вы также должны иметь права root или возможность использования sudo для выполнения административных команд. Необходимо, чтобы сервер был обновлен и не имел конфликтующих сервисов, например, если у вас уже настроен другой VPN-сервер, настройка OpenVPN может потребовать дополнительных шагов.

В процессе настройки мы будем использовать стандартные инструменты командной строки, что позволит избежать необходимости в сложных графических интерфейсах. Важно понимать, что безопасность является приоритетом: использование SSL-сертификатов для шифрования соединений, правильная настройка брандмауэра и регулярные обновления пакетов – ключевые моменты для создания надежного VPN-сервера. Начнем с самого простого шага – установки необходимых пакетов и зависимостей.

Выбор подходящего VPS хостинга для установки VPN сервера

При выборе VPS для установки VPN сервера важно учитывать несколько ключевых факторов, которые напрямую влияют на производительность и безопасность вашего сервера.

Основные аспекты выбора VPS хостинга для VPN:

- Производительность и ресурсы: Для стабильной работы VPN-сервера необходимо достаточное количество оперативной памяти (RAM) и процессорных мощностей. Если планируется поддержка множества пользователей одновременно, рекомендуется выбирать VPS с минимум 2 ГБ RAM и процессором с несколькими ядрами.

- Производительность сети: Обратите внимание на пропускную способность канала. Для VPN-сервера минимальная скорость передачи данных должна быть от 100 Мбит/с, однако для высокого трафика (например, для потокового видео) лучше выбирать тарифы с более высокой пропускной способностью.

- Локация серверов: Выбор географического расположения VPS влияет на скорость и задержки соединений. Разместите сервер вблизи целевой аудитории, чтобы минимизировать задержки. Для пользователей в Европе выбирайте хостинг с серверами в ЕС или близких странах, например, в Нидерландах или Германии.

- Операционная система: Убедитесь, что хостинг поддерживает нужную операционную систему. Наиболее популярными для установки VPN являются Linux (Ubuntu, CentOS, Debian) и Windows Server. Некоторые хостинг-провайдеры предлагают предустановленные образы для VPN-серверов, что значительно ускоряет настройку.

- Безопасность: Обратите внимание на возможности защиты серверов. Выбирайте провайдера, который предлагает DDoS-защиту, регулярные обновления и активное мониторинг безопасности. Некоторые VPS хостинги предоставляют дополнительные инструменты для защиты от атак и автоматические резервные копии данных.

- Поддержка и документация: Важно, чтобы хостинг-провайдер предоставлял качественную техническую поддержку и подробную документацию по настройке серверов. Это особенно важно, если вы не обладаете большим опытом в администрировании серверов.

- Стоимость: VPS для VPN не обязательно должен быть дорогим. Однако, слишком дешевые тарифы могут иметь ограниченные ресурсы и низкую производительность. Для начала подойдет VPS с ценой около $5-10 в месяц, но для более высоких требований следует рассчитывать на стоимость от $15 в месяц и выше.

Некоторые популярные провайдеры VPS для установки VPN серверов:

- DigitalOcean

- Vultr

- Linode

- Hetzner

- Contabo

Выбор VPS хостинга зависит от ваших нужд. Для большинства пользователей средние тарифы с 2-4 ГБ RAM и несколькими ядрами процессора подходят для настройки персонального VPN сервера. Если необходимо обеспечить высокий уровень безопасности и производительности для большого числа пользователей, стоит рассмотреть более мощные VPS решения.

Установка необходимых пакетов на сервер с Ubuntu для VPN

Первым шагом обновите репозитории пакетов с помощью команды:

sudo apt update

Затем установите OpenVPN, используя команду:

sudo apt install openvpn

Для настройки безопасности сервера и обмена ключами понадобится установить easy-rsa, утилиту для создания и управления сертификатами:

sudo apt install easy-rsa

Если вам потребуется поддержка IP-таблиц для маршрутизации трафика через VPN, установите пакет iptables-persistent, который обеспечит сохранение правил после перезагрузки:

sudo apt install iptables-persistent

Для настройки DNS на сервере используйте пакет dnsmasq, который поможет настроить локальный DNS-сервер:

sudo apt install dnsmasq

После установки всех необходимых пакетов проверьте, что они корректно установлены, и переходите к настройке сервера VPN.

Настройка OpenVPN сервера на VPS через командную строку

Для начала установки OpenVPN на VPS необходимо иметь доступ к серверу через SSH. В качестве примера будем использовать систему на базе Ubuntu 20.04. Для других версий Linux шаги могут незначительно отличаться.

1. Обновите пакеты на сервере:

sudo apt update && sudo apt upgrade -y

2. Установите необходимые зависимости:

sudo apt install -y openvpn easy-rsa ufw

3. Настройте директорию для хранения сертификатов и ключей:

make-cadir ~/openvpn-ca cd ~/openvpn-ca

4. Отредактируйте файл vars для настройки параметров сертификатов:

nano vars

В файле необходимо указать значения для переменных, например:

export KEY_COUNTRY="RU" export KEY_PROVINCE="MO" export KEY_CITY="Moscow" export KEY_ORG="MyCompany" export KEY_EMAIL="admin@example.com" export KEY_OU="MyOrganizationalUnit"

5. Сгенерируйте сертификаты и ключи:

source vars ./clean-all ./build-ca ./build-key-server server ./build-dh openvpn --genkey --secret keys/ta.key

6. Создайте конфигурационный файл для сервера. Пример стандартного конфигурационного файла для OpenVPN:

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/ gunzip /etc/openvpn/server.conf.gz nano /etc/openvpn/server.conf

Внесите изменения в файл, активировав соответствующие строки:

tls-auth ta.key 0 cipher AES-256-CBC auth SHA256 dh /etc/openvpn/keys/dh2048.pem server 10.8.0.0 255.255.255.0

7. Настройте IP forwarding. Для этого отредактируйте файл /etc/sysctl.conf и раскомментируйте строку:

net.ipv4.ip_forward=1

Примените изменения:

sudo sysctl -p

8. Настройте файрволл с помощью UFW:

sudo ufw allow 1194/udp sudo ufw allow OpenSSH sudo ufw enable sudo ufw status

9. Запустите сервер OpenVPN:

sudo systemctl start openvpn@server sudo systemctl enable openvpn@server

10. Проверьте статус сервера:

sudo systemctl status openvpn@server

Если сервер успешно запустился, можно приступать к созданию клиентских конфигурационных файлов и подключению клиентов к серверу.

Создание и настройка клиентских конфигураций для подключения

Для подключения к VPN серверу, который был настроен на VPS, необходимо подготовить конфигурационные файлы для каждого клиента, который будет использовать VPN-соединение. В зависимости от протокола, используемого на сервере (например, OpenVPN или WireGuard), процесс может отличаться. Рассмотрим создание конфигураций для двух популярных вариантов.

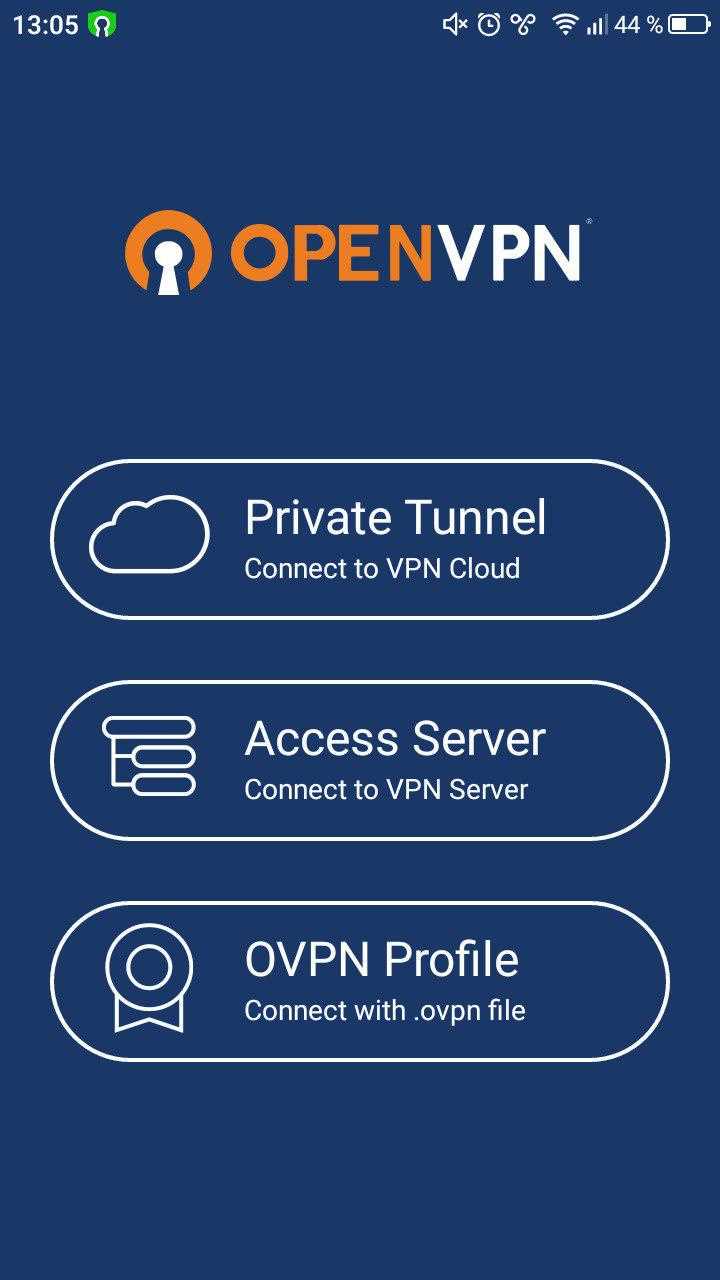

1. OpenVPN

Для создания клиентской конфигурации OpenVPN потребуется два файла: конфигурационный файл (.ovpn) и сертификаты. Конфигурация клиента OpenVPN включает в себя следующие шаги:

- Создайте каталог на клиентской машине для хранения конфигурационных файлов.

- Скопируйте с сервера файлы сертификатов и ключей клиента: client.crt, client.key, ca.crt, и, если требуется, файл ta.key.

- Создайте файл конфигурации клиента client.ovpn в следующем формате:

client dev tun proto udp remote [IP_сервера] [порт] resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert client.crt key client.key remote-cert-tls server comp-lzo verb 3 # Если используется TLS-ключ для дополнительной безопасности: tls-auth ta.key 1

После этого поместите все файлы на клиентскую машину и откройте их с помощью OpenVPN клиента для установления соединения.

2. WireGuard

Для WireGuard процесс настройки проще. Создайте ключи клиента с помощью команды:

wg genkey | tee privatekey | wg pubkey > publickey

Получите публичный IP-адрес вашего VPS и сконфигурируйте файл клиента wg0.conf:

[Interface] PrivateKey = [приватный_ключ_клиента] Address = 10.0.0.2/24 DNS = 8.8.8.8 [Peer] PublicKey = [публичный_ключ_сервера] Endpoint = [IP_сервера]:[порт] AllowedIPs = 0.0.0.0/0 PersistentKeepalive = 25

После того как файл будет создан, передайте его на клиентскую машину и активируйте интерфейс с помощью команды:

sudo wg-quick up wg0

Рекомендации

- Для повышения безопасности убедитесь, что сертификаты и ключи передаются только через зашифрованные каналы связи.

- Для каждого клиента создавайте уникальные ключи и конфигурационные файлы, избегая повторного использования ключей.

- Регулярно обновляйте ключи и сертификаты для предотвращения возможных угроз.

Теперь клиент готов к подключению к вашему VPN-серверу, используя предоставленные конфигурации. Убедитесь, что все файлы корректно настроены и что соединение проходит без ошибок.

Настройка брандмауэра для обеспечения безопасности VPN сервера

Для защиты VPN сервера от несанкционированного доступа необходимо правильно настроить брандмауэр. Это обеспечит безопасность данных и предотвращение атак извне. Важнейшие шаги включают настройку фильтрации трафика, ограничение доступа по IP-адресам и порту, а также блокировку ненужных сервисов.

1. Открытие необходимых портов

VPN сервер требует открытия конкретных портов для работы. Например, для OpenVPN по умолчанию используется порт 1194 (UDP). Настройте брандмауэр так, чтобы только нужные порты были открыты, а все остальные заблокированы. Для этого используйте команду:

sudo ufw allow 1194/udp

2. Ограничение доступа по IP

Для дополнительной защиты стоит ограничить доступ к VPN серверу только с определенных IP-адресов. Это можно сделать с помощью правила брандмауэра, разрешив доступ только тем клиентам, которые подключаются с определенного диапазона IP-адресов. Пример:

sudo ufw allow from 192.168.1.0/24 to any port 1194 proto udp

3. Блокировка ненужных сервисов

На сервере могут работать другие сервисы, которые не используются для VPN. Все ненужные порты и сервисы следует закрыть. Например, если сервер не использует HTTP, блокировка порта 80 улучшит безопасность:

sudo ufw deny 80

4. Настройка фаервола для исключения утечек

Чтобы избежать утечек данных через ненадежные каналы, настройте брандмауэр для блокировки всех входящих и исходящих соединений, за исключением VPN. Например, закройте все порты, кроме порта, который используется вашим VPN:

sudo ufw default deny incoming

sudo ufw default allow outgoing

5. Регулярное обновление правил брандмауэра

Регулярное обновление правил брандмауэра необходимо для предотвращения новых угроз. Настройте автоматическое обновление списка правил, чтобы своевременно учитывать изменения в конфигурации сервера или сети.

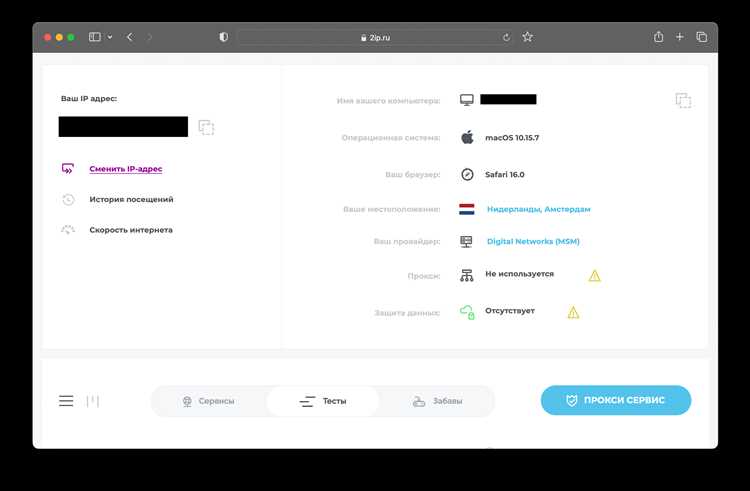

Проверка работы VPN и устранение возможных ошибок подключения

После настройки VPN сервера важно проверить его работоспособность и устранить возможные ошибки. Для этого выполните следующие шаги:

1. Проверка подключения с клиентского устройства

Подключитесь к серверу с клиентского устройства, используя соответствующий протокол (например, OpenVPN, WireGuard). Убедитесь, что клиентский софт правильно настроен и использует актуальные ключи или сертификаты. После подключения откройте командную строку и выполните команду ping для проверки доступности сервера. Например:

ping 10.8.0.1 – если сервер отвечает, подключение установлено правильно. Если нет, проверьте конфигурацию фаерволов и маршрутов.

2. Проверка маршрутизации трафика

Если сервер отвечает на ping, но интернет-соединение не работает, убедитесь, что на сервере правильно настроен IP forwarding. Для этого выполните команду sysctl net.ipv4.ip_forward, она должна вернуть «1». В случае необходимости включите IP forwarding с помощью команды:

sysctl -w net.ipv4.ip_forward=1.

3. Проверка настройки фаервола

Иногда подключение может блокироваться фаерволом как на сервере, так и на клиенте. Убедитесь, что на сервере открыты необходимые порты. Для OpenVPN это по умолчанию 1194, для WireGuard – 51820. Выполните команду iptables -L, чтобы проверить текущие правила фаервола. При необходимости добавьте правила для разрешения трафика.

4. Проверка логов

Если подключение не удается, проверьте логи как на сервере, так и на клиенте. Логи OpenVPN находятся в /var/log/openvpn.log, а для WireGuard – в /var/log/syslog. Внимательно изучите сообщения об ошибках, чтобы понять причину сбоя (например, неверный ключ, проблема с авторизацией, ошибка маршрутизации).

5. Проверка DNS

Проблемы с DNS могут привести к тому, что сайты не открываются через VPN. Убедитесь, что на сервере настроены правильные DNS-серверы. Для этого в конфигурации клиента можно указать предпочтительные DNS-серверы, например, Google DNS (8.8.8.8 и 8.8.4.4), или использовать DNS-серверы вашего провайдера. В случае проблем с DNS, выполните команду nslookup или dig для диагностики.

6. Перезагрузка сервисов

Если после изменений в конфигурации VPN-сервера подключение не восстанавливается, перезапустите сервисы. Для OpenVPN это будет команда systemctl restart openvpn@server, для WireGuard – systemctl restart wg-quick@wg0.

7. Проверка MTU

Проблемы с MTU могут вызывать нестабильное подключение. В случае частичных потерь пакетов или проблем с загрузкой страниц, попробуйте изменить значение MTU в конфигурации клиента. Установите MTU равным 1400, если используется OpenVPN, или подберите оптимальное значение для WireGuard с помощью команды ifconfig.

8. Дополнительные рекомендации

— Убедитесь, что версия клиента и сервера совпадает.

— Проверяйте права доступа на сервере и корректность сертификатов.

— При использовании NAT убедитесь, что включен NAT-транслятор на сервере.

— Если используется маршрутизация по IP, проверяйте корректность записи маршрутов в таблице маршрутизации с помощью команды route -n.

Оптимизация производительности и настройка автоматического старта VPN сервера

При выборе протокола стоит отдать предпочтение WireGuard вместо OpenVPN. WireGuard использует более современные алгоритмы шифрования и работает быстрее благодаря меньшему количеству операций с криптографией, что снижает нагрузку на процессор. Важно также настроить ядро операционной системы для работы с этим протоколом, включая увеличение количества доступных файловых дескрипторов и улучшение сетевых буферов.

Для оптимизации использования процессора и памяти стоит контролировать MTU (Maximum Transmission Unit) и уменьшать его до оптимальных значений для каждого интерфейса, особенно если используете туннель через мобильные сети. Рекомендуем устанавливать MTU размер около 1400-1450 байт для стабильной работы VPN с минимальными потерями пакетов.

Кроме того, полезно настроить автоматическую обработку ошибок и перенаправление трафика через альтернативные маршруты с помощью iptables или firewalld. Это обеспечит более высокую стабильность соединения при нестабильных интернет-сетях.

Что касается автоматического старта VPN сервера, важно настроить службу на запуск при старте системы. В случае с Systemd это можно сделать следующим образом:

sudo systemctl enable openvpn@server.service

Это гарантирует, что сервер будет автоматически запускаться при старте VPS. Дополнительно, чтобы контролировать работу VPN сервера, можно использовать команду systemctl status openvpn@server.service, которая позволяет проверить его статус и быстро устранить возможные ошибки.

Не забудьте настроить автоматический перезапуск службы в случае сбоев. Это можно сделать с помощью параметров Restart=always в конфигурации systemd:

[Service]

Restart=always

RestartSec=5

После перезапуска сервер будет автоматически запускаться через 5 секунд, что значительно повысит его доступность.

Вопрос-ответ:

Как создать VPN сервер на VPS?

Для создания VPN сервера на VPS нужно выполнить несколько основных шагов. Первое, что необходимо сделать — это арендовать VPS, на котором будет работать сервер. Затем, необходимо установить соответствующее ПО для VPN, например, OpenVPN или WireGuard. После этого на сервере нужно настроить IP-таблицы и выполнить настройку VPN через конфигурационные файлы. Важным этапом является создание сертификатов и ключей безопасности для подключения. После завершения всех шагов, на клиентском устройстве нужно настроить VPN-клиент для подключения к серверу.

Какой VPS лучше выбрать для установки VPN сервера?

При выборе VPS для VPN сервера стоит обратить внимание на несколько факторов. Во-первых, важен хороший процессор и достаточное количество оперативной памяти, так как VPN сервер будет обрабатывать зашифрованные данные. Во-вторых, стоит выбрать сервер с хорошим интернет-каналом, так как скорость подключения напрямую зависит от этого. Наконец, важно обратить внимание на стоимость VPS и его расположение, поскольку для обеспечения лучшего соединения с клиентами желательно, чтобы сервер находился близко к месту их проживания.

Как настроить OpenVPN на VPS?

Для настройки OpenVPN на VPS нужно выполнить несколько шагов. Начать следует с установки OpenVPN через командную строку на сервер. Затем необходимо создать конфигурационные файлы для сервера и клиентов. Важно сгенерировать сертификаты безопасности, используя утилиту EasyRSA, которая идет вместе с OpenVPN. После настройки серверной части нужно настроить клиентские устройства с помощью соответствующих файлов конфигурации. Не забудьте настроить файервол и маршрутизацию для обеспечения безопасного соединения.

Можно ли настроить VPN сервер без дополнительных программ?

Для создания полноценного VPN сервера без стороннего ПО можно использовать встроенные возможности операционных систем, таких как Linux или Windows. Например, в Linux можно настроить сервер с использованием протокола PPTP или L2TP, которые поддерживаются системой. Однако, такой подход ограничен в плане безопасности и гибкости по сравнению с более современными решениями, такими как OpenVPN или WireGuard. Эти протоколы предлагают более высокий уровень шифрования и безопасности.

Какие риски связаны с использованием собственного VPN сервера?

Основной риск при использовании собственного VPN сервера связан с безопасностью. Неправильно настроенный сервер может стать уязвимым для атак, таких как DDoS-атаки или взлом через уязвимости в программном обеспечении. Также нужно помнить о регулярном обновлении программного обеспечения и следить за ключами безопасности. Если сервер не защищен должным образом, есть вероятность утечки данных. Поэтому важно тщательно следить за его настройками и безопасностью на всех этапах его эксплуатации.

Как настроить VPN сервер на VPS?

Для настройки VPN сервера на VPS, первым делом нужно выбрать подходящий тип VPN. Например, можно использовать OpenVPN или WireGuard. После этого нужно установить необходимое ПО на сервер. Для OpenVPN это можно сделать с помощью команды в терминале, а для WireGuard — через команду для установки пакета. Затем следует настроить конфигурационные файлы, чтобы правильно указать параметры соединения и безопасности. Важным этапом является настройка правил фаервола и маршрутизации, чтобы сервер мог правильно обрабатывать запросы от клиентов. Наконец, нужно настроить клиенты на устройствах пользователей, указав на них IP-адрес сервера и нужные учетные данные.

Что нужно для подключения к VPN серверу на VPS с устройства?

Для подключения к VPN серверу с устройства, вам нужно будет установить на нем клиентское приложение для выбранного вами типа VPN, например, OpenVPN клиент или WireGuard. После установки приложения нужно настроить его, указав адрес вашего VPS и данные для аутентификации, такие как ключи или сертификаты, которые вы создали во время настройки сервера. Также важно убедиться, что на устройстве разрешено подключение через VPN, а в некоторых случаях, может потребоваться разрешить определенные порты в фаерволе устройства для нормальной работы VPN. После того как все настроено, достаточно будет запустить клиент и подключиться к серверу, чтобы начать защищенное соединение.