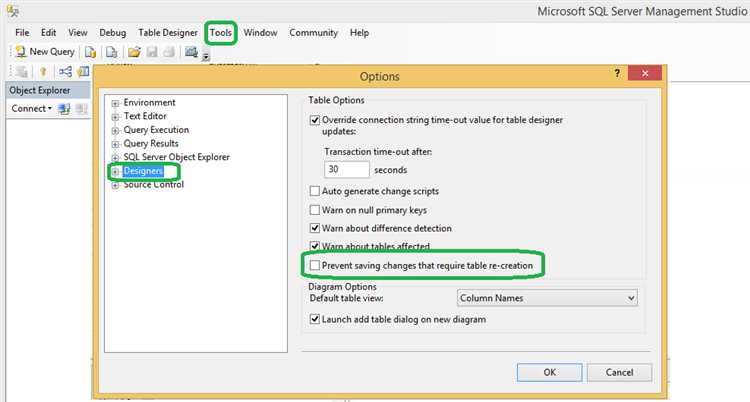

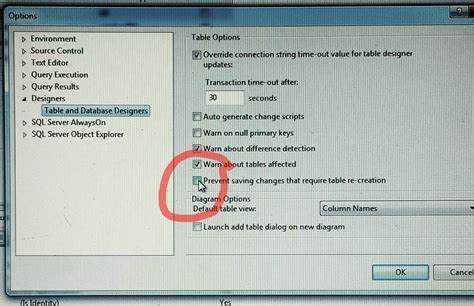

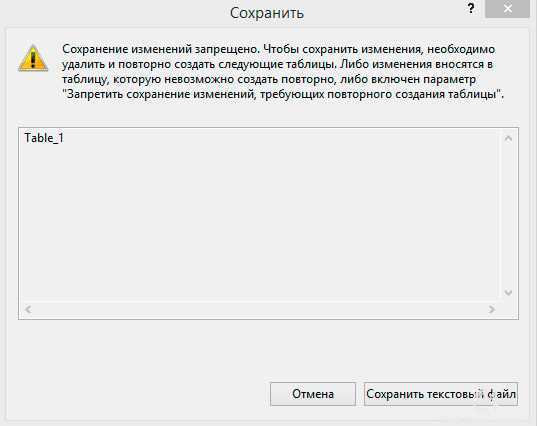

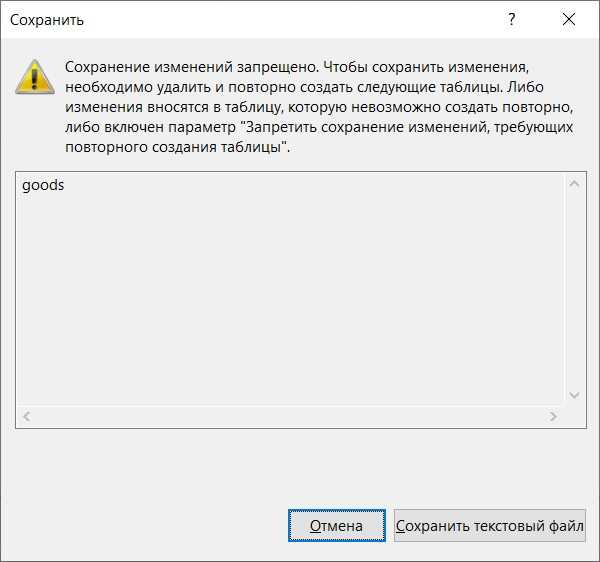

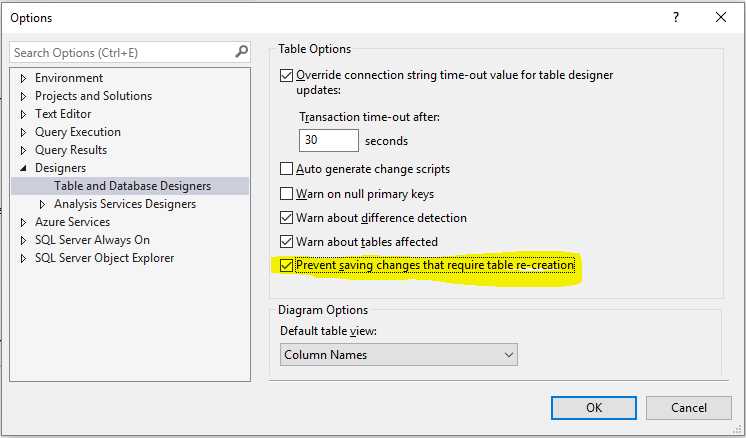

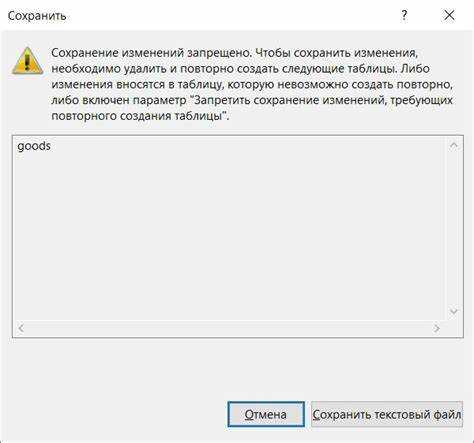

В современных СУБД SQL Server по умолчанию установлено ограничение на прямое изменение структуры таблиц через визуальные конструкторы, что предотвращает потенциальные риски неконтролируемого разрушения данных. Чтобы отключить этот запрет и позволить гибкие правки схемы, потребуется изменить параметр AllowInProcessUpdates в реестре или через встроенные настройки сервера. Такой подход позволяет разработчикам выполнять DDL-операции напрямую в редакторе, сокращая время на ручное редактирование скриптов.

Для SQL Server 2019 достаточно выполнить в Management Studio команду:

EXEC sp_configure ‘allow updates’, 1; RECONFIGURE;

После этого запрещающий флаг снимается без перезапуска службы, и интерфейс начнёт принимать изменения. В более ранних версиях (SQL Server 2008 R2 и ниже) потребуется правка ключа HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft SQL Server\<ваш_экземпляр>\Tools\ClientSetup – установить значение DisableProcessUpdate в 0.

Перед внесением изменений рекомендуется создать резервную копию системных таблиц и проверить доступ пользователей: изменение флага позволяет выполнять любые структурные операции, включая удаление колонок и индексов. Ограничьте доступ к функции только администраторам и настройте аудит действий, чтобы в случае ошибки или злоумышленного вмешательства можно было быстро восстановить исходную схему.

Проверка текущей настройки политики сервера SQL

Подключитесь к экземпляру SQL Server с правами администратора и выполните команду:

EXEC sp_configure 'show advanced options';

Если параметр run_value равен 0, расширенные настройки скрыты. Включите их:

RECONFIGURE;

Далее проверьте политику “Запрет сохранения изменений”:

EXEC sp_configure 'PreventSavingChanges';

Значение run_value:

• 1 – политика активна, блокирует сохранение изменений через дизайнер;

• 0 – отключена, разрешает внесение изменений без скриптов.

Для подтверждения используйте DMV:

SELECT name, value, value_in_use

FROM sys.configurations

WHERE name = 'PreventSavingChanges';

Сопоставьте столбцы value и value_in_use. При расхождении требуется перезапуск сервиса.

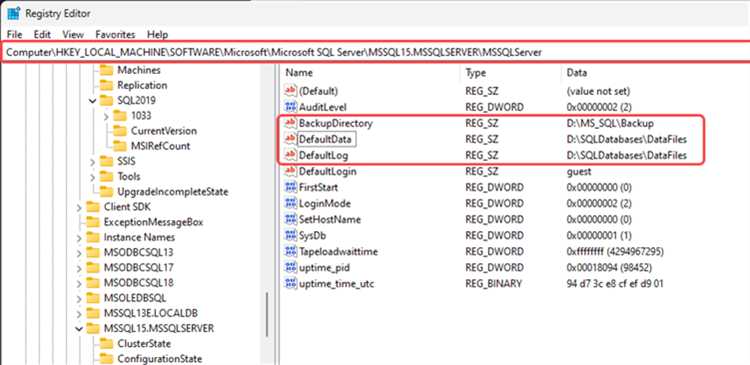

Настройка параметра AllowUpdates через реестр Windows

Параметр AllowUpdates контролирует возможность прямой записи в системные таблицы SQL Server. По умолчанию он отключён. Для включения изменений необходимо создать или изменить ключ реестра следующими шагами.

1. Откройте редактор реестра: нажмите Win+R, введите regedit и нажмите Enter.

| Параметр | Значение |

|---|---|

| Путь | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft SQL Server\<версия>\MSSQLServer |

| Имя DWORD | AllowUpdates |

| Тип | REG_DWORD |

| Значение | 0 – запрет изменений; 1 – разрешить изменения. |

2. Перейдите по указанному пути, найдите или создайте DWORD-параметр AllowUpdates. 3. Установите значение 1 и нажмите «OK». 4. Закройте редактор реестра.

После изменения перезапустите службу SQL Server через «Службы» (services.msc) или командой:

net stop MSSQLSERVER && net start MSSQLSERVER

Проверить результат можно выполнением в SSMS:

EXEC sp_configure 'allow updates'; – в колонке config_value должно быть 1.

Изменение свойства Surface Area Configuration в SQL Server

Чтобы включить или отключить компоненты SQL Server, отвечающие за внешние подключения и расширенные возможности, необходимо работать через хранимую процедуру sp_configure и дочернюю процедуру RECONFIGURE. Например, для активации удалённого доступа к SQL Server Agent выполните:

1. Разрешение отображения расширенных параметров:

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

2. Включение нужного компонента:

EXEC sp_configure 'Agent XPs', 1;

RECONFIGURE;

Для отключения обратите порядок значений на 0. Все изменения вступают в силу сразу после RECONFIGURE. Чтобы убедиться в статусе, запросите текущие настройки:

SELECT name, value, value_in_use

FROM sys.configurations

WHERE name LIKE 'Agent XPs';

При работе с такими свойствами важно понимать, что отключение компонентов снижает поверхность атаки, но может повлиять на функциональность функций (например, CLR, Service Broker). Перед изменением – протестировать на стенде и документировать каждое изменение (дата, автор, причина).

Применение команды sp_configure для разблокировки изменений

Чтобы снять ограничение на внесение изменений в базу данных, используется внутренняя настройка сервера через процедуру sp_configure. Сначала включите отображение расширенных параметров:

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

Далее измените ключевой параметр блокировки изменений – allow updates. По умолчанию его значение равно 0 (запрещено). Установите значение 1:

EXEC sp_configure 'allow updates', 1;

RECONFIGURE;

После этого сервер SQL разрешит прямые изменения системных таблиц и сохранение пользовательских правок. Для безопасности контроль доступа необходимо вернуть исходное состояние:

EXEC sp_configure 'allow updates', 0;

RECONFIGURE;

Эффект вступает в силу сразу после выполнения RECONFIGURE. Перед изменением параметра убедитесь в наличии резервных копий и ограничьте права на выполнение sp_configure только администраторам.

Перезапуск службы SQL Server после внесения правок

После изменения параметров конфигурации или уровня совместимости базы данных требуется перезапустить службу, чтобы новые настройки вступили в силу без риска некорректной работы.

- Откройте «Службы» Windows:

- Нажмите Win+R, введите

services.msc, нажмите Enter.

- Нажмите Win+R, введите

- Найдите службу:

- Ищите «SQL Server (MSSQLSERVER)» для экземпляра по умолчанию или «SQL Server (<имя_экземпляра>)» для именованных.

- Проверьте текущее состояние:

- Строка «Состояние» должна показывать «Выполняется».

- Перезапуск:

- Щелкните правой кнопкой → «Перезапустить». В случае длительного ожидания (более 2 минут) проверьте логи приложения в Event Viewer.

- Проверка корректности:

- В SQL Server Management Studio выполните

SELECT SERVERPROPERTY('IsIntegratedSecurityOnly');– возвращаемое значение должно соответствовать внесённым правкам. - Убедитесь, что сеансы пользователей восстановлены и нет незавершённых транзакций (запрос

DBCC OPENTRAN;).

- В SQL Server Management Studio выполните

- Автоматизация при обновлениях:

- Для критичных систем используйте PowerShell:

Restart-Service -Name 'MSSQL$SQLEXPRESS' -Force - Добавьте проверку статуса:

Get-Service -Name 'MSSQL$SQLEXPRESS' | Format-List Status

- Для критичных систем используйте PowerShell:

Проверка прав пользователя на выполнение DDL-операций

Для выполнения DDL-операций, таких как создание, изменение и удаление объектов базы данных (таблиц, индексов, представлений и т.д.), пользователю необходимо иметь соответствующие привилегии. Важно понимать, что в разных СУБД могут быть использованы различные подходы для управления этими правами. Рассмотрим ключевые моменты, которые следует учитывать при проверке прав пользователя.

В PostgreSQL, например, для выполнения операций CREATE, ALTER, DROP необходимо наличие прав на соответствующие объекты. Для проверки прав можно использовать команду GRANT, чтобы удостовериться, что пользователь обладает нужными привилегиями. Команда SELECT has_schema_privilege('user', 'schema_name', 'CREATE') позволит проверить наличие прав на создание объектов в конкретной схеме. Для выполнения более сложных операций можно использовать pg_roles, чтобы получить список ролей и привилегий.

В MySQL для проверки прав пользователя используется команда SHOW GRANTS FOR 'user'@'host'. Она позволяет получить информацию о привилегиях, предоставленных пользователю, включая права на выполнение DDL-операций. Для более точной проверки прав на определенные операции (например, на создание таблицы) можно использовать команду SHOW TABLES в сочетании с проверкой прав на схему с помощью SHOW DATABASES.

Для SQL Server проверку прав можно осуществить с помощью системных представлений, таких как sys.database_permissions, sys.objects и sys.schemas. Команда SELECT * FROM fn_my_permissions(NULL, 'DATABASE') покажет все права на уровне базы данных, включая привилегии на выполнение DDL-операций. Для более детализированной информации используйте sys.database_permissions в связке с sys.tables для выявления прав на конкретные объекты.

Кроме того, важно помнить, что права на выполнение DDL-операций могут быть косвенно ограничены через схемы безопасности, например, роль администратора или суперпользователя. Следовательно, даже если пользователю предоставлены все необходимые привилегии на создание объектов в базе, роль пользователя может ограничивать доступ к определенным схемам или объектам, что может потребовать дополнительной настройки безопасности.

Для администраторов важно регулярно проверять и обновлять права пользователей, чтобы предотвратить несанкционированный доступ и избежать ошибок при выполнении операций. Использование встроенных инструментов СУБД для аудита и мониторинга помогает минимизировать риски.

Тестирование сохранения изменений в таблицах базы данных

- Тестирование операций INSERT, UPDATE, DELETE: Каждый тип операции должен быть протестирован отдельно с использованием различных наборов данных. Важно убедиться, что изменения данных корректно сохраняются и отражаются в таблицах.

- Валидация целостности данных: После выполнения операций изменения должны быть проверены на соответствие бизнес-правилам и ограничениям целостности, таким как уникальность значений, внешние ключи и другие ограничения.

- Тестирование отката изменений: Важно проверить, что в случае ошибки или сбоя системы изменения можно откатить без потери данных. Это тестирование включает проверку работы транзакций и механизма rollback.

- Тестирование массовых операций: Необходимо проверить, как система реагирует на массовые изменения в таблицах, например, на массовое обновление или удаление данных. Это помогает выявить проблемы с производительностью и устойчивостью базы данных.

- Проверка индексов: Изменения в таблицах могут повлиять на индексы. Важно проверить, что после изменений индексы обновляются корректно и не возникают проблемы с производительностью запросов.

- Тестирование параллельных операций: Проведение нескольких операций обновления данных одновременно на разных уровнях доступа позволяет выявить потенциальные проблемы с блокировками и согласованностью данных в многозадачной среде.

Для каждого из типов тестирования необходимо разработать специальные тестовые сценарии. Это позволит обеспечить точность и полноту проверки функционирования системы и минимизировать риски утраты или некорректного сохранения данных.

Вопрос-ответ:

Что такое запрет на сохранение изменений в SQL?

Запрет на сохранение изменений в SQL — это механизм, который ограничивает или запрещает сохранение данных в базу данных после их изменения. Он может быть включен по умолчанию в некоторых СУБД (системах управления базами данных), чтобы предотвратить случайные или ошибочные изменения. Например, при работе с транзакциями в SQL можно запретить коммит (сохранение) изменений, чтобы в случае ошибки можно было откатить изменения, не сохраняя их в базе данных.

Почему важно отключить запрет на сохранение изменений в SQL?

Отключение запрета на сохранение изменений в SQL важно в случае, когда нужно гарантировать, что все изменения, сделанные пользователем или программой, будут сохранены. Без этого механизма изменения могут быть отменены или не сохранены, что приведет к потере данных. Например, если база данных использует транзакции, важно отключить запрет, чтобы изменения, которые были успешно обработаны, сохранились в базе данных.

Как отключить запрет на сохранение изменений в SQL?

Для отключения запрета на сохранение изменений в SQL необходимо выполнить несколько шагов в зависимости от используемой СУБД. В большинстве случаев это делается с помощью транзакционных команд, таких как COMMIT, которые сохраняют изменения. Если для предотвращения сохранения изменений использовалась команда ROLLBACK, то ее можно отменить, используя COMMIT. В других случаях могут быть настроены параметры базы данных, которые отвечают за эту функцию. Например, в MySQL можно отключить некоторые параметры транзакций для работы с коммитом.

Можно ли настроить автоматическое отключение запрета на сохранение изменений в SQL?

Да, автоматическое отключение запрета на сохранение изменений можно настроить в зависимости от потребностей проекта. В некоторых случаях это может быть сделано через конфигурационные файлы базы данных, где можно установить параметры по умолчанию для коммитов. Также в большинстве СУБД существует возможность автоматического выполнения коммита после завершения каждой транзакции, что позволяет избежать необходимости вручную подтверждать изменения. Однако такой подход требует тщательной настройки, чтобы не потерять контроль над сохранением данных.

Что такое отключение запрета на сохранение изменений в SQL и когда это может понадобиться?

Отключение запрета на сохранение изменений в SQL позволяет пользователю или системе сохранить изменения в базе данных, даже если это может нарушить некоторые ограничения или правила. Это может понадобиться в ситуациях, когда требуется обновить или изменить данные, несмотря на то, что система не разрешает такие действия по умолчанию из-за различных причин, например, ограничений транзакций или проверок целостности данных. Например, в процессе отладки или работы с тестовыми данными, когда необходимо временно обойти стандартные ограничения для быстрого выполнения изменений.