SQL Server поддерживает интеграцию с Active Directory, что позволяет использовать доменные группы безопасности для управления доступом к базам данных. Однако, корректность работы таких групп нередко требует ручной проверки, особенно в средах с высокой сегментацией прав и множеством ролей. Неверно настроенные разрешения могут привести к отказу в доступе или, наоборот, к чрезмерным привилегиям пользователей.

Для начала необходимо определить, входит ли конкретный пользователь в нужную группу. Это можно сделать с помощью запроса EXEC xp_logininfo ‘DOMAIN\GroupName’, ‘members’. Результат покажет всех пользователей, входящих в группу, если SQL Server имеет доступ к контроллеру домена и включен компонент Windows Authentication. Если возвращается ошибка уровня доступа, стоит проверить наличие доверия между доменами и разрешения учетной записи SQL Server на выполнение LDAP-запросов.

В случаях, когда xp_logininfo не возвращает данные, можно использовать альтернативный путь: получить список всех логинов через SELECT name, type_desc FROM sys.server_principals WHERE type = ‘G’ и сопоставить их с доменными учетными записями. Для анализа эффективных прав следует использовать представление sys.login_token, которое отображает все токены безопасности, включая наследуемые от групп.

Рекомендуется регулярно выполнять аудит прав доступа, включая проверку доменных групп, особенно после изменений в структуре Active Directory или политике безопасности. В случае использования Always On Availability Groups необходимо убедиться, что все инстансы имеют одинаковую информацию о группах безопасности, так как различия в кэшах SID могут вызвать проблемы при аутентификации.

Определение принадлежности пользователя к группе безопасности домена через T-SQL

Для проверки, входит ли пользователь в определённую группу безопасности домена, используется встроенная системная функцию `IS_MEMBER`. Однако при работе с учетными записями домена важно учитывать формат имени пользователя – `DOMAIN\username`.

Пример запроса для проверки принадлежности текущего пользователя к группе:

SELECT IS_MEMBER('DOMAIN\GroupName') AS IsMember;Результат: `1` – пользователь состоит в группе, `0` – не состоит, `NULL` – имя группы не распознано SQL Server. Если необходимо проверить другого пользователя, используйте функцию `EXECUTE AS` с возвратом контекста через `REVERT`:

EXECUTE AS LOGIN = 'DOMAIN\OtherUser';

SELECT IS_MEMBER('DOMAIN\GroupName') AS IsMember;

REVERT;При использовании `EXECUTE AS` убедитесь, что SQL Server настроен на доверие к внешним поставщикам безопасности. Также важно, чтобы проверяемая группа была видна в контексте SQL Server, что зависит от наличия SID группы в токене доступа пользователя.

Для получения SID доменной группы используйте командлет PowerShell:

Get-ADGroup 'GroupName' | Select-Object SIDСравнение SID в SQL Server возможно через представление `sys.database_principals`, если группа добавлена как логин или пользователь. Для диагностики используйте представление `sys.login_token`, чтобы увидеть, какие группы входят в токен пользователя:

SELECT * FROM sys.login_token WHERE type = 'WINDOWS GROUP';Использование функции IS_MEMBER для проверки доступа

Функция IS_MEMBER позволяет определить, принадлежит ли текущий сеанс определённой роли или группе Windows. Это особенно полезно при реализации логики безопасности на уровне базы данных без необходимости обращаться к внешним источникам или серверам контроллера домена.

Вызов IS_MEMBER('domain\groupname') возвращает 1, если текущий пользователь состоит в указанной группе, 0 – если не состоит, и NULL – при ошибке. Важно указывать полное имя группы в формате домен\группа. Для работы с локальными группами SQL Server достаточно указать только имя роли, например IS_MEMBER('db_datareader').

Функция применяется в условиях внутри хранимых процедур, представлений или триггеров. Пример использования:

IF IS_MEMBER('CORP\SQL_Admins') = 1

BEGIN

EXEC dbo.AdminOnlyTask

END

ELSE

BEGIN

RAISERROR('Недостаточно прав', 16, 1)

ENDРекомендуется использовать IS_MEMBER только в контексте текущего пользователя. Она не поддерживает проверку для других пользователей и не возвращает детализированную информацию о вложенных группах. Также следует учитывать, что SQL Server кэширует результаты проверки на время сессии, что может повлиять на точность при изменении членства во время подключения.

Для диагностики рекомендуется запускать функцию с активной учетной записью через EXECUTE AS LOGIN или EXECUTE AS USER. Это позволяет протестировать поведение безопасности без выхода из текущей сессии. После выполнения следует обязательно выполнить REVERT для возврата контекста.

IS_MEMBER – эффективный инструмент для быстрого условного контроля доступа, особенно в сценариях, где отсутствует централизованная система авторизации на уровне приложения.

Проверка членства в группе через представление sys.login_token

Представление sys.login_token отображает все учетные записи и группы, к которым принадлежит текущий сеанс. Оно актуально только в контексте сеанса и не показывает информацию о других логинах. Для получения данных достаточно выполнить простой SELECT-запрос:

SELECT * FROM sys.login_token;

Поле principal_name содержит имена групп и пользователей, включая доменные группы, если сервер настроен на использование Windows-аутентификации. Поле type позволяет отличить группу (например, WINDOWS GROUP) от отдельных логинов. Важно учитывать, что sys.login_token отображает вложенные группы, если включена опция проверки расширенного членства (token-based group membership resolution).

Для фильтрации по конкретной группе используйте конструкцию вида:

SELECT 1 FROM sys.login_token WHERE principal_name = 'DOMAIN\GroupName' AND type = 'WINDOWS GROUP';

Если запрос возвращает строку, значит, текущий сеанс входит в указанную группу. Это особенно полезно для ограничения доступа внутри скриптов через конструкцию IF EXISTS. Представление полезно для отладки прав при использовании динамического управления доступом без необходимости вручную анализировать настройки Active Directory.

Проверка групп безопасности с помощью xp_logininfo

Процедура xp_logininfo позволяет получить точную информацию о членстве Windows-учетной записи в группах безопасности, распознанных SQL Server. При вызове с параметром 'domain\username', она возвращает список групп, через которые осуществляется доступ к серверу.

Для анализа групп выполните запрос:

EXEC xp_logininfo 'DOMAIN\Username', 'all';Параметр 'all' необходим для отображения всех групп, включая вложенные, через которые учетная запись получает доступ. Результат показывает тип входа (user или group), способ разрешения (direct или via group), а также имя Windows-группы.

Если необходимо проверить существование конкретной группы безопасности, используйте вызов:

EXEC xp_logininfo 'DOMAIN\GroupName';Если группа не обнаружена или не сопоставлена в SQL Server, будет возвращено сообщение об ошибке: Cannot obtain information about Windows NT group/user. Это означает, что SQL Server не видит группу, возможно, из-за отсутствия прав на чтение из контроллера домена или из-за проблем в настройках доверия между доменами.

Рекомендуется запускать xp_logininfo от имени учетной записи с правами на выполнение Extended Stored Procedures и доступом к Active Directory. Для диагностики проблем с распознаванием используйте трассировку сетевого трафика к контроллеру домена или проверьте политики группового доступа.

Процедура не возвращает роли SQL Server, только информацию о Windows-группах, что делает ее полезной в контексте смешанных моделей безопасности или при расследовании проблем доступа через доменные группы.

Отладка ошибок при проверке групп безопасности

При возникновении проблем с доступом пользователей к SQL Server через группы безопасности домена, необходимо целенаправленно анализировать источник ошибки. Ниже приведён алгоритм действий и конкретные команды для диагностики.

- Проверьте факт членства пользователя в группе с помощью команды

whoami /groupsна клиентском компьютере. Если нужной группы нет, убедитесь, что изменения в AD вступили в силу и сессия пользователя обновлена (например, черезklist purge). - Если

xp_logininfoвозвращает пустой список членов, это может быть вызвано ограничением на вложенные группы. SQL Server поддерживает проверку вложенности только до определённого уровня. Убедитесь, что нужная группа не глубже 2–3 уровня вложенности. - В журнале безопасности Windows сервера проверьте события с кодами 4624 и 4776. Они содержат информацию о процессе аутентификации и названии используемой учетной записи.

- Используйте утилиту

nltest /dsgetdc:DOMAIN, чтобы убедиться, что сервер подключён к корректному контроллеру домена. Несовпадение может привести к неполучению актуальной информации о группах. - Проверьте настройки политики групп (GPO), которые могут ограничивать передачу токенов доступа или фильтровать группы безопасности при логине.

- Для устранения ошибок Kerberos выполните

setspn -L hostnameи убедитесь, что SPN настроены корректно. Некорректный SPN может привести к использованию NTLM вместо Kerberos, что влияет на проверку групп.

После внесения изменений убедитесь, что SQL Server-сессия пользователя обновлена – например, путём выхода и повторного входа в систему. Без этого изменения группового членства не вступят в силу.

Настройка прав доступа на уровне экземпляра SQL Server для доменных групп

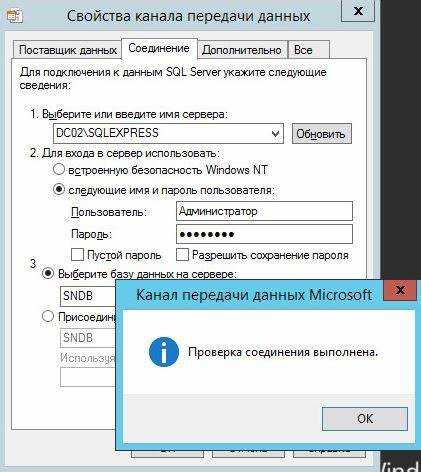

Для настройки прав доступа на уровне экземпляра SQL Server для доменных групп необходимо учитывать несколько ключевых аспектов безопасности и управления доступом. Важно правильно настроить роли и права, чтобы минимизировать риски несанкционированного доступа при работе с SQL Server.

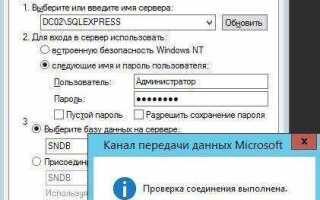

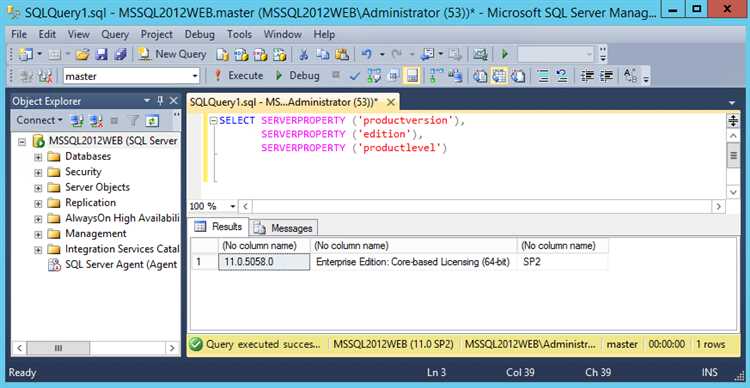

Для начала следует убедиться, что экземпляр SQL Server настроен на использование аутентификации Windows. Это позволит интегрировать права доступа доменных групп непосредственно в систему SQL Server. Включив аутентификацию Windows, можно назначить права на уровне экземпляра SQL Server через систему управления безопасностью Windows.

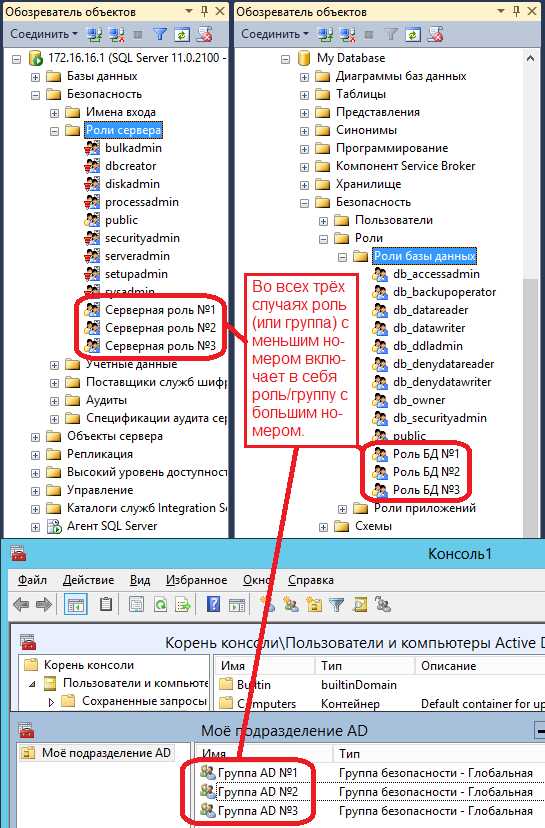

Следующий шаг – это создание и настройка логинов для доменных групп. Чтобы создать новый логин для доменной группы, используйте команду:

CREATE LOGIN [DOMAIN\GroupName] FROM WINDOWS;

Здесь [DOMAIN\GroupName] – это доменная группа, которой необходимо предоставить доступ. После создания логина можно назначить соответствующие роли на уровне экземпляра. Например, для предоставления прав администратора используйте роль sysadmin:

ALTER SERVER ROLE [sysadmin] ADD MEMBER [DOMAIN\GroupName];

Помимо роли sysadmin, можно также назначить менее привилегированные роли, такие как dbcreator или securityadmin, в зависимости от уровня доступа, который требуется для группы. Чтобы назначить роль dbcreator, используйте следующую команду:

ALTER SERVER ROLE [dbcreator] ADD MEMBER [DOMAIN\GroupName];

После настройки логинов и ролей важно проверить правильность назначения прав доступа. Для этого можно использовать запрос:

SELECT name, type_desc, is_disabled FROM sys.server_principals WHERE name = 'DOMAIN\GroupName';

Этот запрос позволяет убедиться, что логин для доменной группы создан корректно и доступ активен. Важно помнить, что доступ к экземпляру SQL Server можно настроить и на уровне конкретных баз данных. Для этого после создания логинов и ролей нужно определить, какие разрешения будут назначены на уровне баз данных.

Если необходимо ограничить доступ группы к конкретным базам данных, можно использовать команду ALTER AUTHORIZATION, чтобы установить владельца базы данных, или настроить конкретные разрешения для пользователей в этих базах. Например:

GRANT SELECT, INSERT, UPDATE ON DATABASE::[DatabaseName] TO [DOMAIN\GroupName];

В данном случае предоставляются разрешения на выполнение SELECT, INSERT и UPDATE в рамках базы данных [DatabaseName] для доменной группы. Такие настройки позволяют гибко управлять доступом на уровне конкретных объектов базы данных, минимизируя возможность ошибок в конфигурации безопасности.

Кроме того, важно учитывать, что любые изменения в правах доступа должны быть тщательно проверены и задокументированы для предотвращения возможных инцидентов безопасности. Регулярно проверяйте логи доступа и конфигурацию ролей, чтобы удостовериться в правильности их настроек.

Аудит доступа пользователей из доменных групп через журнал безопасности

Конфигурация аудитирования начинается с включения соответствующих настроек в SQL Server. Важно активировать параметр «Audit Login» в расширенной политике безопасности сервера, чтобы фиксировать все события авторизации пользователей. Это обеспечит запись в журнал о каждом входе пользователей из доменных групп, а также о других действиях, таких как создание или удаление учетных записей.

Для анализа журнала безопасности важно использовать средства SQL Server, такие как SQL Server Management Studio (SSMS) или T-SQL-запросы для выборки информации о событиях из журнала. Запросы могут быть настроены для фильтрации записей, касающихся только доменных пользователей, что помогает сосредоточиться на релевантной информации.

При анализе записей из журнала важно обращать внимание на следующие параметры:

- SPID – идентификатор процесса, который помогает определить, какой пользователь инициировал подключение.

- EventClass – класс события, указывающий на тип активности, например, успешный или неудачный вход.

- LoginName – имя пользователя, которому был предоставлен доступ, включая членов доменных групп.

- ClientHost – адрес клиента, с которого выполнен вход, что помогает отслеживать источники подключения.

Рекомендации для эффективного аудита:

- Регулярно проверяйте журнал безопасности, чтобы выявить подозрительные попытки доступа.

- Используйте фильтрацию по доменным группам, чтобы отслеживать только соответствующие записи.

- Настройте уведомления для критичных событий, таких как многократные неудачные попытки входа.

- Анализируйте активность в периоды, когда доступ к серверу должен быть ограничен, чтобы выявить несанкционированные подключения.

Правильная настройка и регулярный анализ журнала безопасности позволяет своевременно обнаружить угрозы, связанные с доступом пользователей из доменных групп, и минимизировать риски несанкционированного использования системы.

Вопрос-ответ:

Что такое группа безопасности домена в SQL Server и как она используется?

Группа безопасности домена в SQL Server — это специальная группа, которая используется для управления доступом к серверу SQL через домен Active Directory. Она позволяет назначать права на сервер SQL для всех пользователей, входящих в эту группу, упрощая администрирование доступа и обеспечивая централизованное управление. Например, если необходимо предоставить доступ нескольким пользователям из одной команды, можно добавить их в эту группу, и они получат нужные права доступа автоматически, без необходимости вручную настраивать права для каждого пользователя.

Как проверить, что группа безопасности домена настроена правильно в SQL Server?

Для проверки настройки группы безопасности домена в SQL Server нужно выполнить несколько шагов. Во-первых, следует проверить, что группа безопасности домена добавлена на уровне сервера SQL в разделе «Безопасность» (Security) в Management Studio. Во-вторых, необходимо удостовериться, что пользователи, входящие в эту группу, имеют корректные разрешения для выполнения операций на сервере. Это можно проверить через свойства пользователей и ролей, а также с помощью системных представлений, таких как `sys.server_principals` и `sys.database_principals` для проверки разрешений на уровне базы данных. Важным моментом является также тестирование доступа пользователя, который входит в группу, чтобы удостовериться, что права доступа работают как ожидается.

Какие возможные проблемы могут возникнуть при настройке группы безопасности домена в SQL Server?

При настройке группы безопасности домена могут возникнуть несколько проблем. Например, если группа не была правильно синхронизирована с Active Directory, пользователи могут не получить доступ, даже если они принадлежат к группе. Также важно следить за корректностью назначения прав и ролей, так как ошибки в настройках разрешений могут привести к несанкционированному доступу или наоборот, к блокировке нужных пользователей. Еще одной проблемой может стать недостаточная синхронизация между SQL Server и контроллером домена, что может вызвать задержки или ошибки при проверке прав пользователя.

Как добавить группу безопасности домена в SQL Server для управления доступом?

Для того чтобы добавить группу безопасности домена в SQL Server, нужно выполнить несколько шагов. Во-первых, откройте SQL Server Management Studio (SSMS) и подключитесь к серверу. Затем перейдите в раздел «Безопасность» (Security) и выберите «Логины» (Logins). Здесь выберите «Новый логин» (New Login), в открывшемся окне в поле «Имя» (Login Name) укажите имя группы безопасности домена в формате `Domain\GroupName`. После этого можно настроить разрешения для этой группы, например, добавить её в одну из ролей на сервере или в базах данных, а также назначить конкретные права на доступ. Нажмите «ОК», чтобы сохранить настройки.

Какие альтернативы могут быть использованы вместо группы безопасности домена для управления доступом в SQL Server?

Вместо использования группы безопасности домена в SQL Server можно настроить доступ с помощью стандартных SQL Server логинов или групп SQL Server. Логины могут быть как обычными, так и встроенными (например, логин `sa`). Также существует возможность настроить доступ через сертификаты или аутентификацию по Windows. В некоторых случаях, например, для отдельных приложений, могут быть использованы роли в базе данных, которые обеспечивают гибкую настройку прав доступа на уровне самой базы данных. Все эти подходы имеют свои особенности и могут быть использованы в зависимости от требований безопасности и масштаба системы.