SQL-инъекции остаются одной из самых распространенных угроз для веб-сайтов. Проблема возникает, когда веб-приложение не фильтрует входные данные, позволяя злоумышленникам внедрять собственные SQL-запросы. Раннее обнаружение уязвимости критично для безопасности ресурсов и защиты данных пользователей. Современные онлайн-инструменты дают возможность эффективно проверить сайты на наличие таких угроз, минимизируя риски для администраторов и владельцев сайтов.

Для начала проверки следует использовать специализированные сервисы, которые проводят анализ веб-приложений без необходимости в установке дополнительного ПО. Одним из самых популярных и доступных вариантов является использование инструментов вроде SQLMap или онлайн-сканеров, таких как Pentest-Tools. Эти сервисы автоматически идентифицируют места в коде сайта, где возможно внедрение вредоносных SQL-запросов, с использованием методов fuzzing или симуляции атак.

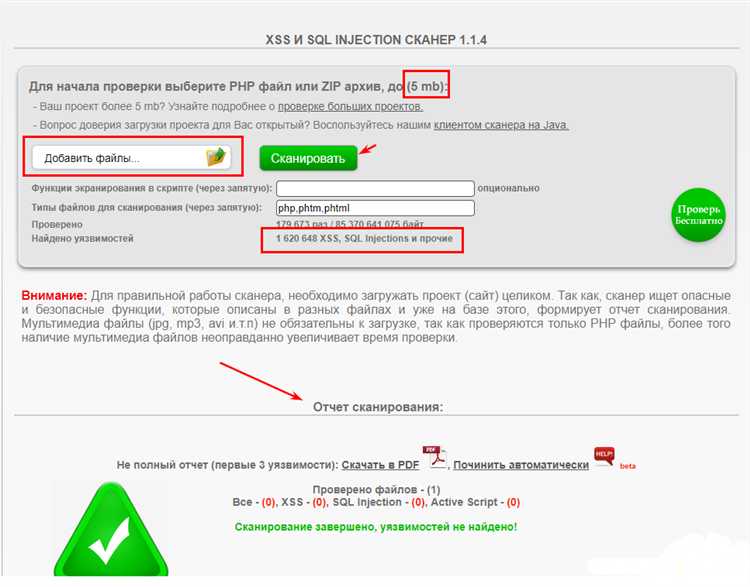

Некоторые платформы предлагают даже бесплатный доступ к базовым функциям, включая проверку на наличие SQL-инъекций, с детализированными отчетами по результатам тестирования. Важно отметить, что эффективность этих инструментов зависит от сложности проверяемого сайта и уровня защиты на сервере. В случае обнаружения уязвимостей пользователи получают рекомендации по их исправлению, что значительно ускоряет процесс устранения угроз.

Подготовка: что нужно для проверки сайта на SQL инъекции

Перед тем как приступить к проверке сайта на уязвимость к SQL инъекциям, необходимо правильно подготовиться. Важно иметь представление о потенциальных точках входа для инъекций, инструментах для тестирования и методах защиты. Ниже приведены основные шаги для эффективной проверки.

1. Определение точек входа

Для проверки на SQL инъекции важно точно знать, какие страницы и формы на сайте могут быть уязвимы. Типичные точки входа: формы входа, поисковые поля, фильтры, параметры URL и другие места, где происходит передача данных в базу данных. Внимание стоит уделить и URL с параметрами, так как они могут быть использованы для инъекции SQL-кода.

2. Инструменты для тестирования

Необходимо иметь инструменты, которые помогут автоматизировать процесс поиска SQL инъекций. Одним из популярных инструментов является SQLMap, который позволяет проводить сканирование на наличие инъекций, а также оценивать степень уязвимости сайта. Также можно использовать Burp Suite или OWASP ZAP для анализа трафика между браузером и сервером.

3. Конфигурация инструмента

При настройке инструмента важно правильно указать цели сканирования. Например, в случае с SQLMap необходимо указать URL для тестирования и параметры, которые могут быть уязвимыми. Инструмент может использовать различные техники для проверки, включая автоматические запросы с различными типами инъекций, чтобы выявить уязвимости.

4. Ручной тестинг

Хотя автоматические инструменты могут значительно ускорить процесс, не стоит забывать и о ручной проверке. Простейшие техники включают добавление таких символов, как одинарные кавычки (‘) или двойные кавычки («) в поля ввода и URL, чтобы проверить, как сервер обрабатывает данные. Если сервер возвращает ошибку, это может свидетельствовать о возможной уязвимости.

5. Использование безопасных методов тестирования

Для проведения тестов на уязвимость важно соблюдать этические стандарты. Не следует тестировать сайты, на которых нет вашего разрешения. В противном случае это может привести к юридическим последствиям. Работать необходимо только с тестовыми или собственными проектами.

6. Оценка рисков

Оцените возможные риски, связанные с внедрением инъекций. Определите, какие данные могут быть скомпрометированы в случае успешной атаки: личные данные пользователей, данные о транзакциях или другие конфиденциальные сведения. Это поможет выбрать приоритетные точки для тестирования.

Бесплатные онлайн-инструменты для тестирования на SQL уязвимости

Для проверки сайта на наличие SQL-инъекций существует несколько качественных онлайн-инструментов, которые могут быстро и эффективно выявить уязвимости. Вот несколько таких инструментов, которые предоставляют базовый функционал бесплатно.

SQLMap – это мощный инструмент для автоматизированного тестирования на SQL инъекции. Он предоставляет множество опций, включая поддержку различных баз данных и различных методов инъекций. Использование SQLMap позволяет обнаружить уязвимости и извлечь данные с сайта, если он подвержен SQL-инъекциям. Основное преимущество – возможность детализированного анализа и поддержки множества платформ. Бесплатный доступ к онлайн-версии доступен через командную строку.

Acunetix – известный сканер уязвимостей, который включает функционал для автоматического тестирования на SQL-инъекции. Он предоставляет детальный отчет о возможных угрозах, включая риски SQL-инъекций. Бесплатная версия ограничена, но этого хватает для базовых тестов, чтобы выявить уязвимости на малых проектах. Acunetix обладает интуитивно понятным интерфейсом и предоставляет простые решения для тестирования.

Pentest-Tools – это онлайн-платформа, предлагающая инструменты для тестирования веб-сайтов на уязвимости, включая SQL-инъекции. Бесплатная версия платформы позволяет протестировать базовые аспекты безопасности сайта, включая SQL-инъекции. Интерфейс платформы удобен, и результаты тестирования могут быть сразу проанализированы. Это отличный выбор для быстрых проверок без необходимости установки дополнительных программ.

HackerTarget – онлайн-сканер, который предоставляет инструменты для тестирования SQL-инъекций. Данный сервис сканирует веб-страницы на наличие популярных уязвимостей, включая SQL-инъекции. Он позволяет быстро протестировать отдельные страницы без регистрации, что делает его удобным для первоначальной диагностики.

OWASP ZAP (Zed Attack Proxy) – это инструмент с открытым исходным кодом, который позволяет искать уязвимости, включая SQL-инъекции. Он ориентирован на автоматическое и ручное тестирование и предоставляет много возможностей для глубокой настройки. Бесплатная версия подойдет для опытных пользователей, которые хотят настроить более детализированный процесс тестирования. Несмотря на высокую функциональность, инструмент остается бесплатным.

Каждый из этих инструментов имеет свои особенности, и выбор зависит от уровня подготовки и нужд пользователя. Важно помнить, что тестирование сайта на SQL уязвимости должно быть проведено с разрешения владельца ресурса, чтобы избежать юридических последствий.

Как провести базовую проверку на SQL инъекции с помощью инструментов

Для базовой проверки на уязвимость SQL-инъекции можно использовать ряд доступных онлайн-инструментов, которые позволяют автоматизировать процесс тестирования. Эти инструменты помогут выявить потенциальные уязвимости без необходимости глубоких технических знаний.

Основные шаги для проверки с помощью инструментов:

- Выбор инструмента. Один из популярных инструментов для проверки на SQL инъекции – это SQLer. Также популярны такие онлайн-ресурсы, как Pentest Tools и UpGuard.

- Введите URL сайта. На выбранной платформе нужно указать URL страницы, которая будет проверяться. Для успешной проверки укажите ссылку на страницу с параметрами запроса в URL (например, http://example.com/page?id=1).

- Настройка параметров сканирования. Многие инструменты предлагают возможность настроить параметры сканирования, такие как:

- Типы тестируемых инъекций (например, Boolean-based, Union-based, Time-based и т.д.).

- Методы сканирования (например, POST-запросы или GET-запросы).

- Запуск теста. После настройки параметров необходимо запустить сканирование. Инструмент автоматически начнет тестирование, посылая различные входные данные, такие как одиночные кавычки (‘), двойные кавычки («), или комментарии (—) для проверки уязвимостей на сайте.

- Анализ результатов. По завершении теста инструмент выведет отчет, в котором укажет, были ли обнаружены уязвимости SQL-инъекции, а также рекомендации по исправлению. Обычно отчет будет содержать информацию о том, на каких страницах и с какими параметрами были найдены уязвимости.

Для более детальной проверки и уменьшения ложных срабатываний рекомендуется комбинировать несколько инструментов, так как каждый из них может использовать разные подходы и методы тестирования.

Анализ полученных результатов: как интерпретировать ошибки

При проверке сайта на SQL-инъекции важно правильно интерпретировать ошибки, которые возникают в процессе тестирования. Ошибки могут предоставить ценную информацию о наличии уязвимостей, но для этого нужно уметь отличать типичные признаки проблемы от обычных системных сообщений.

1. Ошибки синтаксиса SQL

Ошибка синтаксиса, как правило, появляется, если запрос неправильно сформирован, например, при добавлении лишних символов. Пример ошибки: “SQL syntax error near ‘…’”. Если ошибка возникает при внедрении данных через форму или URL, это может указывать на возможную точку входа для инъекции.

2. Сообщения об ошибках базы данных

Если система возвращает подробные ошибки от базы данных, например, указания на тип используемой СУБД (MySQL, PostgreSQL и т.д.), это важный сигнал. Зачастую такие ошибки содержат части SQL-запроса, что позволяет атакующему понять структуру базы данных и строить на этой основе дальнейшие инъекции.

3. Утечка данных

Иногда ошибочные сообщения могут содержать не только информацию о запросе, но и данные, которые в нормальных условиях не должны быть доступны (например, значения переменных или результаты подзапросов). Такие утечки особенно опасны, так как раскрывают внутренние детали работы базы данных, что облегчает эксплуатацию уязвимости.

4. Ошибки, связанные с правами доступа

Сообщения вроде «Access denied for user» или «Permission denied» могут свидетельствовать о том, что запросы не выполняются из-за недостатка прав, но это также может означать, что в случае успешной инъекции можно получить доступ к базе данных с нужными правами. Важно отметить, что это не всегда указывает на уязвимость, но требует дальнейшего анализа.

5. Поведение сайта при манипуляциях с URL или формами

В некоторых случаях можно заметить изменения в поведении сайта, например, ошибка сервера или сбой страницы после ввода определённой строки в поле ввода. Это может свидетельствовать о том, что данные, отправляемые на сервер, неправильно обрабатываются, что также может указывать на уязвимость.

6. Логирование ошибок

Рекомендуется внимательно следить за логами ошибок, которые могут содержать полезную информацию. Например, ошибка с кодом возврата 500 или 403 в сочетании с определённым запросом может указать на скрытые уязвимости в коде или базе данных.

Правильная интерпретация этих данных позволяет не только выявить потенциальные уязвимости, но и спланировать дальнейшие действия для их устранения. Важно не только искать прямые ошибки, но и анализировать контекст, в котором они возникли, чтобы понять, как их можно использовать в атаке.

Использование ручных методов для выявления SQL уязвимостей

Один из наиболее простых методов – это использование одиночных кавычек (‘), чтобы проверить, как система реагирует на некорректные SQL-запросы. Если при введении кавычки возникает ошибка, это может свидетельствовать о недостаточной защите от SQL-инъекций. В таких случаях следует сразу проверить механизмы фильтрации данных и экранирования символов, так как они могут быть недостаточно эффективны.

Другим важным методом является использование комментариев в SQL-запросах. Например, можно вставить комбинацию ' OR 1=1 -- в поля ввода или параметры URL. Это позволяет проверить, как сервер обрабатывает такие запросы. Если система позволяет выполнить данный запрос, то это явный признак уязвимости. Важно также протестировать использование более сложных SQL-конструкций для выявления глубинных уязвимостей, таких как UNION SELECT и подзапросы.

Кроме того, полезно использовать различные типы данных в полях ввода. Например, можно вводить текстовые и числовые значения, чтобы выяснить, как сервер их интерпретирует. В случае SQL-инъекций сервер может некорректно обрабатывать данные, что также указывает на уязвимость.

Нужно помнить о том, что использование ручных методов требует постоянного мониторинга поведения системы. Следует обращать внимание на любые необычные сообщения об ошибках, которые могут раскрыть структуру базы данных или дополнительные уязвимости. Например, ошибки типа «syntax error» или «unknown column» могут дать полезную информацию для дальнейшего анализа.

В случае успешного выявления SQL уязвимости рекомендуется сразу же прекратить тестирование, чтобы избежать перегрузки системы или других негативных последствий. Ручной подход требует детального анализа и времени, но он эффективен для обнаружения уязвимостей, которые могут быть пропущены автоматизированными сканерами безопасности.

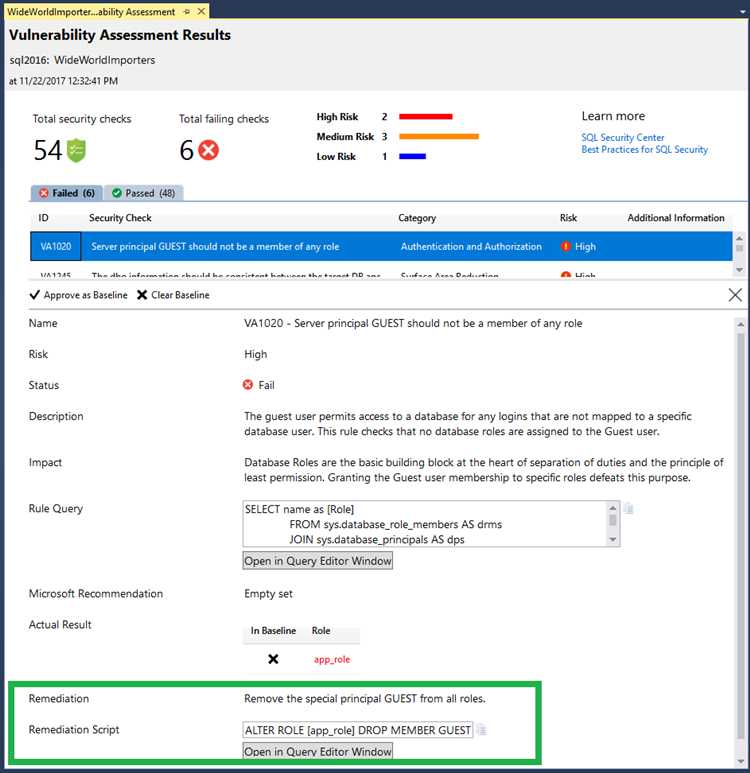

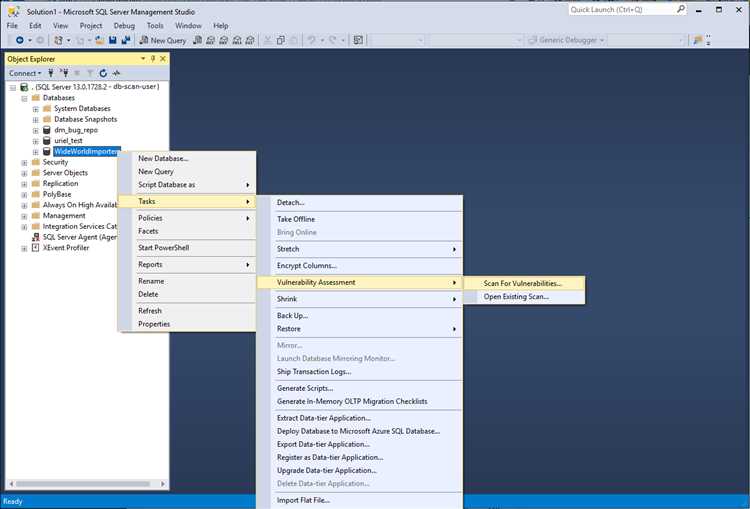

Автоматизация тестирования сайта на SQL инъекции

Автоматизация тестирования на SQL инъекции позволяет ускорить процесс выявления уязвимостей, повышая эффективность и точность. Использование специализированных инструментов для сканирования помогает быстро обнаружить уязвимости и сэкономить время на ручном тестировании. Рассмотрим несколько методов и инструментов для автоматизации тестирования сайтов на SQL инъекции.

Для автоматического тестирования на SQL инъекции можно использовать следующие подходы:

- Использование сканеров уязвимостей – программы, автоматически проверяющие сайт на наличие SQL инъекций, путем отправки специальных запросов и анализа ответов. Примеры: SQLmap, Havij, Acunetix.

- Интеграция в CI/CD процесс – добавление тестов на уязвимости в конвейер непрерывной интеграции и развертывания. Это помогает регулярно проверять обновления сайта на наличие новых уязвимостей, выявляя их до выхода в продакшн.

- Использование шаблонов тестов – создание наборов тестов для автоматизированных систем. Тесты могут быть основаны на распространенных методах SQL инъекций, таких как ‘ OR ‘1’=’1, — или ‘ UNION SELECT.

Одним из самых мощных инструментов для автоматического тестирования является SQLmap. Он анализирует URL-адреса и параметры запросов, автоматически подбирая уязвимости. Преимущество этого инструмента – его способность обходить защиты, такие как WAF (Web Application Firewall), и использовать методы, такие как blind SQL инъекции или error-based инъекции.

Порядок работы с инструментом SQLmap выглядит следующим образом:

- Получение URL-адреса сайта, который требуется протестировать.

- Запуск SQLmap с параметром для проверки уязвимостей в URL:

sqlmap -u http://example.com/page?id=1. - Анализ полученных результатов и выявление возможных уязвимостей.

Для повышения эффективности автоматизированного тестирования рекомендуется сочетать несколько методов. Например, использовать SQLmap для нахождения базовых уязвимостей и вручную проверять наиболее критичные участки сайта, такие как формы входа и регистрации.

Кроме того, важно регулярно обновлять инструменты тестирования, так как методы защиты от SQL инъекций постоянно совершенствуются. Внедрение новых техник автоматического тестирования с использованием различных подходов может повысить вероятность обнаружения сложных уязвимостей, которые не всегда видны при стандартных проверках.

Какие шаги предпринять после нахождения уязвимости на сайте

Далее следует провести детальное тестирование уязвимости, чтобы подтвердить её наличие и влияние. Используйте инструменты для анализа трафика, такие как Burp Suite или OWASP ZAP, чтобы изучить, как уязвимость может быть использована злоумышленником. Важно зафиксировать все действия, включая запросы, ответы и типы данных, которые могут быть затронуты уязвимостью.

После подтверждения уязвимости необходимо создать отчет для владельцев сайта. В отчете должны быть указаны следующие данные: тип уязвимости, описание проблемы, потенциальные риски, шаги для повторного воспроизведения уязвимости и рекомендации по устранению. Этот отчет поможет специалистам по безопасности быстрее среагировать на проблему.

Если уязвимость требует срочного вмешательства, например, SQL-инъекция, рекомендуется немедленно ограничить доступ к пострадавшему ресурсу или временно отключить его. Также стоит проверить логи сервера, чтобы оценить, были ли попытки эксплуатации уязвимости, и оценить последствия.

После устранения уязвимости проведите тестирование сайта на предмет других возможных уязвимостей. Это позволит исключить вероятность того, что другие части системы могут быть уязвимы для аналогичных атак.

Если уязвимость не может быть устранена немедленно, важно организовать меры по мониторингу и защите данных, такие как усиленная фильтрация входящих данных и использование WAF (Web Application Firewall), чтобы минимизировать риски эксплуатации уязвимости.

В завершение, после исправления уязвимости и проведения тестов, владельцам сайта следует провести обучение сотрудников и разработчиков по предотвращению подобных уязвимостей в будущем. Постоянное обновление системы безопасности и регулярные проверки помогают снизить вероятность появления новых уязвимостей.

Вопрос-ответ:

Что такое SQL уязвимость и как она может повлиять на сайт?

SQL уязвимость – это ошибка в программном коде сайта, которая позволяет злоумышленнику получить доступ к базе данных. Через эту уязвимость можно извлечь, изменить или удалить данные, что может привести к утечке конфиденциальной информации или повреждению данных. Такие атаки могут затронуть пользователей и владельцев сайтов, а также привести к серьезным финансовым и репутационным потерям.

Как можно проверить сайт на наличие SQL уязвимости без установки дополнительных программ?

Есть несколько онлайн-сервисов, которые могут помочь проверить сайт на SQL уязвимость. Например, можно использовать такие платформы, как Pentest-Tools или Detectify. Для этого достаточно ввести URL сайта в соответствующую форму на сайте сервиса, и инструмент проведет автоматическую проверку. Эти инструменты анализируют формы ввода данных, URL и другие элементы, которые могут быть уязвимыми для SQL инъекций.

Можно ли самостоятельно защитить сайт от SQL инъекций без помощи специалистов?

Да, можно предпринять несколько шагов для защиты сайта от SQL инъекций. Во-первых, важно использовать подготовленные запросы (prepared statements) или ORM (объектно-реляционные мапперы), чтобы избежать прямой вставки пользовательских данных в запросы. Также стоит проверять все вводимые данные на наличие запрещенных символов и использовать параметризацию запросов. Однако, для более глубокой защиты все же рекомендуется консультация с профессионалом, который проведет аудит безопасности сайта.

Какие признаки могут указывать на наличие SQL уязвимости на сайте?

Есть несколько признаков, которые могут указывать на SQL уязвимость. Например, ошибки, связанные с базой данных, такие как сообщения вида «SQL syntax error» или «unexpected token», могут свидетельствовать о том, что сайт уязвим. Также, если форма ввода данных на сайте не имеет валидации или фильтрации, это может быть уязвимостью. Важно помнить, что иногда такие уязвимости могут быть скрыты, и для их обнаружения нужно проводить тестирование безопасности сайта с использованием соответствующих инструментов.

Какие онлайн инструменты наиболее эффективны для тестирования сайтов на SQL уязвимости?

Среди наиболее эффективных онлайн-инструментов для проверки сайта на SQL уязвимость можно выделить такие сервисы, как Pentest-Tools, Detectify, и Acunetix. Эти инструменты сканируют сайт на наличие типичных SQL инъекций, уязвимостей в формах ввода данных и других потенциальных рисков. Каждый из сервисов предлагает бесплатные и платные версии с расширенными возможностями, что позволяет выбрать подходящий вариант в зависимости от нужд пользователя.