SQL инъекция (SQL Injection) представляет собой метод атаки, при котором злоумышленник вставляет или «внедряет» вредоносный SQL-код в запросы, выполняемые сервером базы данных. Такой тип уязвимости позволяет несанкционированно получить доступ к данным, изменить их или выполнить команды, которые могут повлиять на работу приложения. В 2024 году по данным OWASP, SQL инъекции по-прежнему являются одной из самых распространённых уязвимостей в веб-приложениях.

Основной причиной SQL инъекций является недостаточная фильтрация входных данных. Когда данные, предоставленные пользователем, напрямую включаются в SQL-запросы без предварительной очистки, злоумышленник может внедрить код, который сервер выполнит как часть запроса. Например, простая форма ввода может быть использована для изменения структуры запроса, чтобы получить доступ к данным других пользователей или даже удалить их.

Для защиты от SQL инъекций важно следовать нескольким ключевым рекомендациям. Использование подготовленных выражений (prepared statements) и параметрических запросов является одним из самых эффективных способов предотвращения инъекций. Такой подход гарантирует, что данные, передаваемые в запрос, не будут интерпретироваться как часть SQL-кода. Применение ORM (Object-Relational Mapping) библиотек также снижает риск ошибок при составлении запросов вручную.

Кроме того, важно реализовать проверку и фильтрацию всех входных данных, особенно тех, что приходят от пользователей. Методы белых списков для валидации входных данных предпочтительнее, чем использование чёрных списков. Также не стоит забывать об ограничении прав доступа к базе данных – каждому пользователю и приложению должны быть предоставлены только те права, которые необходимы для работы.

Как работает SQL инъекция и почему она опасна?

Типичный пример – форма входа, где пользователь вводит логин и пароль. В запросе может быть что-то вроде:

SELECT * FROM users WHERE username = 'user_input' AND password = 'password_input';

Если злоумышленник введет вместо пароля строку, как ‘ OR 1=1 —, запрос станет:

SELECT * FROM users WHERE username = 'user_input' AND password = '' OR 1=1 --';

В результате этого запроса проверка пароля обходит, так как условие 1=1 всегда истинно. Злоумышленник может получить доступ к учетной записи без знания пароля.

Опасность SQL инъекции заключается в том, что она может привести к компрометации базы данных, утечке конфиденциальной информации, модификации или удалению данных, а также выполнению произвольных команд на сервере. Атака может привести к полному взлому системы и доступу к серверу, что ставит под угрозу всю инфраструктуру веб-приложения.

Одной из самых серьезных угроз является возможность выполнения произвольных команд на сервере через инъекцию. Например, если база данных настроена с высокими привилегиями, то атака может позволить злоумышленнику выполнить команды, влияющие на систему в целом, такие как удаление файлов, создание новых пользователей с привилегиями администратора или запуск вредоносного ПО.

Таким образом, SQL инъекция – это не просто уязвимость, а прямой путь к компрометации всей системы безопасности. Защита от инъекций требует применения строгих методов валидации и фильтрации входных данных, использования параметрических запросов и ограничений на привилегии пользователя базы данных.

Типы SQL инъекций: подробный обзор и примеры

SQL инъекции могут быть различными по типу, в зависимости от способа их внедрения и цели, которую преследует злоумышленник. Рассмотрим основные виды инъекций, их особенности и примеры.

1. Стандартная SQL инъекция

Этот тип инъекции заключается в том, что атакующий вводит вредоносные SQL-операторы в поля ввода данных (например, формы на сайте), что позволяет ему манипулировать запросами к базе данных. Например, если форма для ввода логина и пароля не защищена, злоумышленник может ввести в поле пароля строку: ‘ OR ‘1’=’1, что приведет к выполнению запроса, который всегда будет истинным, и он получит доступ к системе.

Пример:

Пользователь вводит: admin’ —

SQL-запрос:

SELECT * FROM users WHERE username = ‘admin’ —‘ AND password = ‘password’;

Запрос игнорирует проверку пароля и возвращает информацию о пользователе «admin».

2. Инъекция с объединением запросов (UNION-based injection)

Этот тип инъекции использует оператор UNION для объединения результатов нескольких запросов в один. Злоумышленник может вставить в поле ввода данные, которые позволят ему извлечь информацию из других таблиц базы данных.

Пример:

Пользователь вводит: ‘ UNION SELECT username, password FROM users —

SQL-запрос:

SELECT name, description FROM products WHERE id = » UNION SELECT username, password FROM users —

Этот запрос вернет не только информацию о товарах, но и данные пользователей, включая их пароли.

3. Инъекция через подзапросы (Subquery-based injection)

При этом типе инъекции злоумышленник использует подзапросы для получения информации из других таблиц. Он может вставить подзапрос в условие WHERE, что позволяет манипулировать данными базы данных.

Пример:

Пользователь вводит: ‘ AND (SELECT COUNT(*) FROM users) > 0 —

SQL-запрос:

SELECT * FROM products WHERE id = » AND (SELECT COUNT(*) FROM users) > 0 —

Этот запрос проверяет количество пользователей в базе данных, что может дать злоумышленнику информацию о структуре базы данных.

4. Blind SQL инъекция (Слепая SQL инъекция)

Пример:

Пользователь вводит: ‘ AND 1=1 —

Запрос всегда будет успешным, а если злоумышленник использует ‘ AND 1=2 —, то система может затрудниться в выполнении запроса, что поможет атакующему выявить уязвимости.

5. In-band SQL инъекция

Этот тип инъекции заключается в том, что результат инъекции отображается в том же канале, что и исходный запрос. Злоумышленник может использовать такие методы, как error-based или union-based, чтобы извлечь информацию из базы данных, непосредственно получая ответ в ответ на запрос.

Пример:

Пользователь вводит: ‘ OR 1=1 LIMIT 1,1 —

SQL-запрос:

SELECT * FROM products WHERE id = » OR 1=1 LIMIT 1,1 —

Этот запрос может вернуться с результатами, включая несанкционированную информацию о других продуктах или пользователях.

6. Second-order SQL инъекция

В отличие от обычных инъекций, в случае second-order атаки вредоносный код не выполняется сразу, а сохраняется в базе данных для дальнейшего выполнения. Обычно это происходит через обновление данных, а потом их использование в другом запросе, когда злоумышленник надеется получить доступ к информации через последующие действия.

Пример:

Знание типов SQL инъекций важно для разработки эффективных стратегий защиты и предотвращения взломов. Чем больше информации о возможных методах атак, тем легче подготовиться к их предотвращению.

Как обнаружить SQL инъекцию в приложении?

Для обнаружения SQL инъекций необходимо использовать комплексный подход, который включает как автоматические, так и ручные методы тестирования безопасности веб-приложений.

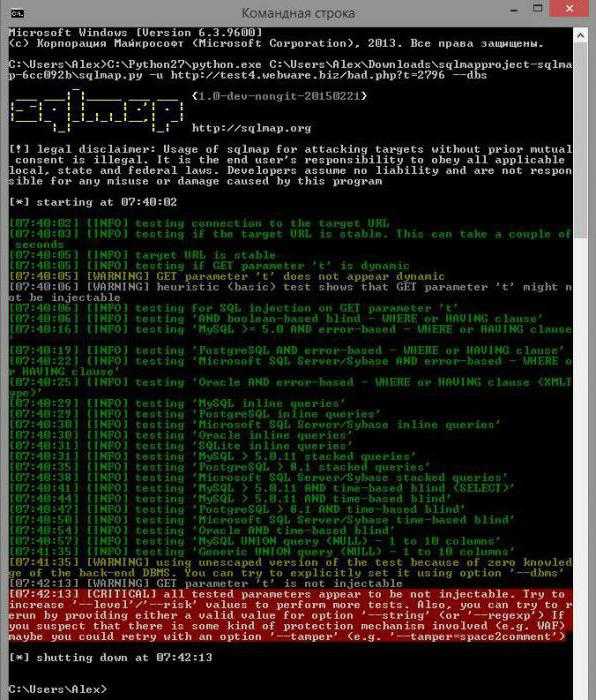

- Автоматические сканеры уязвимостей – инструменты, такие как OWASP ZAP, SQLMap или Acunetix, способны анализировать веб-приложения на наличие SQL инъекций. Они автоматически подставляют различные опасные значения в параметры URL, форм и куки, проверяя реакцию приложения на эти данные.

- Ручное тестирование – часто автоматические сканеры не могут выявить все типы инъекций, поэтому важно выполнять тестирование вручную. Например, можно начать с подставления символов, таких как одинарная кавычка (

'), двойная кавычка ("), или комментариев SQL (например,--), чтобы проверить, как приложение обрабатывает ввод. - Логи ошибок – при тестировании важно отслеживать ошибки, генерируемые сервером. Если в ответах сервера появляются сообщения с информацией о базе данных, такие как сообщения об ошибках SQL или трассировки стека, это может указывать на уязвимость в приложении.

- Внимание к параметрам URL и формам – чаще всего SQL инъекции происходят через параметры запросов, передаваемых через URL или формы. Важно проверять, как эти параметры обрабатываются сервером. Попробуйте ввести неожиданные данные в поля формы или манипулировать параметрами URL.

- Использование логирования запросов – логирование всех SQL-запросов, выполняемых приложением, поможет обнаружить аномалии. Если приложение отправляет запросы, включающие нежелательные параметры, это сигнализирует о возможной SQL инъекции.

- Анализ исходного кода – если есть доступ к исходному коду, можно проанализировать, как строятся SQL-запросы. Особое внимание стоит уделить динамическим запросам, в которых используется пользовательский ввод без должной фильтрации.

Обнаружение SQL инъекций требует сочетания нескольких методов и постоянного мониторинга безопасности. Тестирование должно быть регулярным и включать проверку на новые уязвимости, чтобы своевременно защищать приложение от атак.

Лучшие практики защиты от SQL инъекций в коде

Для защиты от SQL инъекций важно следовать нескольким ключевым подходам. Эти методы позволяют минимизировать риски и повысить безопасность приложений. Рассмотрим лучшие практики.

- Использование подготовленных выражений (Prepared Statements)

Подготовленные выражения позволяют разделить SQL-запрос и данные. Это исключает возможность манипуляций с запросом, так как данные не интерпретируются как часть SQL-кода. Примеры на различных языках программирования:

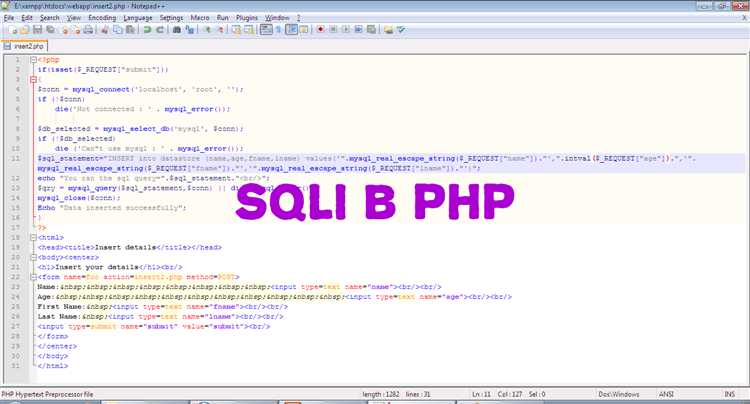

- Для PHP:

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username"); - Для Python:

cursor.execute("SELECT * FROM users WHERE username = %s", (username,))

- Использование ORM (Object-Relational Mapping)

Современные фреймворки часто используют ORM, которые автоматически предотвращают SQL инъекции, генерируя безопасные SQL-запросы. Например, в Django или Hibernate автоматическое экранирование значений данных помогает избежать уязвимостей.

- Правильное экранирование входных данных

Если по какой-то причине невозможно использовать подготовленные выражения или ORM, важно экранировать все данные, поступающие от пользователя. Важно, чтобы символы, такие как апострофы, кавычки и другие специальные символы, были должным образом обработаны. Например, в PHP функцию mysqli_real_escape_string можно использовать для экранирования пользовательских данных.

- Ограничение прав доступа в базе данных

Никогда не давайте приложению полный доступ к базе данных. Например, доступ для чтения не должен включать возможность изменения или удаления данных. Разделение привилегий позволяет ограничить последствия успешной SQL инъекции.

- Использование валидации и фильтрации данных

Перед выполнением любых операций с пользовательскими данными обязательно следует проверять их на соответствие ожидаемому формату. Для числовых значений это может быть простая проверка на тип, для строк – фильтрация нежелательных символов или использование регулярных выражений.

- Применение принципа наименьших привилегий

При работе с базой данных следует применять принцип наименьших привилегий. Это означает, что аккаунт базы данных, используемый приложением, должен иметь минимальный набор прав для выполнения своих задач. Например, если приложение только читает данные, оно не должно иметь прав на выполнение команд DELETE или UPDATE.

- Регулярное обновление ПО и патчей

Уязвимости в SQL-инъекциях могут быть связаны не только с кодом, но и с использованием устаревших версий СУБД или фреймворков. Регулярно обновляйте серверное программное обеспечение и фреймворки для устранения известных уязвимостей.

- Использование Web Application Firewall (WAF)

Web Application Firewall (WAF) может эффективно фильтровать и блокировать подозрительный трафик, включая попытки SQL инъекций. WAF помогает обнаружить и предотвратить атаки на уровне приложения.

- Мониторинг и аудит

Регулярный мониторинг запросов и логов приложения позволяет вовремя обнаружить подозрительную активность. Логи должны содержать информацию о попытках выполнения несанкционированных SQL-запросов и других аномалиях.

Следуя этим рекомендациям, можно значительно снизить вероятность успешной SQL инъекции и повысить безопасность вашего приложения.

Как использовать подготовленные запросы для предотвращения SQL инъекций?

При создании подготовленного запроса сначала формируется сама структура SQL-запроса с плейсхолдерами для переменных данных. Эти плейсхолдеры позже заменяются безопасно обработанными значениями. Важно, что база данных компилирует запрос без учета значений, что полностью исключает возможность манипуляции с запросом.

Пример использования подготовленного запроса на языке PHP с использованием MySQLi:

prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param("ss", $username, $password); // 'ss' - типы данных (строки)

$username = $_POST['username'];

$password = $_POST['password'];

$stmt->execute();

$stmt->close();

?>

В этом примере запрос передает значения переменных $username и $password в запрос через параметры, избегая риска инъекций. Метод bind_param безопасно связывает параметры с запросом и гарантирует, что данные будут обработаны корректно, независимо от их содержания.

Также важно, что при использовании подготовленных запросов база данных автоматически экранирует и проверяет данные, что дополнительно снижает риски. Подготовленные запросы работают с большинством СУБД, таких как MySQL, PostgreSQL, MSSQL и другие.

Для ещё большей безопасности следует комбинировать подготовленные запросы с другими методами защиты, например, с валидацией и фильтрацией входных данных, а также использованием принципа наименьших прав для подключения к базе данных.

Роль регулярных обновлений и патчей в защите от SQL инъекций

Одной из главных причин успеха SQL инъекций является использование устаревших версий программных систем. Например, известные уязвимости в старых версиях MySQL, PHP или других СУБД до сих пор могут быть использованы для атак, если не были установлены соответствующие патчи. Регулярные обновления помогают гарантировать, что система будет защищена от этих угроз, поскольку производители внедряют в них улучшения безопасности и устраняют найденные уязвимости.

Кроме того, важно обновлять не только саму СУБД, но и фреймворки, библиотеки и другие компоненты, используемые для разработки и поддержки веб-приложений. Многие уязвимости SQL инъекций возникают из-за недостаточной обработки данных, передаваемых пользователями, и некоторые фреймворки выпускают патчи, которые минимизируют этот риск, предлагая улучшенные механизмы экранирования или параметризованные запросы.

Кроме обновлений, также стоит обратить внимание на регулярную проверку безопасности серверного окружения. Патчи должны не только устранять уязвимости, но и включать новые методы защиты, такие как улучшенные механизмы аутентификации, контроль доступа и шифрование, которые также предотвращают SQL инъекции.

Рекомендуется настроить автоматическое обновление для критических компонентов системы, что позволит своевременно получать патчи, защищающие от известных атак. Однако следует помнить, что перед установкой обновлений на продуктивные серверы, важно провести тестирование на совместимость и функциональность, чтобы не вызвать неожиданных сбоев.

Вопрос-ответ:

Что такое SQL инъекция и как она может повлиять на безопасность веб-приложений?

SQL инъекция — это вид уязвимости, при котором злоумышленник может вставить вредоносные SQL-запросы в код веб-приложения. Если приложение не проверяет правильно входные данные, эти запросы могут быть выполнены в базе данных. Это может привести к утечке данных, модификации информации, а иногда и к удалению данных. В некоторых случаях злоумышленник может даже получить полный доступ к серверу базы данных, что создаёт угрозу для всей системы.

Как можно предотвратить SQL инъекции при разработке веб-приложений?

Одним из самых эффективных методов защиты является использование подготовленных выражений (prepared statements) и параметрических запросов. Эти методы гарантируют, что входные данные обрабатываются как значения, а не как часть SQL-кода. Также важна валидация и фильтрация данных на всех уровнях, чтобы исключить выполнение нежелательных SQL-операций. Не менее важна настройка прав доступа к базе данных, чтобы ограничить возможность выполнения опасных запросов.

Почему SQL инъекция так опасна для веб-приложений?

SQL инъекция может стать причиной серьёзных нарушений безопасности, поскольку злоумышленники могут получить доступ к конфиденциальной информации, такой как логины, пароли или финансовые данные пользователей. В некоторых случаях они могут изменить или удалить важные данные, что приведёт к сбоям в работе приложения и потере информации. Также, если сервер базы данных подвергнется атаке, злоумышленники могут захватить полный контроль над сервером, что позволит им нанести ещё больший ущерб.

Какие типы SQL инъекций существуют и чем они отличаются?

Существует несколько типов SQL инъекций, включая инъекции через ввод в поля формы, URL и куки. Одна из самых распространённых форм — это инъекция, использующая введённые пользователем данные, такие как имя или пароль, для модификации запросов к базе данных. Ещё одна форма — это Blind SQL инъекция, когда злоумышленник не получает непосредственного ответа от базы данных, но может использовать косвенные признаки для выяснения её структуры. Важно различать эти типы атак, поскольку они могут требовать разных методов защиты.

Какие инструменты могут помочь в обнаружении SQL инъекций в приложении?

Для обнаружения SQL инъекций можно использовать различные инструменты, такие как автоматические сканеры безопасности, например, SQLmap, OWASP ZAP и Burp Suite. Эти инструменты помогают обнаружить уязвимости путём анализа приложения и попыток эксплуатации известных уязвимостей. Также полезными могут быть статические анализаторы кода, которые выявляют потенциальные уязвимости в исходном коде приложения, прежде чем оно будет запущено в эксплуатацию.

Что такое SQL инъекция?

SQL инъекция — это тип атаки на веб-приложения, при которой злоумышленник вставляет или «внедряет» вредоносные SQL-запросы в строковые параметры, которые передаются в базу данных. Это позволяет ему получить несанкционированный доступ к данным, изменить их или выполнить другие вредоносные действия. Такие уязвимости могут возникнуть, если приложение неправильно обрабатывает данные, передаваемые пользователями, и не использует должные меры защиты.